Certaines marques de smartphones Android et certains iPhones sont équipés de lecteurs biométriques. Il existe des marques qui utilisent le capteur sur l’écran et d’autres sur un bouton dédié pour identifier l’utilisateur grâce à l’empreinte digitale. Les enquêteurs ont utilisé des attaques par force brute pour tenter de casser les systèmes d’empreintes digitales Android et iOS. Mais dans certains équipements, ils étaient « à la porte ».

BrutePrint a réussi à entrer dans Android, mais bloqué à la porte sur iOS

Les enquêteurs chinois affirment avoir réussi à contourner les protections d’authentification par empreintes digitales sur les smartphones grâce à une attaque par force brute.

Cette attaque, menée par des experts de l’Université du Zhejiang et de Tencent Labs, a profité des vulnérabilités des scanners d’empreintes digitales des smartphones modernes pour organiser une opération de piratage, qu’ils ont appelée BrutePrint. Leurs découvertes ont été publiées sur le serveur arXiv.

Une faille dans la fonctionnalité Match-After-Lock, qui est censée empêcher l’activité d’authentification lorsqu’un appareil est en mode verrouillé, a été remplacée pour permettre à un enquêteur de continuer à soumettre un nombre illimité d’échantillons d’empreintes digitales.

Une protection inadéquate des données biométriques stockées sur l’interface périphérique série ou SPI (Serial Peripheral Interface) des capteurs d’empreintes digitales permet aux attaquants de voler des images d’empreintes digitales. Des échantillons peuvent également être facilement obtenus à partir d’ensembles de données académiques ou de fuites de données biométriques.

Et une fonctionnalité conçue pour limiter le nombre de tentatives infructueuses de correspondance d’empreintes digitales – Cancel-After-Match-Fail (CAMF) – présente une faille qui permet aux enquêteurs d’injecter une somme de contrôle (vérification) qui désactive la protection CAMF.

De plus, BrutePrint a modifié les images d’empreintes digitales obtenues illégalement pour donner l’impression qu’elles avaient été scannées par l’appareil ciblé. Cette étape augmente les chances que les images soient considérées comme valides par les scanners d’empreintes digitales.

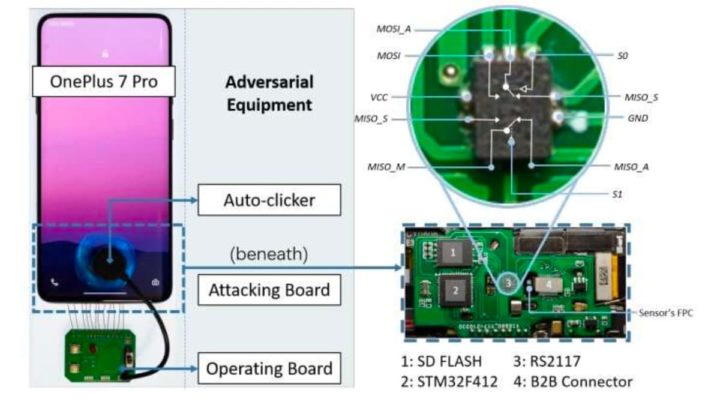

Exemple de schéma utilisé pour une attaque par force brute

L’iPhone est resté impénétrable

Tous les appareils Android et un appareil HarmonyOS (Huawei) testés par les chercheurs avaient au moins un défaut qui a permis le piratage. En raison des mécanismes de défense plus robustes des appareils iOS, à savoir l’iPhone SE et l’iPhone 7 d’Apple, ces appareils ont pu résister aux tentatives d’entrée par force brute.

Les enquêteurs ont noté que les appareils iPhone étaient sensibles aux vulnérabilités CAMF, mais pas au point de permettre une entrée réussie.

Pour lancer une effraction réussie, un attaquant a besoin d’un accès physique à un téléphone portable ciblé pendant plusieurs heures, d’une carte de circuit imprimé qui peut être facilement obtenue pour 15 $ et d’un accès aux images d’empreintes digitales.

Les bases de données d’empreintes digitales sont disponibles en ligne via des ressources académiques, mais les pirates sont plus susceptibles d’accéder à de grands volumes d’images obtenues grâce à des violations de données. Les forces de l’ordre de 18 pays ont annoncé le mois dernier qu’elles avaient fermé un important marché illégal d’identités volées. Le Genesis Market, qui stocke les empreintes digitales et autres données numériques privées, proposait jusqu’à 80 millions d’identifiants à la vente.

Les lecteurs d’empreintes digitales à l’écran ne sont pas sécurisés

La sécurité biométrique est l’une des principales mesures de sécurité des appareils numériques. Les empreintes digitales et la reconnaissance faciale sont considérées comme préférables aux mots de passe et aux codes PIN car ils sont plus difficiles à falsifier, plus faciles à utiliser (pas besoin de mémoriser) et ne peuvent pas être transférés entre les utilisateurs.

Mais au-delà du potentiel de cyberattaques comme BrutePrint, il existe d’autres problèmes liés à l’identification des empreintes digitales. Les fausses empreintes digitales et les empreintes résiduelles laissées sur les écrans des appareils sont une porte d’entrée vers les abus.

Un trafiquant de drogue malheureux de Liverpool a découvert à ses dépens que les empreintes digitales peuvent être identifiées de manière inattendue. Après avoir posté une photo de lui avec un paquet de l’un de ses aliments préférés, le fromage Stilton, à la main, la police a détecté la photo, localisé ses empreintes digitales et l’a arrêté après les avoir associées à des crimes.

La biométrie est également présente au cinéma. Certains films montrent, de manière humoristique et macabre, des personnes utilisant, voire coupant, les doigts de personnes décédées pour accéder à des téléphones. Bien sûr, cela ne fonctionne qu’à Hollywood.

Les scanners d’empreintes digitales actuels ne font pas que confirmer les motifs cutanés, ils détectent et exigent également la présence de tissus vivants qui résident dans les couches inférieures de la peau. De plus, les capteurs détectent également de légères charges électriques qui traversent notre corps (mais uniquement lorsque nous sommes vivants) et détectent si nos doigts sont « attachés » au corps.

Les chercheurs de l’Université du Zhejiang ont déclaré que la « menace sans précédent » qu’ils ont découverte nécessite un renforcement des protections du système d’exploitation et une plus grande coopération entre les fabricants de smartphones et de capteurs d’empreintes digitales pour remédier aux vulnérabilités existantes.

Envie de vous détendre un peu ? Voici un reportage très intéressant sur l’intelligence artificielle :