Les chercheurs ont mené une expérience technique, testant dix variantes de rançongiciels pour déterminer à quelle vitesse ils chiffrent les fichiers et évaluer dans quelle mesure il serait possible de répondre rapidement à leurs attaques.

Un ransomware est un logiciel malveillant qui énumère les fichiers et les répertoires sur une machine compromise, sélectionne des cibles de chiffrement valides, puis chiffre les données, de sorte qu’elles ne sont pas disponibles sans clé de déchiffrement correspondante.

Cela empêche le propriétaire des données d’accéder aux fichiers, de sorte que les attaques de rançongiciels sont soit menées pour la destruction des données et la perturbation opérationnelle, soit pour l’extorsion financière, exigeant le paiement d’une rançon en échange d’une clé de déchiffrement.

La vitesse de cryptage d’un appareil est importante, car plus il est détecté rapidement, moins il y a de dommages et le volume de données à restaurer est réduit au minimum.

Tester les rançongiciels

Les chercheurs de Splunk ont effectué 400 tests de chiffrement, composés de 10 familles différentes, de dix échantillons par famille et de quatre profils d’hôte différents reflétant différentes spécifications de performances.

« Nous avons créé quatre profils « victimes » différents composés de systèmes d’exploitation Windows 10 et Windows Server 2019, chacun avec deux spécifications de performances différentes comparées aux environnements clients », a expliqué Splunk dans son communiqué. rapport.

« Nous avons ensuite choisi 10 familles de rançongiciels différentes et 10 échantillons de chacune de ces familles à tester. »

Au cours de ces tests, les chercheurs ont évalué la vitesse de cryptage par rapport à 98 561 fichiers totalisant 53 Go à l’aide de divers outils, tels que la journalisation native de Windows, les statistiques Windows Perfmon, Microsoft SysmonName, Zeeket stoQ.

Le matériel du système hôte et les configurations du système d’exploitation variaient pour refléter un paramètre de réseau d’entreprise réaliste, et les analystes ont mesuré tous les temps de cryptage et en ont dérivé la vitesse médiane de cryptage pour chaque variante.

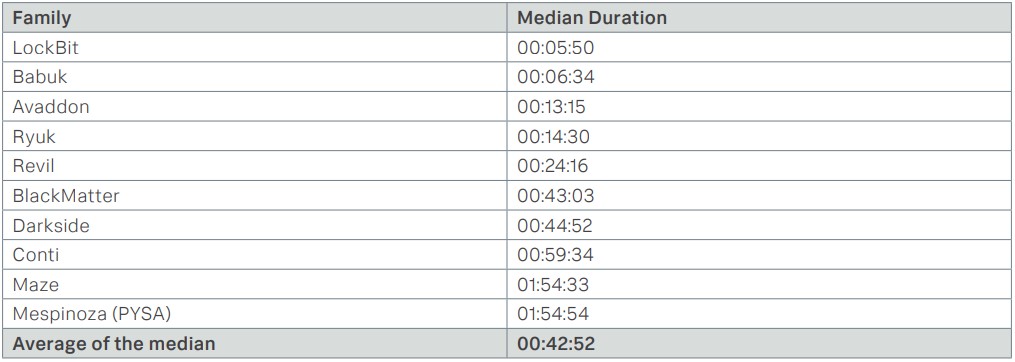

Le temps médian total pour les 100 échantillons différents des dix souches de rançongiciels sur les bancs d’essai était de 42 minutes et 52 secondes.

Cependant, comme indiqué dans le tableau suivant, certains échantillons de rançongiciels s’écartent considérablement de cette valeur médiane.

Le « gagnant » et la contrainte la plus mortelle dans les marges de temps de réponse était LockBit, atteignant une moyenne de 5 minutes et 50 secondes. La variante LockBit la plus rapide a chiffré 25 000 fichiers par minute.

LockBit se vante depuis longtemps sur sa page de promotion d’affiliation qu’il s’agit du rançongiciel le plus rapide pour chiffrer les fichiers, publiant ses propres références contre plus de 30 souches de rançongiciels différentes.

Avaddon, autrefois prolifique, a atteint une moyenne d’un peu plus de 13 minutes, REvil a crypté les fichiers en 24 minutes environ, et BlackMatter et Darkside ont terminé le cryptage en 45 minutes.

Du côté le plus lent, Conti a eu besoin de près d’une heure pour chiffrer les 54 Go de données de test, tandis que Maze et PYSA ont terminé en près de deux heures.

Le facteur temps

Bien que le temps soit un facteur important, ce n’est pas la seule opportunité de détection dans les attaques de ransomwares, qui impliquent généralement des périodes de reconnaissance, des déplacements latéraux, le vol d’informations d’identification, l’élévation des privilèges, l’exfiltration de données, la désactivation des clichés instantanés, etc.

Une fois le cryptage terminé, c’est la force du schéma de cryptage lui-même qui détermine la durée ou la gestion des conséquences de l’attaque, de sorte que la force est plus importante que la vitesse.

Le court délai de réponse lorsque le rançongiciel est finalement déployé montre qu’il est irréaliste et finalement erroné de se concentrer sur cette opportunité particulière de détection et d’atténuation.

Comme indiqué dans le rapport Splunk, cette recherche démontre la nécessité pour les organisations de se concentrer davantage sur la prévention des infections par les ransomwares que sur la réponse aux incidents.

La médiane globale de 43 minutes est une petite fenêtre d’opportunité pour les défenseurs du réseau pour détecter l’activité des ransomwares, étant donné que des études précédentes ont montré que le temps moyen pour détecter une compromission est de trois jours.

Étant donné que la plupart des groupes de rançongiciels frappent pendant les week-ends lorsque les équipes informatiques manquent de personnel, la plupart des tentatives de chiffrement sont réussies, de sorte que le temps de chiffrement ne devrait pas être une considération importante pour les défenseurs.

En fin de compte, la meilleure défense consiste à détecter une activité inhabituelle lors de la phase de reconnaissance, avant même que le rançongiciel ne soit déployé.

Cela inclut la recherche d’activités réseau suspectes, d’activités de compte inhabituelles et la détection d’outils couramment utilisés avant une attaque, tels que Cobalt Strike, ADFind, Mimikatz, PsExec, Metasploit et Rclone.