Des images Docker avec un nombre de téléchargements de plus de 150 000 ont été utilisées pour exécuter des attaques par déni de service distribué (DDoS) contre une douzaine de sites Web russes et biélorusses gérés par le gouvernement, l’armée et des organes de presse.

On pense que derrière les incidents se trouvent des acteurs pro-ukrainiens tels que des hacktivistes, probablement soutenus par l’armée informatique du pays.

Les cyberattaques DDoS visent à paralyser les opérations en envoyant plus de demandes que la cible ne peut en gérer et deviennent indisponibles pour les clients légitimes.

Cibler les API Docker

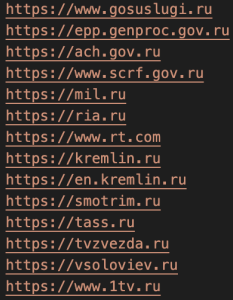

Parmi les 24 domaines ciblés figurent celui du gouvernement russe, de l’armée russe et des médias russes comme l’agence de presse TASS.

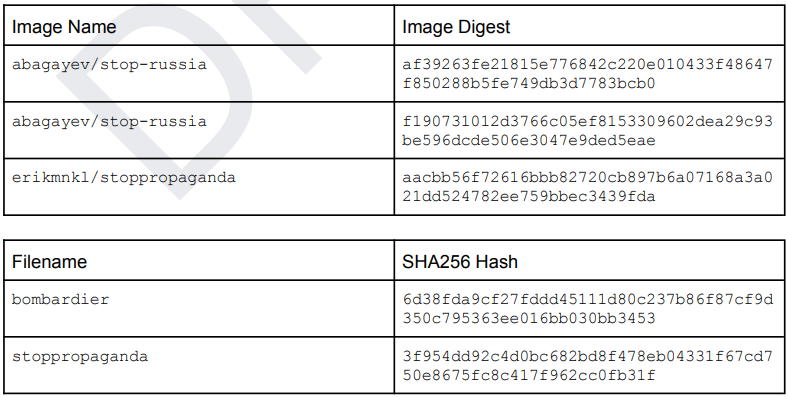

Deux images Docker impliquées dans les attaques ont été repérées par des chercheurs en menaces de la société de cybersécurité CrowdStrike, qui ont observé leur déploiement entre février et mars 2022.

Cibler les API Docker exposées n’a rien de nouveau, car les gangs miniers de crypto-monnaie comme Lemon_Duck et TeamTNT le font depuis des années.

Malheureusement, il existe une pléthore de déploiements Docker mal configurés ou mal sécurisés, permettant aux acteurs de la menace de détourner les ressources disponibles à leurs fins.

CrowdStrike a remarqué que ses pots de miel avec des API Docker Engine exposées étaient infectés par deux images malveillantes extraites directement du référentiel Docker Hub.

Les images sont nommées « erikmnkl/stoppropagande » et « abagayev/stop-russie”, et ont été téléchargés 50 000 fois et 100 000 respectivement. Les chiffres ne reflètent pas nécessairement le volume d’hôtes compromis, qui reste flou pour le moment.

« L’image Docker contient un outil d’analyse comparative HTTP basé sur Go nommé bombardier avec le hachage SHA256 6d38fda9cf27fddd45111d80c237b86f87cf9d350c795363ee016bb030bb3453 qui utilise des requêtes HTTP pour tester un site Web. Dans ce cas, cet outil a été abusé en tant qu’outil DoS qui démarre automatiquement lorsqu’un nouveau conteneur basé sur l’image Docker est créé. -CrowdStrike

Les cibles des attaques DDoS ont d’abord été choisies au hasard, mais les versions ultérieures des images étaient accompagnées d’une sélection temporelle et d’une liste de cibles codées en dur, qui ont été touchées lors d’assauts d’une heure.

(CrowdStrike)

En raison du type d’opération et de la portée du ciblage, CrowdStrike suggère que cette campagne est très probablement soutenue par l’armée informatique ukrainienne ou des hacktivistes similaires.

Le déploiement de ces attaques DDoS peut entraîner des représailles de la part de pirates informatiques pro-russes, ce qui pourrait entraîner une interruption de service longue et dommageable.

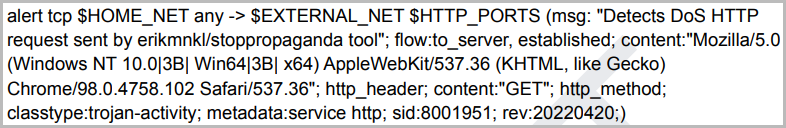

Pour aider les administrateurs à détecter l’activité indésirable, CrowdStrike a fourni la règle Snort suivante :