Microsoft met en garde contre des logiciels malveillants destructeurs d’effacement de données déguisés en rançongiciels utilisés dans des attaques contre plusieurs organisations en Ukraine.

À partir du 13 janvier, Microsoft a détecté les nouvelles attaques qui combinaient un MBRLocker destructeur avec un malware corrompant les données utilisé pour détruire intentionnellement les données de la victime.

Une attaque en deux étapes détruit les données

Microsoft appelle cette nouvelle famille de logiciels malveillants « WhisperGate » et explique dans un rapport qu’elle est menée à travers deux composants de logiciels malveillants destructeurs différents.

Le premier composant, nommé stage1.exe, est lancé à partir du C:PerfLogs, C:ProgramData, C:, ou C:temp des dossiers qui écrasent le Master Boot Record pour afficher une note de rançon,

Un casier MBR est un programme qui remplace le « master boot record », un emplacement sur le disque dur d’un ordinateur qui contient des informations sur les partitions de disque et un petit exécutable utilisé pour charger le système d’exploitation.

Les casiers MBR remplacent le chargeur dans le secteur de démarrage principal par un programme qui crypte généralement la table de partition et affiche une note de rançon. Cela empêche le système d’exploitation de se charger et les données d’être accessibles jusqu’à ce qu’une rançon soit payée et qu’une clé de déchiffrement soit obtenue.

La note de rançon WhisperGate, illustrée ci-dessous, indique à la victime d’envoyer 10 000 $ en bitcoins au 1AVNM68gj6PGPFcJuftKATa4WLnzg8fpfv adresse, puis contactez les acteurs de la menace via un ID de chat Tox inclus.

Your hard drive has been corrupted. In case you want to recover all hard drives of your organization, You should pay us $10k via bitcoin wallet 1AVNM68gj6PGPFcJuftKATa4WLnzg8fpfv and send message via tox ID 8BEDC411012A33BA34F49130D0F186993C6A32DAD8976F6A5D82C1ED23054C057ECED5496F65 with your organization name. We will contact you to give further instructions.

Alors que Microsoft indique que l’utilisation de Tox est une raison pour laquelle le ransomware est faux, EZpublish-france.fr connaît de nombreuses opérations de ransomware qui utilisent Tox comme méthode de communication, ce n’est donc pas inhabituel.

Cependant, la note de rançon de MBRLocker utilise la même adresse bitcoin pour toutes les victimes et ne fournit pas de méthode pour saisir une clé de déchiffrement. Lorsqu’ils sont combinés, cela indique généralement un faux rançongiciel conçu à des fins destructrices.

Le deuxième composant, nommé stage2.exe, est exécuté simultanément pour télécharger des logiciels malveillants destructeurs de données hébergés sur Discord qui écrasent les fichiers ciblés par des données statiques.

« Si un fichier porte l’une des extensions ci-dessus, le corrupteur écrase le contenu du fichier avec un nombre fixe d’octets 0xCC (taille totale du fichier de 1 Mo) », explique Le rapport de Microsoft.

« Après avoir écrasé le contenu, le destructeur renomme chaque fichier avec une extension apparemment aléatoire de quatre octets. »

Les extensions de fichiers ciblées par le composant stage2 pour la corruption sont :

.3DM .3DS .7Z .ACCDB .AI .ARC .ASC .ASM .ASP .ASPX .BACKUP .BAK .BAT .BMP .BRD .BZ .BZ2 .CGM .CLASS .CMD .CONFIG .CPP .CRT .CS .CSR .CSV .DB .DBF .DCH .DER .DIF .DIP .DJVU.SH .DOC .DOCB .DOCM .DOCX .DOT .DOTM .DOTX .DWG .EDB .EML .FRM .GIF .GO .GZ .HDD .HTM .HTML .HWP .IBD .INC .INI .ISO .JAR .JAVA .JPEG .JPG .JS .JSP .KDBX .KEY .LAY .LAY6 .LDF .LOG .MAX .MDB .MDF .MML .MSG .MYD .MYI .NEF .NVRAM .ODB .ODG .ODP .ODS .ODT .OGG .ONETOC2 .OST .OTG .OTP .OTS .OTT .P12 .PAQ .PAS .PDF .PEM .PFX .PHP .PHP3 .PHP4 .PHP5 .PHP6 .PHP7 .PHPS .PHTML .PL .PNG .POT .POTM .POTX .PPAM .PPK .PPS .PPSM .PPSX .PPT .PPTM .PPTX .PS1 .PSD .PST .PY .RAR .RAW .RB .RTF .SAV .SCH .SHTML .SLDM .SLDX .SLK .SLN .SNT .SQ3 .SQL .SQLITE3 .SQLITEDB .STC .STD .STI .STW .SUO .SVG .SXC .SXD .SXI .SXM .SXW .TAR .TBK .TGZ .TIF .TIFF .TXT .UOP .UOT .VB .VBS .VCD .VDI .VHD .VMDK .VMEM .VMSD .VMSN .VMSS .VMTM .VMTX .VMX .VMXF .VSD .VSDX .VSWP .WAR .WB2 .WK1 .WKS .XHTML .XLC .XLM .XLS .XLSB .XLSM .XLSX .XLT .XLTM .XLTX .XLW .YML .ZIP

Comme aucun des deux composants malveillants n’offre de moyen d’entrer des clés de déchiffrement pour restaurer le Master Boot Record d’origine et que les fichiers sont écrasés par des données statiques non déchiffrables, Microsoft classe cela comme une attaque destructrice plutôt que comme une attaque utilisée pour générer un paiement de rançon.

Microsoft a partagé des hachages pour les deux échantillons de logiciels malveillants utilisés dans les attaques, qui sont répertoriés ci-dessous.

Stage1.exe: a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 Stage2.exe: dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78

Microsoft n’est pas en mesure d’attribuer les attaques à un acteur de menace particulier et suit les activités du pirate en tant que DEV-0586.

Avec l’escalade des tensions géopolitiques dans la région entre la Russie et l’Ukraine, on pense que ces attaques sont conçues pour semer le chaos en Ukraine.

Une attaque similaire a été menée en 2017 lorsque des milliers d’entreprises ukrainiennes ont été ciblées par le rançongiciel NotPetya.

Alors que NotPetya était basé sur un véritable ransomware connu sous le nom de Petya, les attaques NotPetya ont été menées comme une cyberarme contre l’Ukraine plutôt que pour générer des paiements.

En 2020, les États-Unis ont officiellement inculpé les pirates russes du GRU qui feraient partie du groupe de piratage russe d’élite connu sous le nom de « Sandworm » pour les attaques de NotPetya.

L’Ukraine assiégée par les cyberattaques

Cette semaine, au moins quinze sites Web d’institutions publiques et d’agences gouvernementales ukrainiennes ont été piratés, dégradés, puis mis hors ligne.

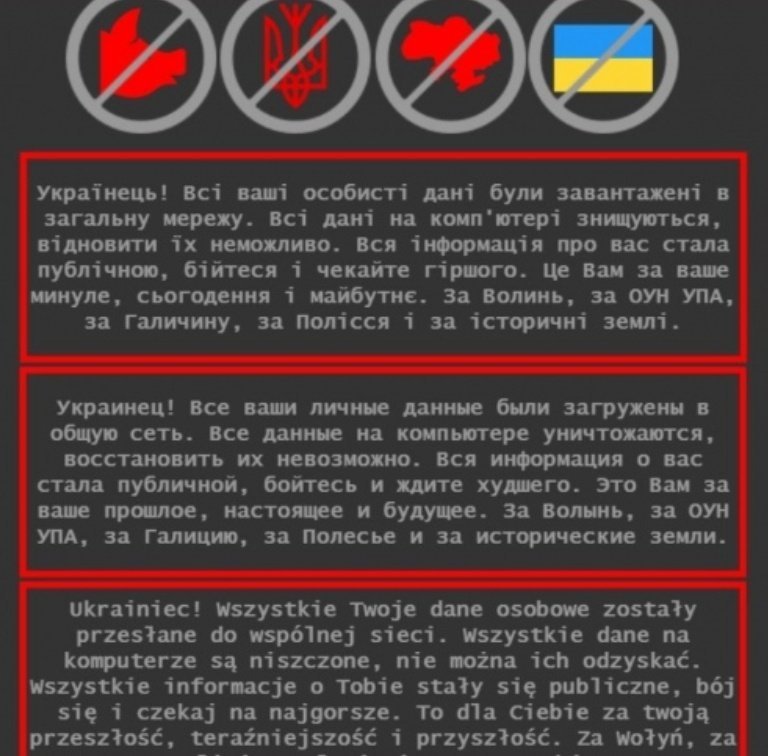

Les pirates ont dégradé ces sites Web pour afficher un message avertissant les visiteurs que leurs données ont été volées et partagées publiquement en ligne.

« Ukrainien ! Toutes vos données personnelles ont été téléchargées sur le réseau public. Toutes les données sur l’ordinateur sont détruites, il est impossible de les récupérer. Toutes les informations vous concernant sont devenues publiques, ayez peur et attendez-vous au pire. C’est pour votre passé , présent et futur. Pour Volyn, pour l’OUN UPA, pour la Galice, pour Polissya et pour les terres historiques », lit-on sur le site Web traduit.

Dans le cadre de cette campagne d’intimidation, les acteurs de la menace ont créé de nouveaux comptes sur le populaire forum de piratage RaidForums pour divulguer les données prétendument volées.

Cependant, les acteurs de la menace qui ont examiné les données publiées affirment qu’elles ne sont pas liées aux agences gouvernementales ukrainiennes et qu’elles contiennent des données provenant d’une ancienne fuite.

L’Ukraine a attribué les attentats à la Russie, dans le but de saper la confiance dans le gouvernement ukrainien.

« Les cyber-troupes russes travaillent souvent contre les États-Unis et l’Ukraine, essayant d’utiliser la technologie pour secouer la situation politique. La dernière cyberattaque est l’une des manifestations de la guerre hybride de la Russie contre l’Ukraine, qui dure depuis 2014, » le gouvernement ukrainien annoncé aujourd’hui.

« Son objectif n’est pas seulement d’intimider la société. Et de déstabiliser la situation en Ukraine en arrêtant le travail du secteur public et en sapant la confiance dans le gouvernement de la part des Ukrainiens. Ils peuvent y parvenir en jetant des faux dans l’infospace sur le la vulnérabilité des infrastructures d’information critiques et la « fuite » des données personnelles des Ukrainiens. »