Par Aamir Lakhani, chercheur et praticien en cybersécurité chez Fortinet FortiGuard Labs

Récemment, FortiGuard Labs a publié le dernier rapport sur le paysage mondial des menaces pour le second semestre 2021. Il contient une tonne de données et plusieurs points clés à retenir. Les principaux thèmes qui traversent ce rapport concernent l’augmentation de la sophistication et de la vitesse des cybercriminels.

Voyons d’abord pourquoi la sophistication est un aspect important du rapport. Actuellement, la pointe du paysage des menaces de la cybercriminalité repose sur la convergence entre les menaces persistantes avancées (APT), les acteurs de la menace et les États-nations. Ils sont bien financés et se concentrent principalement sur la partie reconnaissance et militarisation de la chaîne d’attaque.

Dans le passé, les cybercriminels ne se concentraient pas tellement sur le côté gauche de la chaîne de destruction des attaques, appelons-le « le cadre de pré-attaque ». Mais maintenant, nous commençons à voir de plus en plus de cas d’empires cybercriminels se concentrant sur ce cadre de pré-attaque et sautant sur de nouvelles vulnérabilités zero-day.

N’a-t-il pas toujours été aussi sophistiqué

Ce n’est pas le comportement typique des cybercriminels d’utiliser des méthodes d’attaque sophistiquées. Dans le passé, ils utilisaient des « outils » librement disponibles sur Internet, comme du code conceptuel qu’ils pouvaient modifier.

FortiGuard Labs commence à voir une conception et un développement plus spécifiques dans de nombreuses attaques.

Un grand avantage de notre rapport sur le paysage des menaces est qu’il vous donne une vue d’ensemble que vous n’avez peut-être pas eue parce que vous travaillez quotidiennement sur les mauvaises herbes. Vous n’aurez peut-être pas une vue d’ensemble tant que vous n’aurez pas pris du recul et regardé ce qui se passe au niveau macro, en particulier du point de vue des « tendances ».

Une autre révélation clé du rapport concernant l’augmentation de la sophistication des logiciels malveillants et de nombreux autres types d’attaques est que les cybercriminels tirent désormais parti du codage avancé. Tout n’est pas seulement Python maintenant. Les méchants utilisent un codage beaucoup plus sophistiqué comme C++ pour Linux et les attaques basées sur l’IoT. De plus, ils utilisent Go et Java.

Tout sous le soleil est un jeu équitable

Les cybercriminels utilisent la reconnaissance pour découvrir les faiblesses des plates-formes, des environnements et des organisations. De toute évidence, tirer parti de ces vulnérabilités est leur objectif. Cependant, ils trouvent comment exploiter les vulnérabilités et rester sous le radar en utilisant des techniques auxquelles on n’avait pas pensé auparavant ou qui n’étaient pas couramment utilisées.

Nous constatons également une forte persistance dans leurs tentatives d’échapper aux contrôles de sécurité.

La tempête parfaite

Une étude approfondie du rapport révèle que les attaques de cybercriminalité deviennent plus agressives, en particulier les rançongiciels, en plus d’être plus sophistiquées.

L’année dernière a été marquée par une vague incessante et continue de rançongiciels et règlements de rançongiciels à des niveaux invisibles. Ceci est très préoccupant car les risques grimpent à des niveaux extraordinaires lorsque vous ajoutez l’abondance à la sophistication. Mais non seulement le risque d’être attaqué est plus élevé, mais la destructivité réelle des menaces monte en flèche.

Exemple : Wiperware.

La vitesse tue

La vitesse est également un thème récurrent que nous voyons dans les attaques récentes. FortiGuard Labs voit la fenêtre se rétrécir – en d’autres termes, la rapidité avec laquelle une attaque est exécutée – surtout si l’on considère les attaques ciblées du passé.

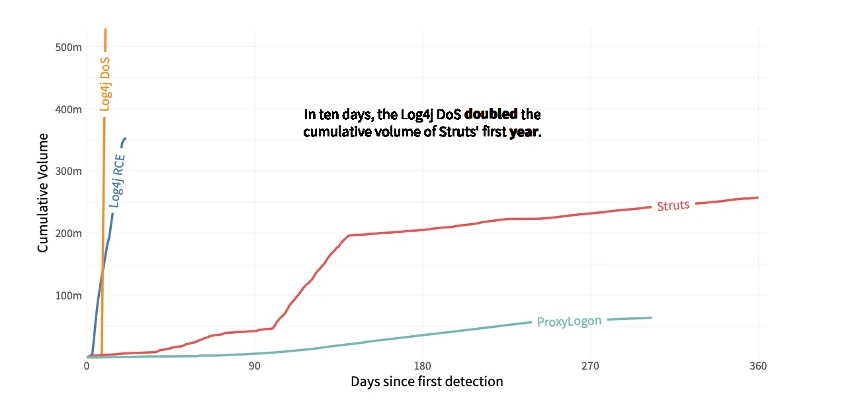

Par exemple, en regardant dix ans en arrière, lorsque nous avons dû faire face à Stuxnet et à d’autres attaques célèbres de longue haleine, cela pourrait prendre deux ans. Mais ce que nous avons vu fin 2021 avec Log4jen seulement 10 jours, a représenté le plus grand volume de toute la période de notre rapport.

Si nous comparons Log4j au Connexion Proxy ensemble de vulnérabilités avec MS Exchange à partir de 2020, il était 50 fois plus rapide. Nous avons ajouté une nouvelle métrique, le taux de propagation dans cette fenêtre de 10 jours, et l’avons comparée à une fenêtre de 10 jours similaire à ProxyLogon. C’était assez incroyable à quel point c’était plus rapide.

Un pic d’activité fou

Lorsqu’une menace comme Log4j a autant de popularité, les défenseurs de « l’équipe bleue » analysent différentes organisations et leurs propres organisations pour voir si elles sont vulnérables, tandis que l' »équipe rouge » (les pirates) analyse partout sur Internet.

En raison de la nature de Log4j, dès qu’il y a eu une annonce publique, il y a eu une augmentation folle du trafic avec des personnes scannant Internet sur toutes sortes de médias.

Ainsi, la quantité de données que nous avons vue en 10 jours a éclipsé tout ce que nous avions vu dans le passé.

De nos jours, les défenseurs doivent penser aux menaces en jours et en heures. Du point de vue du SOC (centre des opérations de sécurité), la rapidité avec laquelle les analystes se préparent et réagissent à ces menaces doit se situer dans une fenêtre de 48 heures.

Les avantages de l’automatisation vont dans les deux sens

Ce que les SOC et les organisations de mise en réseau et de sécurité font depuis longtemps, c’est de tirer parti de l’automatisation à l’aide des infrastructures API et du back-end, en essayant simplement de configurer les choses le plus rapidement possible.

Mais maintenant, les attaquants pensent : « Hé, vous savez ce que je peux en tirer également. Je peux utiliser cela pour le » côté obscur ». » Ainsi, au lieu d’écrire du code pour attaquer spécifiquement une organisation, ils effectuent des analyses de masse.

Les cybercriminels profitent du code API, de l’infrastructure API, des logiciels malveillants et des kits de logiciels malveillants qui sont directement intégrés. C’est un niveau de sophistication que nous n’avions jamais vu auparavant. Il montre également l’automatisation que les auteurs de logiciels malveillants et les attaquants mettent en place dans les systèmes pour tenter de pénétrer dans les organisations. Cependant, cela permet également aux « gentils » de développer leurs propres programmes pour tirer parti de ces moteurs malveillants.

Ce nouveau niveau de sophistication et de vitesse montre également à quel point il est rentable pour les cybercriminels. S’ils y consacrent autant de travail et le rendent utilisable à plusieurs reprises, ils doivent réaliser un retour sur investissement (ROI) substantiel. N’oubliez jamais que la plupart des cybercriminels dirigent une entreprise illégitime, et plus ils peuvent réduire les effectifs et les cycles et faire de l’automatisation, plus ils seront rentables.

Pourquoi se concentrer sur l’automatisation ?

Le rapport sur le paysage des menaces fournit également une vue des TTP des cybercriminels (tactiques, techniques et procédures). Il met en évidence les observations que nous voyons des TTP du cadre d’attaque MITRE.

Si vous regardez le tableau des tactiques d’exécution de code (Figure 11 du rapport – voir ci-dessous), vous verrez que l’API et les scripts représentaient la majorité des techniques (plus de 60 % de toutes les techniques d’exécution de code) contre 20 % de l’exécution de l’utilisateur, ce qui signifie attendre l’interaction de l’utilisateur et cliquer sur les dialogues et les liens malveillants.

De toute évidence, une attention particulière est désormais accordée à cette automatisation. Dans le passé, l’interaction de l’utilisateur était le seul moyen de faire des choses comme obtenir une opportunité d’escalade de privilèges afin que vous puissiez entrer dans le système ou prendre en charge le compte d’un utilisateur avec des privilèges d’administrateur ou élevés. Sinon, les méchants utiliseront un autre exploit pour obtenir ces privilèges élevés.

Cependant, avec les API, les pirates peuvent automatiser l’ensemble de l’attaque et rechercher d’autres types de comptes de grande valeur.

Le côté obscur de l’utilisation des API présente de nombreux avantages. La première est que vous n’avez pas à « frapper à la porte ». Il s’agit d’un terme cybercriminel désignant une technique de recherche de vulnérabilités dont ils peuvent tirer parti et de déterminer la valeur de cette vulnérabilité ou de cet exploit.

Avec les API, les pirates peuvent automatiser l’ensemble de ce processus. Les malfaiteurs peuvent exécuter un script, et quand il leur revient, ils auront une bonne idée de ce qu’ils peuvent accomplir. Ils ont une idée si l’exploit mérite d’y consacrer du temps. Ainsi, cette technique réduit considérablement les coûts pour les méchants. Mais les mêmes méthodes sont utilisées par les gentils de différentes manières, des SOC aux déploiements dans le cloud et au-delà.

Il est donc extrêmement important d’un point de vue SOC d’avoir une automatisation pour réagir rapidement et de manière proactive.

En savoir plus sur Laboratoires FortiGuard la recherche sur les menaces et les abonnements et services FortiGuard Security portefeuille.

En savoir plus sur Fortinet initiative de formation gratuite en cybersécuritéle Fortinet Programme de formation SNG, Programme de l’Académie de la sécuritéet Programme des anciens combattants.

Aamir Lakhani est chercheur et praticien en cybersécurité chez FortiGuard Labs de Fortinet, avec plus de 18 ans d’expérience dans le secteur de la sécurité. Il est chargé de fournir des solutions de sécurité informatique aux grandes entreprises commerciales et fédérales. Lakhani a conçu des cybersolutions pour les agences de défense et de renseignement, et a aidé des organisations à se défendre contre des attaques actives. Lakhani est considéré comme un leader de l’industrie en matière de prise en charge d’engagements et de projets architecturaux détaillés sur des sujets liés à la cyberdéfense, aux menaces des applications mobiles, aux logiciels malveillants et à la recherche avancée sur les menaces persistantes (APT).