Une vulnérabilité d’appel d’API non authentifiée dans le système de suivi des colis de DPD Group aurait pu être exploitée pour accéder aux informations personnellement identifiables de ses clients.

DPD Group est un service de livraison de colis avec une présence mondiale, expédiant environ deux milliards de colis chaque année dans le monde.

Pour suivre l’état et la position de leur colis, les clients doivent entrer un code de colis et un code postal, et s’ils correspondent à une entrée valide dans la base de données, ils sont autorisés à afficher les détails d’expédition.

Accéder aux détails du destinataire

Des chercheurs de Partenaires de test de stylo ont exploré le système et découvert qu’ils pouvaient essayer des codes de colis lors d’appels d’API et récupérer des adresses OpenStreetMap avec la position du destinataire sur la carte.

Source : PTP

Bien que l’appel n’ait renvoyé qu’une capture d’écran de la carte, il est assez facile de déduire le code postal dans la plupart des cas en utilisant les noms de rue représentés sur l’image.

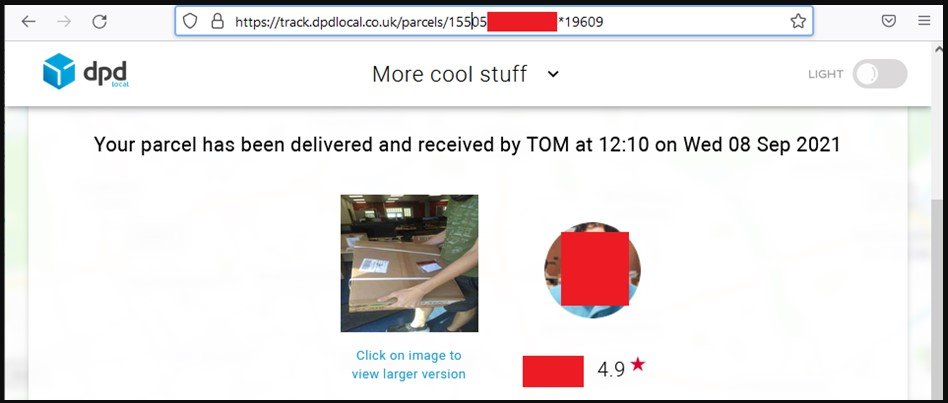

En possession d’un code de colis valide et d’un code postal correspondant, une personne non autorisée pourrait accéder à la page de suivi de quelqu’un d’autre affichant les informations de livraison.

Source : PTP

Avec le jeton de session valide accordé, on peut afficher les données JSON sous-jacentes, y compris le nom complet de cette personne, son adresse e-mail, son numéro de téléphone portable, etc.

Source : PTP

Remédiation et impact

Pen Test Partners a découvert le problème le 02 septembre 2021 et a immédiatement alerté DPD. La société a évalué le problème pendant un mois et a finalement proposé un correctif en octobre 2021.

En tant que telle, la vulnérabilité d’accès à l’API est restée disponible pour l’exploitation pendant au moins un mois, mais la fenêtre d’opportunité était probablement beaucoup plus étendue.

Bien que les chercheurs aient probablement été les premiers à le découvrir, le scénario d’abus «silencieux» à long terme ne peut être exclu.

Le fonctionnement de cette attaque API est aléatoire, car on ne peut pas deviner les numéros de colis pour des identités données, mais cela serait toujours utile entre les mains d’acteurs de phishing.

Connaître les détails du statut d’expédition et les coordonnées correspondantes prépare le terrain pour une attaque de phishing réussie.

Les prestataires de services de livraison de colis étaient le type d’entreprises le plus imité par les campagnes de phishing fin 2021, c’est donc déjà un secteur très ciblé.

Nous avons contacté DPD Group pour demander plus d’informations sur la faille de l’API et son impact potentiel sur les clients, mais nous n’avons pas encore eu de nouvelles de l’entreprise.