Une nouvelle campagne de spear phishing est en cours en Russie ciblant les dissidents ayant des opinions opposées à celles promues par les médias étatiques et nationaux au sujet de la guerre contre l’Ukraine.

La campagne cible les employés du gouvernement et les fonctionnaires avec des e-mails avertissant des outils logiciels et des plateformes en ligne interdits dans le pays.

Les messages sont accompagnés d’une pièce jointe malveillante ou d’un lien intégré dans le corps qui dépose une balise Cobalt Strike sur le système du destinataire, permettant aux opérateurs distants de mener un espionnage sur la cible.

La découverte de la campagne et les rapports ultérieurs proviennent des analystes des menaces de Laboratoires Malwarebytesqui ont réussi à échantillonner plusieurs des e-mails d’appât.

Plusieurs voies de phishing

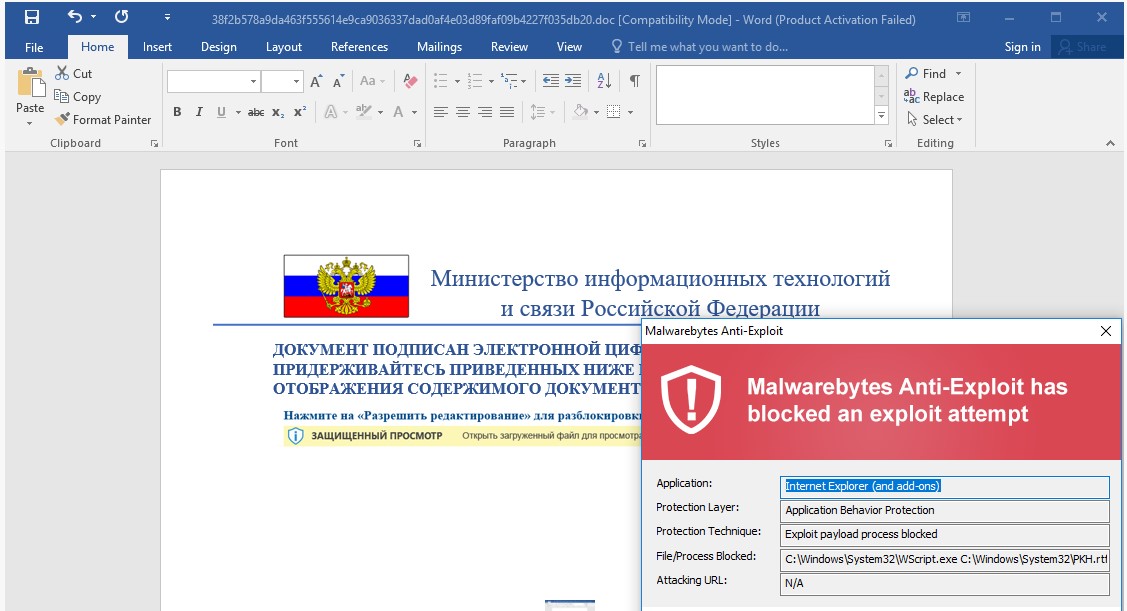

Les e-mails de phishing prétendent provenir d’une entité étatique russe, d’un ministère ou d’un service fédéral, pour inciter les destinataires à ouvrir la pièce jointe.

Le « Ministère des technologies de l’information et des communications de la Fédération de Russie » et le « Ministère du développement numérique, des communications et des communications de masse » sont les deux principales entités usurpées.

Les acteurs de la menace utilisent trois types de fichiers différents pour infecter leurs cibles avec Cobalt Strike, à savoir les fichiers RTF (rich text format), les pièces jointes d’archives de documents contenant des documents malveillants et les liens de téléchargement intégrés dans le corps de l’e-mail.

Le cas des RTF est le plus intéressant car impliquant l’exploitation de CVE-2021-40444, une faille d’exécution de code à distance dans le moteur de rendu utilisé par les documents Microsoft Office.

Comme on pouvait s’y attendre, tous les e-mails de phishing sont rédigés en russe et semblent avoir été rédigés par des locuteurs natifs de la langue et non traduits automatiquement, ce qui suggère que la campagne est l’œuvre d’un acteur russophone.

Outre Cobalt Strike, Malwarebytes a également remarqué des tentatives parallèles de déploiement d’un cheval de Troie d’accès à distance (RAT) basé sur PowerShell fortement obscurci avec des capacités de récupération de charge utile de niveau supérieur.

Répression contre les dissidents

Les cibles de cette campagne travaillent principalement au sein du gouvernement russe et des agences publiques, y compris les entités suivantes :

- Portail des autorités de la République tchouvache Portail Internet officiel

- Ministère russe de l’intérieur

- ministère de l’éducation et des sciences de la République de l’Altaï

- Ministère de l’éducation du territoire de Stavropol

- Ministre de l’éducation et des sciences de la République d’Ossétie du Nord-Alanie

- Gouvernement de la région d’Astrakhan

- Ministère de l’éducation de la région d’Irkoutsk

- Portail du service national et municipal de la région de Moscou

- Ministère des sciences et de l’enseignement supérieur de la Fédération de Russie

Les organisations ci-dessus indiquent que les acteurs du phishing ciblent des personnes qui occupent des postes clés et pourraient causer des problèmes au gouvernement central en incitant des mouvements d’opposition à la guerre.

La soi-disant « opération spéciale » en Ukraine ne s’est pas déroulée comme le Kremlin l’avait envisagé, et les sanctions occidentales se sont manifestées à une échelle bien au-delà de ce qui était prévu, de sorte que cette campagne peut être le résultat du fait que le gouvernement supérieur a intensifié sa vigilance contre coups potentiels.

Il s’agit d’une explication très probable de la raison pour laquelle les pirates informatiques basés en Russie sont intéressés à mener de l’espionnage contre des hauts fonctionnaires et des employés du ministère, mais pour le moment, ce n’est qu’une hypothèse.

Malwarebytes a cartographié l’infrastructure utilisée par le ou les acteurs de la menace à l’origine de la dernière campagne et continuera à surveiller l’activité associée.