Une campagne de cyberespionnage à grande échelle ciblant principalement les organisations d’énergie renouvelable et de technologie industrielle a été découverte comme étant active depuis au moins 2019, ciblant plus de quinze entités dans le monde.

La campagne a été découverte par un chercheur en sécurité Guillaume Thomas, un membre du groupe de confiance Curated Intelligence, qui a utilisé des techniques OSINT (intelligence open source) telles que des analyses DNS et des soumissions de sandbox publiques.

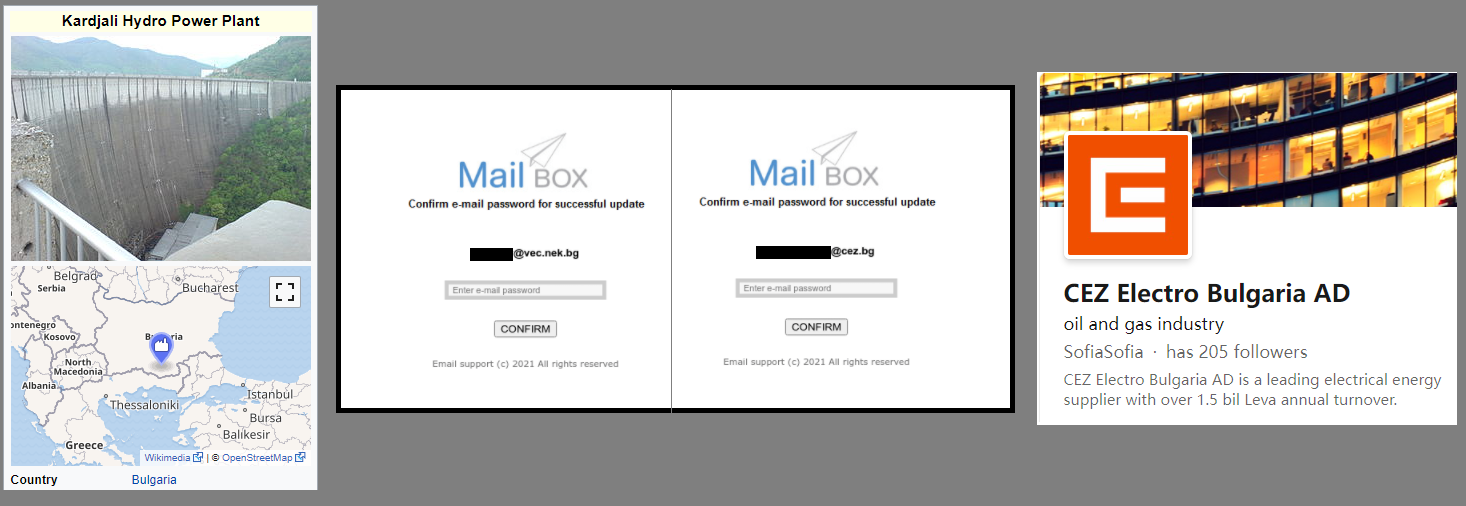

L’analyse de Thomas a révélé que l’attaquant utilise une boîte à outils personnalisée « Mail Box », un package de phishing peu sophistiqué déployé sur l’infrastructure des acteurs, ainsi que des sites Web légitimes compromis pour héberger des pages de phishing.

La plupart des pages de phishing étaient hébergées sur « *.eu3[.]business », « *.eu3[.]org » et « *.eu5[.]net », tandis que la majorité des sites compromis sont situés au Brésil (« *.com[.]br »).

Cibler le secteur des énergies renouvelables

L’objectif de la campagne de phishing est de voler les identifiants de connexion de ceux qui travaillent pour des entreprises d’énergie renouvelable, des organisations de protection de l’environnement et la technologie industrielle en général.

Exemples d’organisations ciblé par les attaques de phishing inclure:

- Schneider Electric

- Honeywell

- Huawei

- HiSilicon

- Telekom Roumanie

- Université du Wisconsin

- Université d’État de Californie

- Université d’État de l’Utah

- Centrale hydroélectrique de Kardjali (Bulgarie)

- CEZ Electro (Bulgarie)

- Conseil des ressources aériennes de Californie

- Autorité des services publics municipaux du comté de Morris

- Institut de recherche forestière de Taïwan

- Programme de divulgation du carbone

- Sorema (société italienne de recyclage)

Source : blog.bushidotoken.net

Le chercheur n’a pu récupérer aucun échantillon des e-mails de phishing utilisés dans la campagne, mais Thomas pense que les e-mails utilisaient un leurre « Votre boîte aux lettres est pleine » basé sur les pages de destination.

Acteur inconnu

Thomas n’a pas pu attribuer cette campagne à des acteurs spécifiques, mais les preuves indiquent deux groupes d’activités, l’un d’APT28 (alias FancyBear) et l’autre de Konni (acteurs nord-coréens).

Les chercheurs du Google Threat Analysis Group ont récemment découvert une activité de phishing attribuée à APT28, qui utilise plusieurs « eu3[.]domaines « biz ».

Depuis la mi-décembre, @Google TAG a détecté des campagnes de phishing de crédit APT28 en cours ciblant l’Ukraine. Quelques CIO :

consumerpanel.eu3[.]affaires

consumerpanel.eu3[.]org

consommateurspanelsrv.eu3[.]org

protectpanel.eu3[.]affaires

updateservicecenter.blogspot[.]com— Billy Léonard (@billyleonard) 14 janvier 2022

Un point de chevauchement pour les deux groupes est que les noms d’hôte utilisés pour les informations d’identification de phishing appartiennent à Zetta Hosting Solutions, un nom qui est apparu récemment dans de nombreux rapports d’analystes.

« Konni » a utilisé les domaines de la solution d’hébergement Zetta dans la campagne de ciblage des diplomates découverte par Grappe25, ainsi que dans une campagne T406 (hackers coréens) analysée par Point de preuve.

Thomas a expliqué à EZpublish-france.fr que de nombreux groupes de piratage APT utilisent Zetta dans des campagnes malveillantes.

« Zetta est beaucoup utilisé par les APT et les logiciels malveillants, et je serais très surpris s’ils ne le savaient pas. Ce n’est pas une grande entreprise. librement et de manière anonyme. » -Thomas.

Cependant, le chercheur a souligné qu’il n’avait aucune preuve ou preuve concrète que Zetta Hosting aide sciemment des campagnes malveillantes.

Focus sur la Bulgarie et motif potentiel

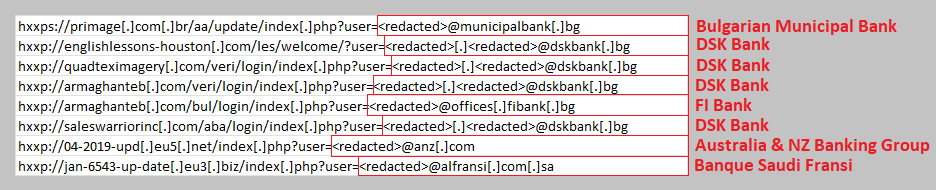

Outre les deux entités mentionnées dans la section victimologie ci-dessus, le chercheur a remarqué un petit cluster d’activité à partir de 2019 lié à la même infrastructure ciblant plusieurs banques bulgares.

Source : blog.bushidotoken.net

Le chercheur estime que l’adversaire est soutenu financièrement par des entités intéressées par les énergies fossiles, notamment un vendeur d’énergie à la Bulgarie qui voit énergies renouvelables comme une menace.

Le précédent ciblage des banques pourrait être une tentative de recueillir des renseignements sur financement et construction de nouvelles installations d’énergie renouvelable.

APT28 est un groupe russe lié à l’État, et la Bulgarie est connue pour importer quantités importantes de gaz naturel russe, donc le lien entre cette campagne et les acteurs particuliers a une base logique, même s’il n’est pas prouvé à ce stade.