Un nouveau système de direction du trafic (TDS) appelé Parrot s’appuie sur des serveurs qui hébergent 16 500 sites Web d’universités, de gouvernements locaux, de plateformes de contenu pour adultes et de blogs personnels.

Parrot est utilisé pour des campagnes malveillantes afin de rediriger les victimes potentielles correspondant à un profil spécifique (localisation, langue, système d’exploitation, navigateur) vers des ressources en ligne telles que des sites de phishing et de dépôt de logiciels malveillants.

Les pirates exécutant des campagnes malveillantes achètent des services TDS pour filtrer le trafic entrant et l’envoyer vers une destination finale diffusant du contenu malveillant.

Les TDS sont également utilisés légitimement par les annonceurs et les spécialistes du marketing, et certains de ces services ont été exploités dans le passé pour faciliter les campagnes de spam.

Utilisé pour la distribution RAT

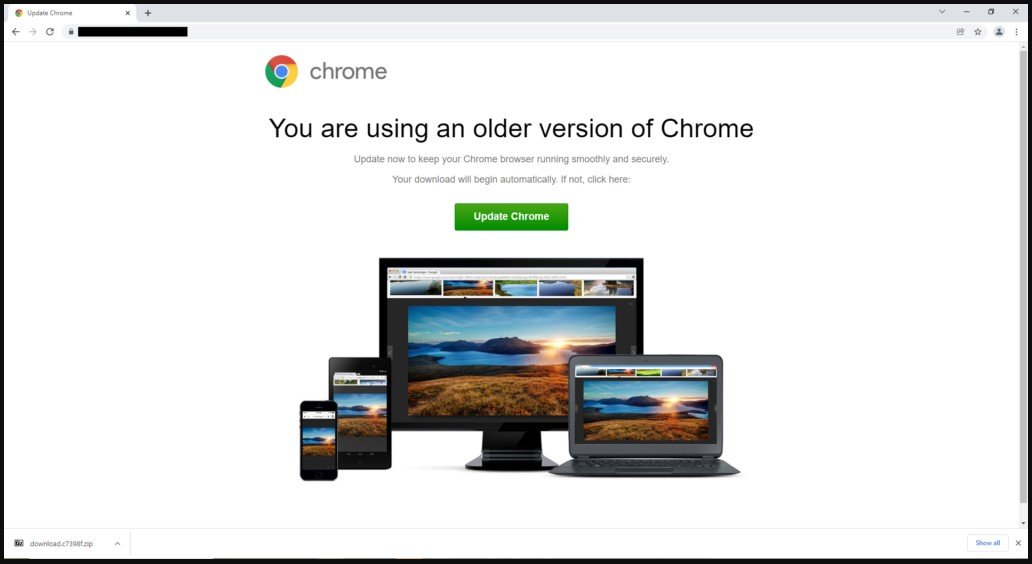

Parrot TDS a été découvert par les analystes des menaces d’Avast, qui signalent qu’il est actuellement utilisé pour une campagne appelée FakeUpdate, qui fournit des chevaux de Troie d’accès à distance (RAT) via de faux avis de mise à jour du navigateur.

La campagne semble avoir commencé en février 2022, mais des signes d’activité de Parrot remontent à octobre 2021.

« L’une des principales choses qui distingue Parrot TDS des autres TDS est sa diffusion et le nombre de victimes potentielles qu’il a, » commente Avast dans le rapport

« Les sites Web compromis que nous avons trouvés semblent n’avoir rien en commun à part les serveurs hébergeant des sites CMS mal sécurisés, comme les sites WordPress. »

Les acteurs de la menace ont planté un shell Web malveillant sur des serveurs compromis et l’ont copié à divers endroits sous des noms similaires qui suivent un modèle de « parroting ».

De plus, les adversaires utilisent un script de porte dérobée PHP qui extrait les informations du client et transmet les requêtes au serveur de commande et de contrôle (C2) Parrot TDS.

Dans certains cas, les opérateurs utilisent un raccourci sans le script PHP, envoyant directement la requête à l’infrastructure Parrot.

Avast affirme qu’en mars 2022 seulement, ses services ont protégé plus de 600 000 de ses clients contre la visite de ces sites infectés, indiquant l’ampleur massive de la passerelle de redirection Parrot.

La plupart des utilisateurs ciblés par ces redirections malveillantes se trouvaient au Brésil, en Inde, aux États-Unis, à Singapour et en Indonésie.

Comme le détaille Avast dans le rapport, le profil d’utilisateur et le filtrage de la campagne particulière sont si affinés que les acteurs malveillants peuvent cibler une personne spécifique parmi des milliers d’utilisateurs redirigés.

Ceci est réalisé en envoyant cette cible à des URL uniques de suppression de charge utile basées sur un profilage matériel, logiciel et réseau étendu.

La charge utile déposée sur les systèmes des cibles est le NetSupport Client RAT configuré pour s’exécuter en mode silencieux, qui fournit un accès direct aux machines compromises.

Phishing Identifiants Microsoft

Alors que la campagne RAT est actuellement la principale opération desservie par le Parrot TDS, les analystes d’Avast ont également remarqué plusieurs serveurs infectés hébergeant des sites de phishing.

Ces pages de destination ressemblent à une page de connexion Microsoft d’apparence légitime demandant aux visiteurs de saisir les informations d’identification de leur compte.

Pour les utilisateurs qui naviguent sur le Web, disposer d’une solution de sécurité Internet à jour et fonctionnant en permanence est le meilleur moyen de faire face aux redirections malveillantes.

Pour les administrateurs de serveurs Web potentiellement compromis, Avast recommande les actions suivantes :

- Analysez tous les fichiers sur le serveur Web avec un antivirus.

- Remplacez tous les fichiers JavaScript et PHP sur le serveur Web par ceux d’origine.

- Utilisez la dernière version du CMS et les versions des plugins.

- Vérifiez les tâches exécutées automatiquement sur le serveur Web, telles que les tâches cron.

- Utilisez toujours des informations d’identification uniques et solides pour chaque service et tous les comptes, et ajoutez 2FA si possible.

- Utilisez certains des plugins de sécurité disponibles pour WordPress et Joomla