L’opération notoire de rançongiciel REvil est revenue au milieu des tensions croissantes entre la Russie et les États-Unis, avec une nouvelle infrastructure et un crypteur modifié permettant des attaques plus ciblées.

En octobre, le gang de rançongiciels REvil a fermé ses portes après qu’une opération des forces de l’ordre ait détourné leurs serveurs Tor, suivie de l’arrestation de membres par les forces de l’ordre russes.

Cependant, après l’invasion de l’Ukraine, La Russie a déclaré que les États-Unis s’étaient retirés du processus de négociation concernant le gang REvil et avaient fermé les canaux de communication.

Les sites Tor de REvil reviennent à la vie

Peu de temps après, l’ancienne infrastructure REvil Tor a recommencé à fonctionner, mais au lieu d’afficher les anciens sites Web, ils ont redirigé les visiteurs vers des URL pour une nouvelle opération de ransomware sans nom.

Bien que ces sites ne ressemblaient en rien aux sites Web précédents de REvil, le fait que l’ancienne infrastructure redirigeait vers les nouveaux sites indiquait que REvil fonctionnait probablement à nouveau. De plus, ces nouveaux sites contenaient un mélange de nouvelles victimes et de données volées lors des précédentes attaques REvil.

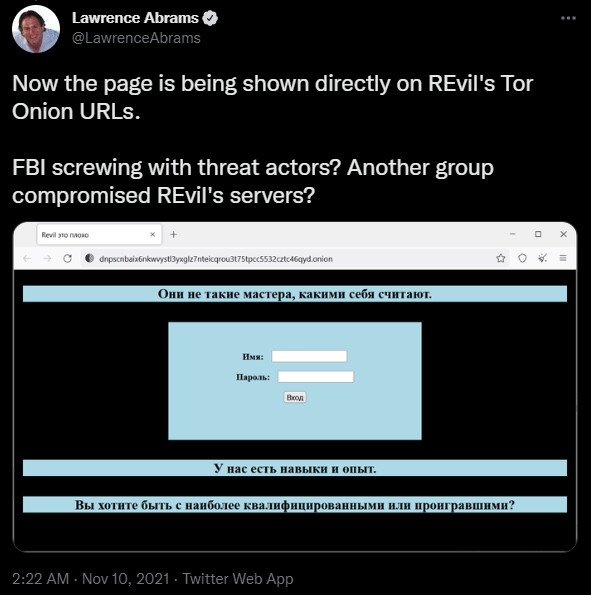

Alors que ces événements indiquaient fortement que REvil était devenu la nouvelle opération sans nom, les sites Tor avaient également précédemment affiché un message en novembre indiquant que « REvil est mauvais ».

Cet accès aux sites Tor signifiait que d’autres acteurs de la menace ou les forces de l’ordre avaient accès aux sites TOR de REvil, de sorte que les sites Web eux-mêmes n’étaient pas une preuve suffisamment solide du retour du gang.

La source: EZpublish-france.fr

La seule façon de savoir avec certitude si REvil était de retour était de trouver un échantillon du crypteur de ransomware et de l’analyser pour déterminer s’il avait été corrigé ou compilé à partir du code source.

Un échantillon du chiffreur de la nouvelle opération de rançongiciel a été enfin découvert cette semaine par la recherche AVAST Jakub Kroustek et a confirmé les liens de la nouvelle opération avec REvil.

L’échantillon de ransomware confirme le retour

Alors que quelques opérations de ransomware utilisent le chiffreur de REvil, elles utilisent toutes des exécutables corrigés plutôt que d’avoir un accès direct au code source du gang.

Cependant, EZpublish-france.fr a été informé par plusieurs chercheurs en sécurité et analystes de logiciels malveillants que l’échantillon REvil découvert utilisé par la nouvelle opération est compilé à partir du code source et inclut de nouvelles modifications.

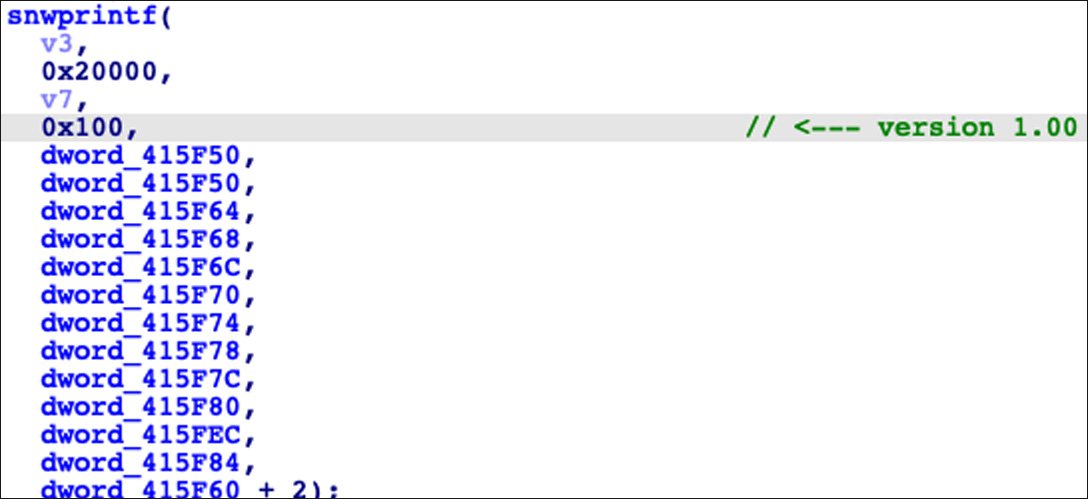

Chercheur en sécurité R3MRUM possède tweeté que l’échantillon REvil a vu son numéro de version changé en 1.0 mais est une continuation de la dernière version, 2.08, publiée par REvil avant leur fermeture.

Lors d’une discussion avec EZpublish-france.fr, le chercheur a déclaré qu’il ne pouvait pas expliquer pourquoi le chiffreur ne chiffre pas les fichiers, mais pense qu’il a été compilé à partir du code source.

« Oui, mon évaluation est que l’acteur de la menace a le code source. Pas patché comme « LV Ransomware » l’a fait », a déclaré R3MRUM à EZpublish-france.fr.

PDG d’Intel avancé Vitali Kremez a également procédé à une rétro-ingénierie de l’échantillon REvil ce week-end et a confirmé à EZpublish-france.fr qu’il avait été compilé à partir du code source le 26 avril et n’avait pas été corrigé.

Kremez a déclaré à EZpublish-france.fr que le nouvel échantillon REvil inclut un nouveau champ de configuration, « accs », qui contient les informations d’identification de la victime spécifique ciblée par l’attaque.

Kremez pense que l’option de configuration « accs » est utilisée pour empêcher le chiffrement sur d’autres appareils qui ne contiennent pas les comptes et les domaines Windows spécifiés, ce qui permet des attaques très ciblées.

En plus de l’option ‘accs’, le nouvel échantillon de REvil configuration a modifié les options SUB et PID, utilisées comme identifiants de campagne et d’affiliation, pour utiliser des valeurs de type GUID plus longues, telles que « 3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4 ».

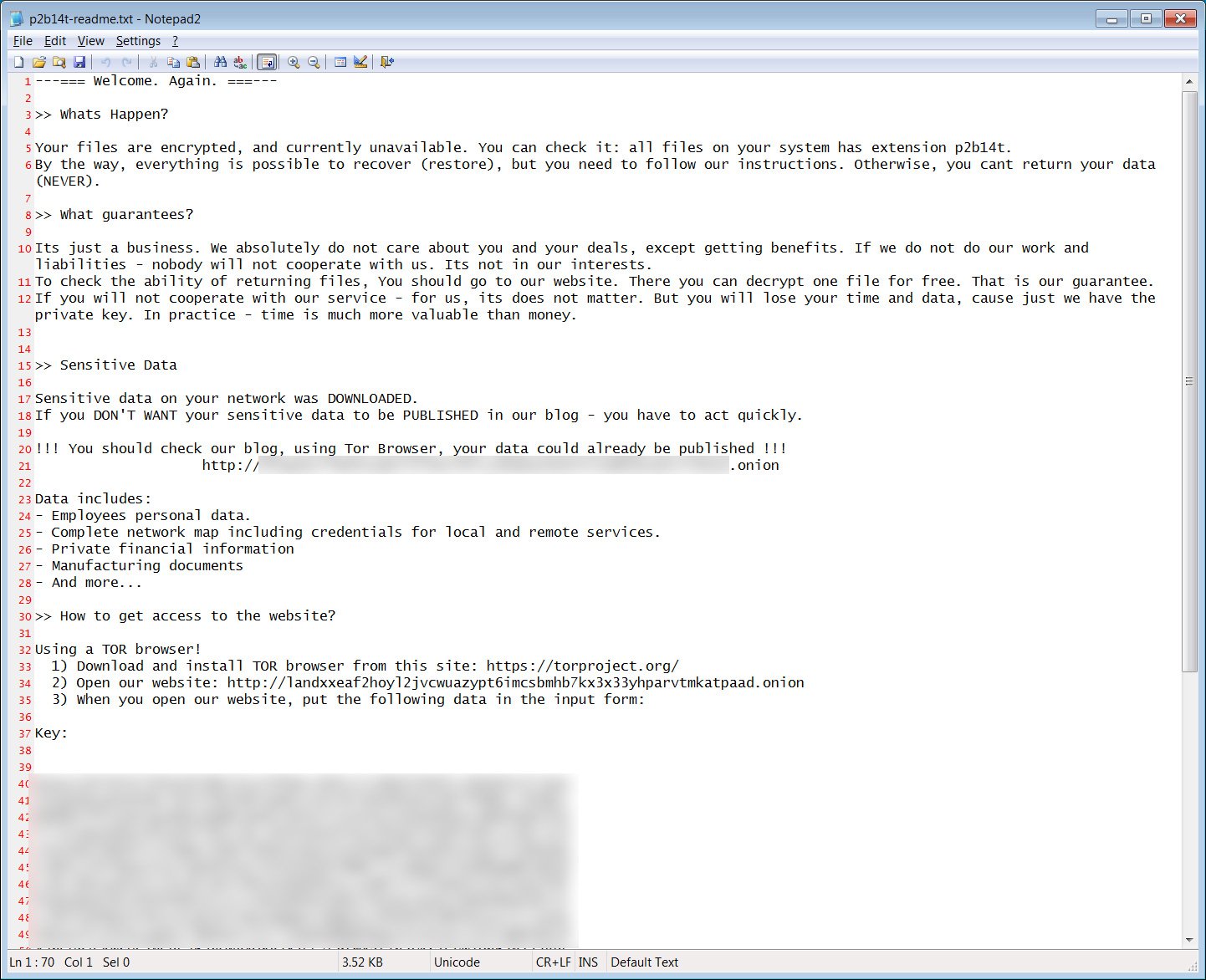

EZpublish-france.fr a également testé l’échantillon de ransomware, et bien qu’il n’ait pas été chiffré, il a créé la note de rançon, qui est identique aux anciennes notes de rançon de REvil.

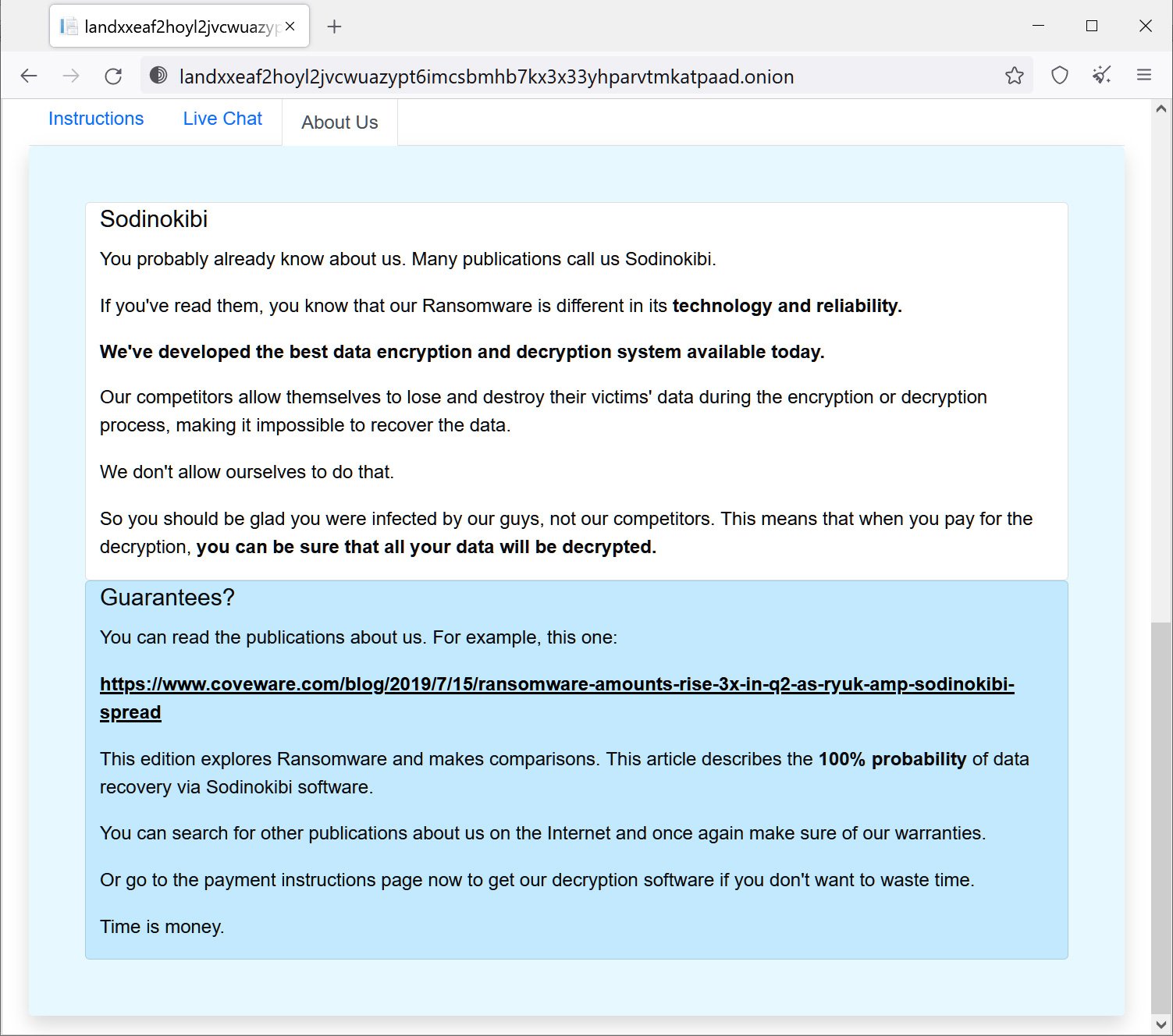

De plus, bien qu’il existe quelques différences entre les anciens sites REvil et l’opération renommée, une fois qu’une victime se connecte au site, il est presque identique aux originaux, et les acteurs de la menace prétendent être « Sodinokibi », comme indiqué ci-dessous.

La source: EZpublish-france.fr

Alors que le représentant original de REvil, connu sous le nom d' »Inconnu », est toujours porté disparu, un chercheur en renseignement sur les menaces FellowSécurité a déclaré à EZpublish-france.fr que l’un des principaux développeurs de REvil, qui faisait partie de l’ancienne équipe, a relancé l’opération de ransomware.

Comme il s’agissait d’un développeur principal, il serait logique qu’ils aient également accès au code source complet de REvil et potentiellement aux clés privées Tor pour les anciens sites.

Il n’est pas surprenant que REvil ait changé de nom dans le cadre de la nouvelle opération, en particulier avec le déclin des relations entre les États-Unis et la Russie.

Cependant, lorsque les opérations de rançongiciel changent de marque, elles le font généralement pour échapper aux forces de l’ordre ou aux sanctions empêchant le paiement de rançons.

Par conséquent, il est inhabituel pour REvil d’être si public à propos de leur retour, plutôt que d’essayer d’échapper à la détection comme nous l’avons vu dans tant d’autres changements de marque de ransomware.