Le groupe de piratage chinois Deep Panda cible les serveurs VMware Horizon avec l’exploit Log4Shell pour déployer un nouveau rootkit nommé « Fire Chili ».

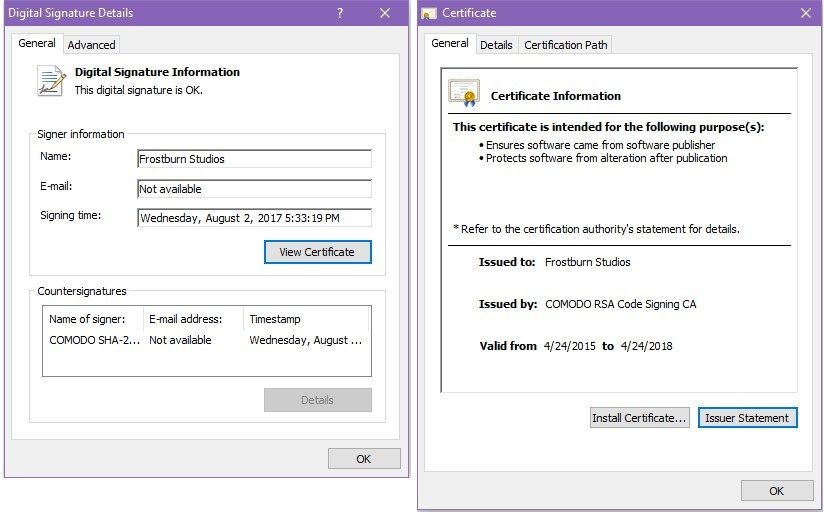

Le rootkit est signé numériquement à l’aide d’un certificat de Frostburn Studios (développeur de jeux) ou de Comodo (logiciel de sécurité) pour échapper à la détection par les outils AV.

Les analystes de Fortinet qui ont suivi l’activité récente de Deep Panda pensent que les certificats ont été volés aux développeurs de logiciels mentionnés.

Deep Panda est un APT chinois notoire qui se concentre sur les opérations de cyber-espionnage et qui est actif depuis de nombreuses années maintenant. Le FBI avait arrêté l’un de ses membres en 2017 après l’avoir lié à l’exploitation de trois vulnérabilités zero-day.

Rootkit Fire Chili

Dans une récente campagne Deep Panda découverte par Fortinet, le groupe de piratage déploie le nouveau rootkit « Fire Chili » pour échapper à la détection sur les systèmes compromis.

Un rootkit est un logiciel malveillant généralement installé en tant que pilote qui connecte diverses API Windows pour masquer la présence d’autres fichiers et paramètres de configuration dans le système d’exploitation. Par exemple, en connectant les fonctions de programmation de Windows, un rootkit peut filtrer les données pour ne pas afficher les noms de fichiers malveillants, les processus et les API de clés de registre aux programmes Windows demandant les données.

Dans les attaques, le rootkit est signé par des certificats numériques valides lui permettant de contourner la détection par un logiciel de sécurité et de se charger dans Windows sans aucun avertissement.

Au lancement, Fire Chili effectue des tests système de base pour s’assurer qu’il ne fonctionne pas dans un environnement simulé et vérifie que les structures du noyau et les objets à abuser pendant le fonctionnement sont présents.

Fortinet rapporte que la version la plus récente du système d’exploitation prise en charge pour Fire Chili est Windows 10 Creators Update, publiée en avril 2017.

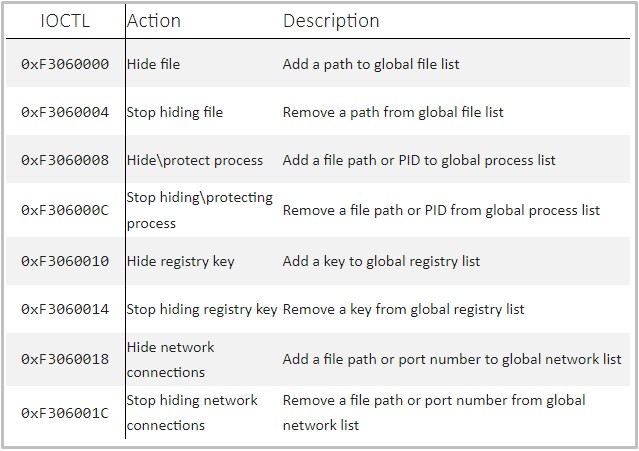

L’objectif du rootkit est de garder les opérations de fichiers, les processus, les ajouts de clés de registre et les connexions réseau malveillantes cachés à l’utilisateur et à tout logiciel de sécurité qui pourrait être exécuté sur la machine compromise.

Pour cette fonction de masquage, le logiciel malveillant utilise des IOCTL (appels système de contrôle d’entrée/sortie) qui sont préremplis avec les artefacts malveillants et peuvent être configurés de manière dynamique.

Par exemple, pour masquer les connexions TCP malveillantes de netstat, le rootkit intercepte les appels IOCTL de routine à la pile de périphériques, récupère la liste complète des connexions réseau, filtre la sienne et renvoie enfin une structure épurée.

Winnti chevauche

En examinant la dernière campagne Deep Panda, Fortinet a découvert plusieurs chevauchements avec Winnti, un autre groupe de piratage chinois notoire connu pour utiliser des certificats signés numériquement.

En outre, Winnti est connu pour cibler constamment les sociétés de jeux, de sorte qu’ils auraient pu voler ces certificats lors de l’une de leurs campagnes réussies.

« La raison pour laquelle ces outils sont liés à deux groupes différents n’est pas claire pour le moment. Il est possible que les développeurs des groupes aient partagé des ressources, telles que des certificats volés et une infrastructure C2, entre eux. Cela peut expliquer pourquoi les échantillons n’ont été signés que plusieurs heures. après avoir été compilé. » – Fortinet

Les collectifs de piratage sophistiqués qui se concentrent sur le cyberespionnage, et pas tant pour le profit financier, sont plus susceptibles d’être soutenus ou même coordonnés par des gestionnaires gouvernementaux, donc ce chevauchement n’est guère surprenant.