Une vulnérabilité dans le composant du système de noms de domaine (DNS) d’une bibliothèque standard C populaire qui est présente dans une large gamme de produits IoT peut exposer des millions d’appareils à un risque d’attaque par empoisonnement DNS.

Un pirate peut utiliser l’empoisonnement DNS ou l’usurpation DNS pour rediriger la victime vers un site Web malveillant hébergé à une adresse IP sur un serveur contrôlé par l’attaquant au lieu de l’emplacement légitime.

La bibliothèque uClibc et son fork du OpenWRT équipe, uClibc-ng. Les deux variantes sont largement utilisées par les principaux fournisseurs tels que Netgear, Axis et Linksys, ainsi que par les distributions Linux adaptées aux applications embarquées.

Selon les chercheurs de Nozomi Networks, aucun correctif n’est actuellement disponible auprès du développeur du développeur de uClibc, ce qui laisse les produits de jusqu’à 200 fournisseurs en danger.

Détails de la vulnérabilité

La bibliothèque uClibc est une bibliothèque standard C pour les systèmes embarqués qui offre diverses ressources nécessaires aux fonctions et aux modes de configuration de ces appareils.

L’implémentation DNS dans cette bibliothèque fournit un mécanisme permettant d’effectuer des requêtes liées au DNS, telles que des recherches, la traduction de noms de domaine en adresses IP, etc.

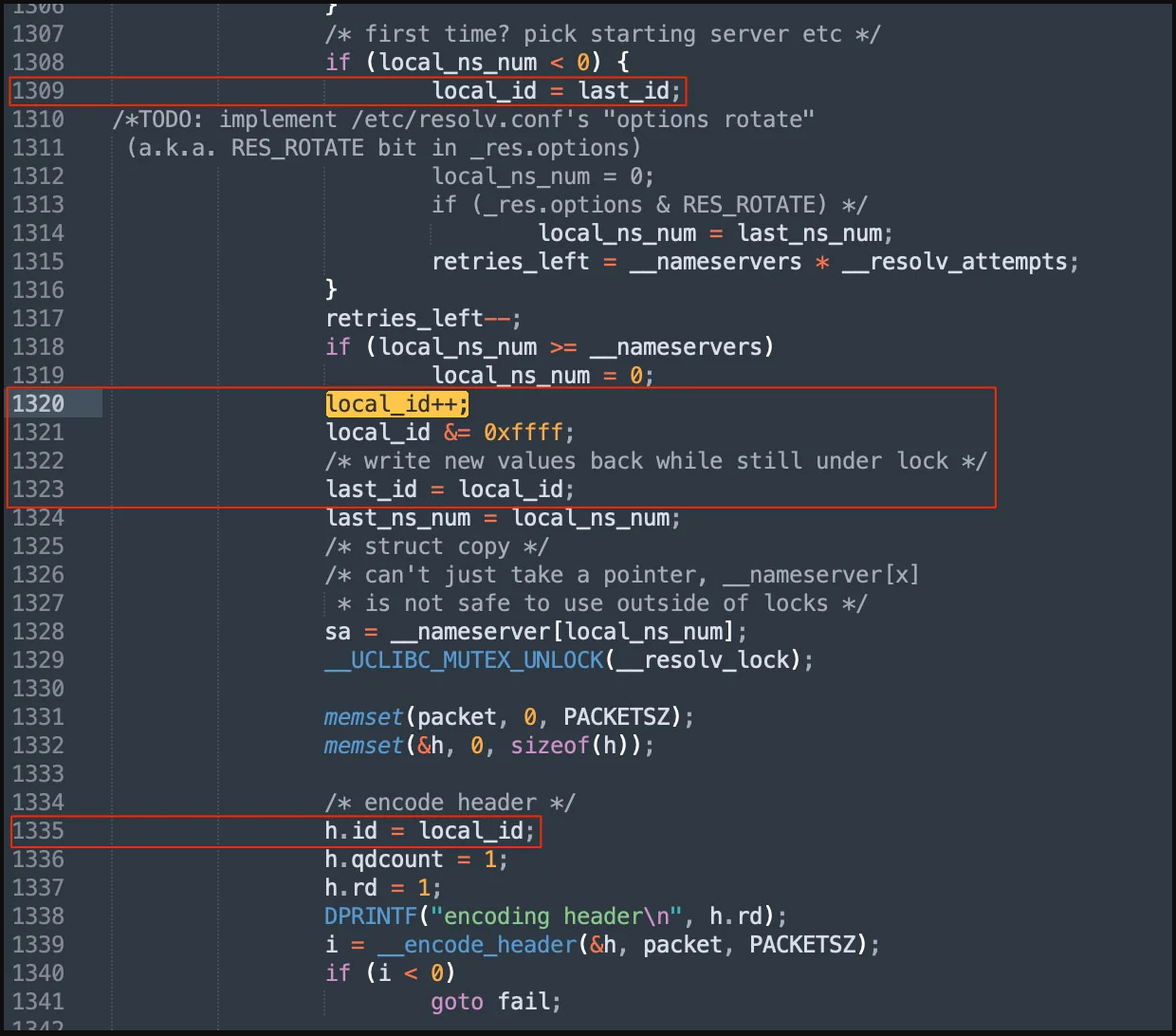

Nozomi a examiné la trace des requêtes DNS effectuées par un appareil connecté à l’aide de la bibliothèque uClibc et a trouvé certaines particularités causées par une fonction de recherche interne.

Après une enquête plus approfondie, les analystes ont découvert que l’ID de transaction de la demande de recherche DNS était prévisible. Pour cette raison, l’empoisonnement DNS peut être possible dans certaines circonstances.

Implications des défauts

Si le système d’exploitation n’utilise pas la randomisation du port source, ou s’il le fait mais que l’attaquant est toujours capable de forcer brutalement la valeur du port source 16 bits, une réponse DNS spécialement conçue envoyée aux appareils utilisant uClibc pourrait déclencher un empoisonnement DNS attaque.

L’empoisonnement DNS consiste pratiquement à inciter l’appareil cible à pointer vers un point de terminaison défini arbitrairement et à s’engager dans des communications réseau avec lui.

Ce faisant, l’attaquant pourrait rediriger le trafic vers un serveur sous son contrôle direct.

« L’attaquant pourrait alors voler ou manipuler les informations transmises par les utilisateurs et effectuer d’autres attaques contre ces appareils pour les compromettre complètement. Le principal problème ici est de savoir comment les attaques d’empoisonnement DNS peuvent forcer une réponse authentifiée », – Réseaux Nozomi

Atténuation et réparation

Nozomi a découvert la faille en septembre 2021 et en a informé la CISA. Puis, en décembre, il a signalé au centre de coordination CERT, et enfin, en janvier 2022, il a révélé la vulnérabilité à plus de 200 fournisseurs potentiellement touchés.

Comme mentionné ci-dessus, il n’y a actuellement aucun correctif disponible pour la faille, qui est maintenant suivie sous CVE-2022-05-02.

Actuellement, toutes les parties prenantes se coordonnent pour développer un patch viable et la communauté devrait jouer un rôle central à cet égard, car cela a été précisément le but de la divulgation.

Comme les fournisseurs concernés devront appliquer le correctif en implémentant la nouvelle version uClibc sur les mises à jour du micrologiciel, il faudra un certain temps pour que les correctifs parviennent aux consommateurs finaux.

Même dans ce cas, les utilisateurs finaux devront appliquer les mises à jour du micrologiciel sur leurs appareils, ce qui constitue un autre point d’étranglement qui retarde la correction des failles de sécurité critiques.

« Parce que cette vulnérabilité reste non corrigée, pour la sécurité de la communauté, nous ne pouvons pas divulguer les appareils spécifiques sur lesquels nous avons testé », déclare Nozomi.

« Nous pouvons cependant révéler qu’il s’agissait d’une gamme d’appareils IoT bien connus exécutant les dernières versions de firmware avec de fortes chances qu’ils soient déployés dans toutes les infrastructures critiques. »

Les utilisateurs d’appareils IoT et de routeurs doivent garder un œil sur les nouvelles versions de firmware des fournisseurs et appliquer les dernières mises à jour dès qu’elles sont disponibles.