Une vulnérabilité dans le système de messagerie d’Uber permet à n’importe qui d’envoyer des e-mails au nom d’Uber.

Le chercheur qui a découvert cette faille avertit que cette vulnérabilité peut être exploitée par des acteurs malveillants pour envoyer un courrier électronique à 57 millions d’utilisateurs et de conducteurs Uber dont les informations ont été divulguées lors de la violation de données de 2016.

Uber semble être au courant de la faille mais ne l’a pas corrigée pour le moment.

« Votre Uber arrive maintenant »

Chercheur en sécurité et chasseur de bugs Seif Elsallamy découvert une faille dans les systèmes d’Uber qui permet à quiconque d’envoyer des e-mails au nom d’Uber.

Ces e-mails, envoyés depuis les serveurs d’Uber, sembleraient légitimes à un fournisseur de messagerie (parce que techniquement ils le sont) et passez tous les filtres anti-spam.

Imaginez recevoir un message d’Uber indiquant : « Votre Uber arrive maintenant » ou « Votre voyage du jeudi matin avec Uber », alors que vous n’avez jamais fait ces voyages.

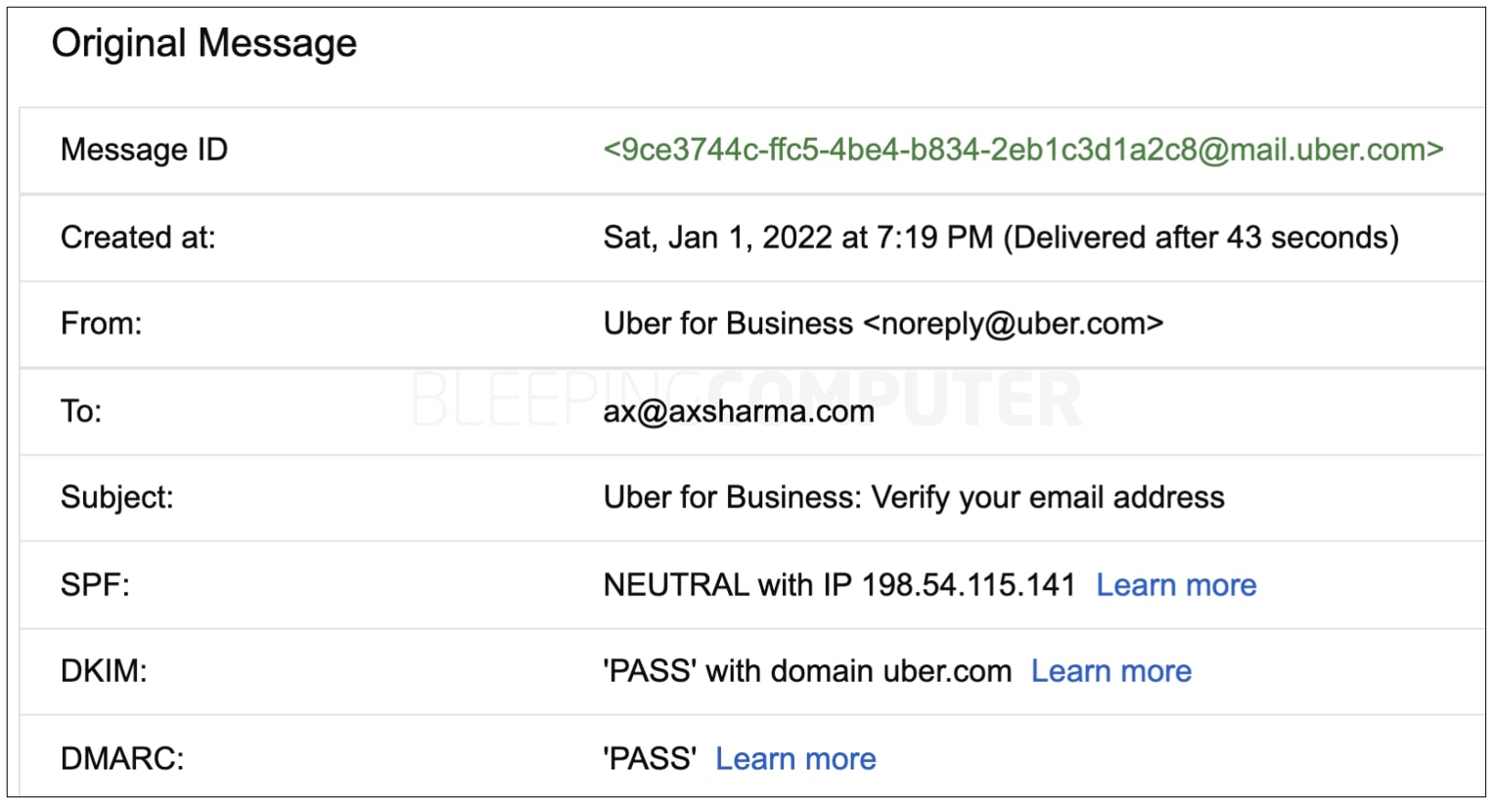

Lors d’une démonstration, Elsallamy m’a envoyé le message électronique suivant qui, sans aucun doute, semblait provenir d’Uber et a atterri directement dans ma boîte de réception, pas de courrier indésirable :

Le formulaire électronique envoyé à EZpublish-france.fr par le chercheur exhorte le client Uber à fournir ses informations de carte de crédit.

Notez, cependant, que le corps de l’e-mail comportait une clause de non-responsabilité claire vers le bas indiquant « il s’agit d’une preuve de concept de vulnérabilité de sécurité » et a été envoyé à EZpublish-france.fr avec une autorisation préalable.

À la veille du Nouvel An 2021, le chercheur a signalé de manière responsable la vulnérabilité à Uber via son programme de primes de bugs HackerOne.

Cependant, son rapport a été rejeté pour être « hors de portée » sur l’hypothèse erronée que l’exploitation de la faille technique elle-même nécessitait une certaine forme d’ingénierie sociale :

57 millions de clients et conducteurs Uber à risque

Contrairement à ce que l’on pourrait croire, il ne s’agit pas d’un simple cas de usurpation de courrier électronique utilisé par les acteurs de la menace pour créer des e-mails de phishing.

En effet, l’email envoyé par le chercheur « d’Uber » à EZpublish-france.fr est passé à la fois DKIM et DMARC contrôles de sécurité, selon les en-têtes des e-mails que nous avons vus.

Le courriel du chercheur a été envoyé via Grille d’envoi, une plateforme de marketing par e-mail et de communication client utilisée par les plus grandes entreprises.

Mais, Elsallamy dit à EZpublish-france.fr qu’il s’agit d’un point de terminaison exposé sur les serveurs d’Uber responsable de la faille et permet à quiconque de créer un e-mail au nom d’Uber.

La vulnérabilité est « une injection HTML dans l’un des points de terminaison de courrier électronique d’Uber », explique Elsallamy, faisant la comparaison avec un faille similaire découverte en 2019 sur les serveurs de Meta (Facebook) par le pen-tester Youssef Sammouda.

Dans le cas de Meta, le point final semblait identique à :

https://legal.tapprd.thefacebook.com/tapprd/Portal/ShowWorkFlow/AnonymousEmbed/XXXXXXXXXXXXX

Naturellement, pour des raisons de sécurité, le chercheur n’a pas divulgué le point de terminaison Uber vulnérable.

Il interrogé Uber, « Apportez votre [calculator] et dites-moi quel serait le résultat si cette vulnérabilité avait été utilisée avec les 57 millions d’e-mails [addresses that leaked] de la dernière violation de données ? »

« Si vous connaissez le résultat, dites-le à vos employés de l’équipe de triage des primes de bugs. »

Elsallamy fait référence à la violation de données d’Uber en 2016 qui a révélé les informations personnelles de 57 millions de clients et chauffeurs Uber.

Pour cet incident, le bureau du commissaire à l’information (ICO) du Royaume-Uni a infligé une amende de 385 000 £ à Uber, ainsi que l’autorité de protection des données aux Pays-Bas (Autoriteit Persoonsgegevens) qui a infligé une amende de 600 000 € à l’entreprise.

En exploitant cette vulnérabilité non corrigée, les adversaires peuvent potentiellement envoyer des escroqueries de phishing ciblées à des millions d’utilisateurs Uber précédemment touchés par la violation.

Lorsqu’on lui a demandé ce que Uber pourrait faire pour corriger la faille, le chercheur a répondu :

« Ils doivent désinfecter les entrées des utilisateurs sous une forme vulnérable et non divulguée. Étant donné que le HTML est rendu, ils peuvent utiliser une bibliothèque de codage de sécurité pour effectuer le codage d’entité HTML afin que tout HTML apparaisse sous forme de texte », a déclaré Elsallamy à EZpublish-france.fr.

EZpublish-france.fr a contacté Uber bien avant la publication, mais n’a pas eu de réponse pour le moment.

Les utilisateurs, le personnel, les chauffeurs et les associés d’Uber doivent faire attention aux e-mails de phishing envoyés par Uber qui semblent légitimes, car l’exploitation de cette faille par des acteurs malveillants reste une possibilité.