Un acteur menaçant identifié comme Shatak (TA551) s’est récemment associé au gang ITG23 (alias TrickBot et Wizard Spider) pour déployer le ransomware Conti sur des systèmes ciblés.

L’opération Shatak s’associe à d’autres développeurs de logiciels malveillants pour créer des campagnes de phishing qui téléchargent et infectent les victimes avec des logiciels malveillants.

Des chercheurs d’IBM X-Force ont découvert que Shatak et TrickBot ont commencé à travailler ensemble en juillet 2021, avec ce qui semble être de bons résultats, car les campagnes se sont poursuivies jusqu’à aujourd’hui.

Une récente analyse technique de Cyberraison fournit plus de détails sur la façon dont les deux acteurs distincts se sont associés pour lancer des attaques de ransomware.

L’attaque commence par un e-mail de phishing

Une chaîne d’infection typique commence par un e-mail de phishing envoyé par Shatak, contenant une archive protégée par mot de passe contenant un document malveillant.

Selon un rapport d’octobre de IBM X-Force, Shatak utilise généralement des e-mails de réponse volés aux victimes précédentes et ajoute des pièces jointes d’archive protégées par mot de passe.

Source : IBM X-Force

Ces pièces jointes contiennent des scripts qui exécutent un code codé en base 64 pour télécharger et installer le malware TrickBot ou BazarBackdoor à partir d’un site distant.

Les sites de distribution utilisés dans la campagne la plus récente sont basés dans des pays européens tels que l’Allemagne, la Slovaquie et les Pays-Bas.

Source : Cybereaison

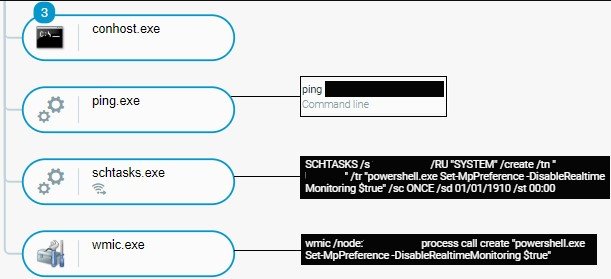

Après avoir déployé avec succès TrickBot et/ou BazarBackdoor, ITG23 prend le relais en déployant une balise Cobalt Strike sur le système compromis, l’ajoutant aux tâches planifiées pour la persistance.

Les acteurs Conti utilisent ensuite le BazarBackdoor abandonné pour la reconnaissance du réseau, énumérant les utilisateurs, les administrateurs de domaine, les ordinateurs partagés et les ressources partagées.

Ensuite, ils volent les informations d’identification des utilisateurs, les hachages de mots de passe et les données Active Directory, et abusent de ce qu’ils peuvent pour se propager latéralement sur le réseau.

Certains signes de cette activité incluent la manipulation des valeurs de registre qui activent la connectivité RDP et la modification des règles du pare-feu Windows avec la commande « netsh ».

La fonction de surveillance en temps réel de Windows Defender est également désactivée pour empêcher les alertes ou les interventions pendant le processus de chiffrement.

L’étape suivante est l’exfiltration des données, qui est la dernière étape avant le cryptage des fichiers, avec Conti utilisant l’outil « Rclone » pour tout envoyer à un point de terminaison distant sous leur contrôle.

Source : Cybereaison

Après avoir collecté toutes les données précieuses du réseau, les acteurs malveillants déploient le ransomware pour chiffrer les appareils.

Autres collaborations potentielles

Dans un récent rapport de l’équipe française d’intervention en cas d’urgence informatique (CERT), TA551 apparaît comme un collaborateur de « Lockean », un groupe de ransomware nouvellement découvert avec de multiples affiliations.

Dans ce cas, Shatak envoyait des e-mails de phishing pour distribuer le cheval de Troie bancaire Qbot/QakBot, qui a été utilisé pour déployer les infections par ransomware ProLock, Egregor et DoppelPaymer.

En tant que tel, TA551 peut avoir plus de collaborations avec d’autres gangs de ransomware en plus de ceux repérés par les analystes.

Cet acteur menaçant est également identifié sous différents noms, tels que Shathak, UNC2420 et Gold Cabin.

Comment se protéger

La meilleure défense contre ces types d’attaques est de former les employés aux risques des e-mails de phishing.

En dehors de cela, les administrateurs doivent imposer l’utilisation de l’authentification multifacteur sur les comptes, désactiver les services RDP inutilisés et surveiller régulièrement les journaux d’événements pertinents pour détecter les modifications de configuration inhabituelles.

Enfin, une mesure de sécurité importante consiste à sauvegarder régulièrement les données importantes dans un emplacement distant sécurisé, puis à mettre ces sauvegardes hors ligne afin qu’elles ne puissent pas être ciblées par des acteurs malveillants.