Le malware notoire TrickBot a reçu de nouvelles fonctionnalités qui rendent plus difficile la recherche, l’analyse et la détection dans les dernières variantes, y compris le plantage des onglets du navigateur lorsqu’il détecte des scripts embellis.

TrickBot domine le paysage des menaces de logiciels malveillants depuis 2016, ajoutant constamment des optimisations et des améliorations tout en facilitant le déploiement de souches de logiciels malveillants et de rançongiciels nuisibles.

Comme TrickBot est modulaire, les acteurs de la menace peuvent déployer des modules qui exécutent une grande variété d’activités malveillantes, y compris des attaques de l’homme dans le navigateur pour voler des informations d’identification bancaires en ligne, le vol de bases de données Active Directory, la propagation sur un réseau, l’exfiltration de données, et plus.

En plus d’être un cheval de Troie bancaire, TrickBot est également utilisé pour déployer d’autres charges utiles grâce à sa furtivité et son efficacité.

Plus récemment, il a été lié au groupe de rançongiciels Diavol, au gang de rançongiciels Conti et même à la réémergence d’Emotet.

Des chercheurs de Fiduciaire IBM ont analysé des échantillons récents pour voir quelles nouvelles fonctionnalités anti-analyse ont été introduites récemment par les auteurs et présentent quelques résultats intéressants dans leur rapport.

Les chercheurs ne sont pas les bienvenus

Tout d’abord, les développeurs de TrickBot utilisent une gamme de couches d’obscurcissement et d’encodage base64 pour les scripts, y compris minify, extraction et remplacement de chaînes, base numérique et représentation, injection de code mort et correction de singe.

L’obscurcissement est attendu dans le monde des logiciels malveillants, mais TrickBot comporte de nombreuses couches et parties redondantes pour rendre l’analyse lente, fastidieuse et produire souvent des résultats non concluants.

Deuxièmement, lors de l’injection de scripts malveillants dans des pages Web pour voler des informations d’identification, les injections n’impliquent pas de ressources locales mais reposent uniquement sur les serveurs des acteurs. Ainsi, les analystes ne peuvent pas récupérer des échantillons de la mémoire des machines infectées.

TrickBot communique avec le serveur de commande et de contrôle (C2) à l’aide du protocole HTTPS, qui prend en charge l’échange de données cryptées.

De plus, les demandes d’injection incluent des paramètres qui signalent des sources inconnues, de sorte que les analystes ne peuvent pas récupérer d’échantillons du C2 à l’aide d’un point de terminaison non enregistré.

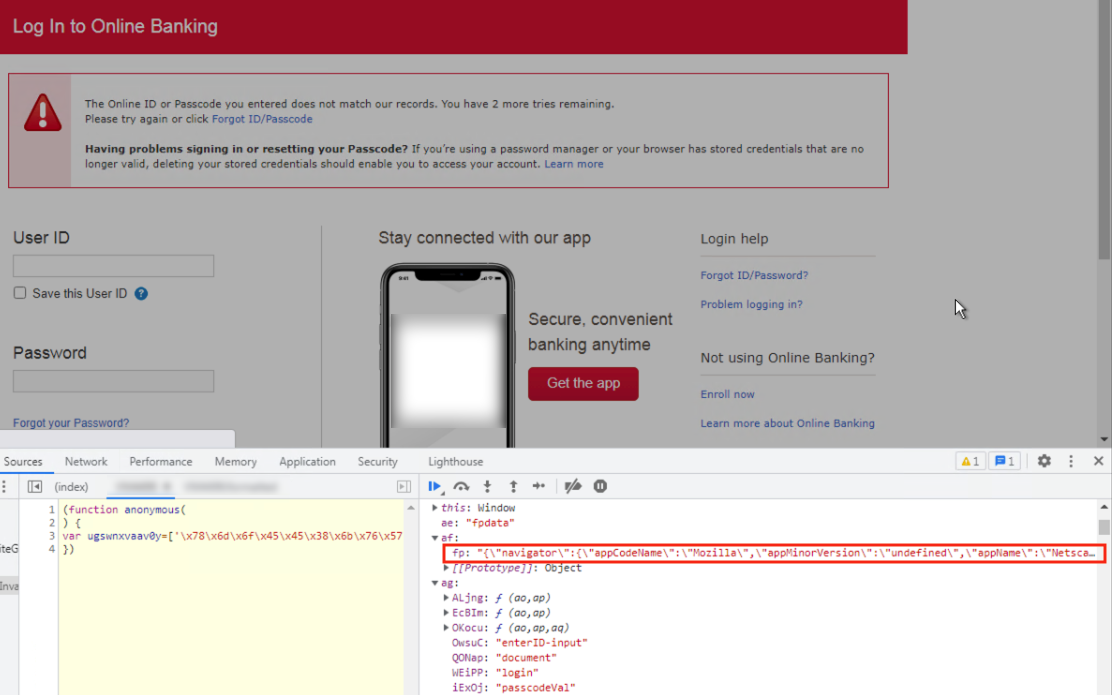

En recueillant l’empreinte digitale de l’appareil, les opérateurs de TrickBot peuvent injecter un script personnalisé dans le navigateur de chaque victime, ciblant une banque spécifique et persuadant son système qu’il interagit avec le client réel.

Source : IBM

Enfin, TrickBot dispose d’un script anti-débogage dans le code JS, ce qui l’aide à anticiper quand il est en cours d’analyse et déclenche une surcharge mémoire qui plante la page.

TrickBot tentait auparavant de déterminer s’il était en cours d’analyse en vérifiant la résolution de l’écran de l’hôte, mais il recherche désormais également des signes d' »embellissement du code ».

L’embellissement du code est la transformation d’un code obscurci ou d’un texte non emballé en contenu plus facilement lisible par un œil humain et donc plus facile d’identifier le code intéressant qu’il contient.

Les variantes récentes de TrickBot utilisent des expressions régulières pour détecter quand l’un de ses scripts injectés a été embelli, indiquant généralement qu’un chercheur en sécurité l’analyse.

Si du code embelli est trouvé, TrickBot plante maintenant le navigateur pour empêcher une analyse plus approfondie du script injecté.

« TrickBot utilise un RegEx pour détecter la configuration embellie et se lancer dans une boucle qui augmente la taille du tableau dynamique à chaque itération. Après quelques tours, la mémoire est finalement surchargée et le navigateur se bloque », expliquent les chercheurs d’IBM Trusteer dans un nouvel article de blog.

Source : IBM

Comment rester en sécurité

TrickBot arrive généralement sur le système cible via des e-mails de phishing qui incluent une pièce jointe malveillante qui exécute des macros pour télécharger et installer des logiciels malveillants.

En plus de traiter les e-mails entrants avec prudence, il est également conseillé d’activer l’authentification multifacteur sur tous vos comptes et de surveiller régulièrement les journaux de connexion lorsque cela est possible.

Étant donné que de nombreuses infections TrickBot se terminent par des attaques de ransomwares, il est également essentiel de suivre les pratiques de segmentation du réseau et un calendrier de sauvegarde hors ligne régulier pour contenir les menaces potentielles.