Les acteurs de la menace ont relancé une ancienne famille de ransomwares relativement inactive connue sous le nom de TellYouThePass, la déployant dans des attaques contre les appareils Windows et Linux ciblant un bug critique d’exécution de code à distance dans la bibliothèque Apache Log4j.

Heige, de l’équipe KnownSec 404, a signalé pour la première fois ces attaques sur Twitter lundi après avoir observé que le ransomware avait été abandonné sur les anciens systèmes Windows à l’aide d’exploits ciblant la faille identifiée comme CVE-2021-44228 et connue sous le nom de Log4Shell.

Le rapport de Heige a été confirmé par l’équipe Sangfor Threat Intelligence, qui a réussi à capturer l’un des échantillons de ransomware TellYouThePass déployés lors d’attaques utilisant des exploits Log4Shell, selon Intelligence organisée.

Comme ils l’ont découvert plus loin (constatations que Germán Fernández de CronUP également confirmé), le ransomware a une version Linux qui récupère les clés SSH et se déplace latéralement sur les réseaux des victimes.

« Il convient de noter que ce n’est pas la première fois que le logiciel de rançon Tellyouthepass utilise des vulnérabilités à haut risque pour lancer des attaques » Les chercheurs de Sangfor ont déclaré. « Dès l’année dernière, il avait utilisé les vulnérabilités d’Eternal Blue pour attaquer plusieurs unités organisationnelles. »

Autres chercheurs en sécurité [1, 2] ont également analysé l’un des échantillons de ransomware déployés dans ces attaques et l’ont étiqueté comme « appartenant probablement » à la famille TellYouThePass.

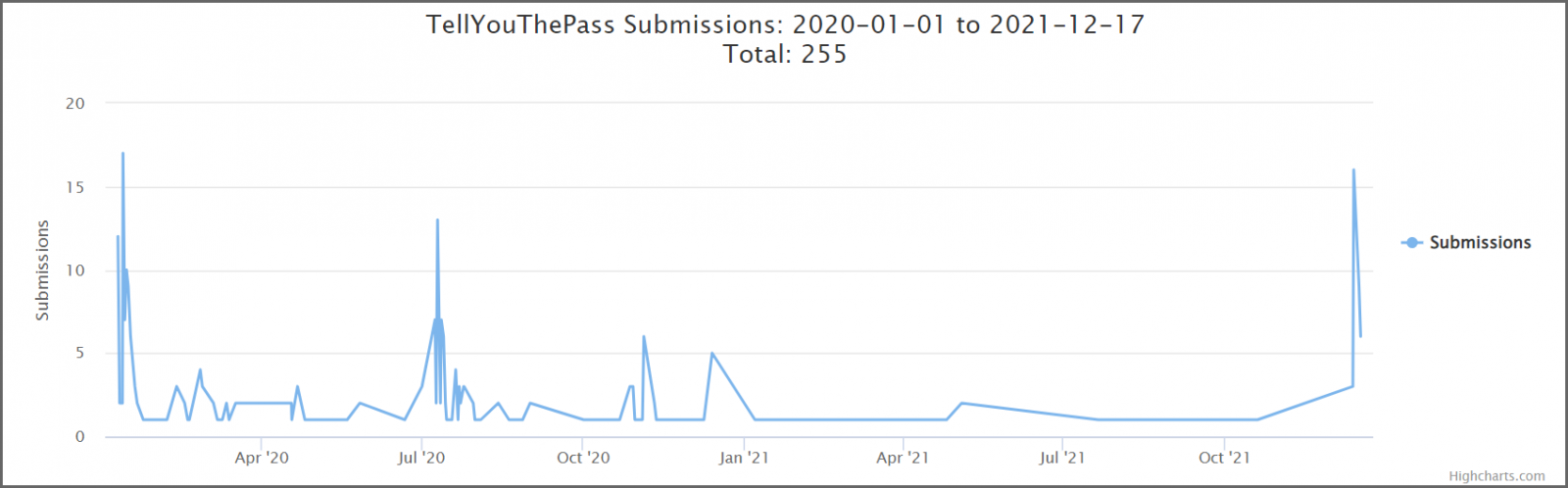

Selon les statistiques de soumission au service ID Ransomware, TellYouThePass ransomware a connu un énorme et pointe soudaine en activité après la publication en ligne des exploits de preuve de concept Log4Shell.

Log4Shell exploité dans des attaques de ransomware

TellYouThePass n’est pas la première souche de ransomware déployée dans les attaques Log4Shell depuis que des attaquants à motivation financière ont commencé à injecter des mineurs Monero sur des systèmes compromis et que des pirates informatiques soutenus par l’État ont commencé à l’exploiter pour créer des bases pour une activité de suivi.

BitDefender a d’abord signalé avoir trouvé une nouvelle famille de ransomware (étiquetée par certains comme un essuie-glace) qu’ils ont surnommée Khonsari et installée directement via les exploits Log4Shell.

L’équipe Microsoft 365 Defender Threat Intelligence a également vu les charges utiles du ransomware Khonsari abandonnées sur les serveurs Minecraft auto-hébergés.

Enfin, les opérateurs de ransomware Conti ont également ajouté un exploit Log4Shell à leur arsenal pour se déplacer latéralement à travers les réseaux cibles, accéder aux instances VMware vCenter Server et chiffrer les machines virtuelles.

Dans des nouvelles connexes, la CISA a ordonné aujourd’hui aux agences de l’exécutif fédéral civil de corriger leurs systèmes contre la vulnérabilité Log4Shell dans les six prochains jours, jusqu’au 23 décembre.

L’agence de cybersécurité a également récemment ajouté la faille à son catalogue de vulnérabilités exploitées connues, qui nécessite également une action accélérée des agences fédérales pour atténuer le bug jusqu’au 24 décembre.