Le fournisseur de logiciels d’entreprise Zoho a exhorté ses clients aujourd’hui à mettre à jour leur installation Desktop Central et Desktop Central MSP vers la dernière version disponible.

ManageEngine Desktop Central de Zoho est une plate-forme de gestion qui aide les administrateurs à déployer automatiquement des correctifs et des logiciels sur le réseau et à les dépanner à distance

L’avertissement intervient après que la société a corrigé une vulnérabilité critique (suivie comme CVE-2021-44515) qui pourraient permettre aux attaquants de contourner l’authentification et d’exécuter du code arbitraire sur des serveurs Acronis Desktop Central non corrigés (Desktop Central Cloud n’est pas affecté).

« Comme nous remarquons des indications d’exploitation de cette vulnérabilité, nous conseillons vivement aux clients de mettre à jour leurs installations vers la dernière version dès que possible », Zoho expliqué dans une notification publiée aujourd’hui.

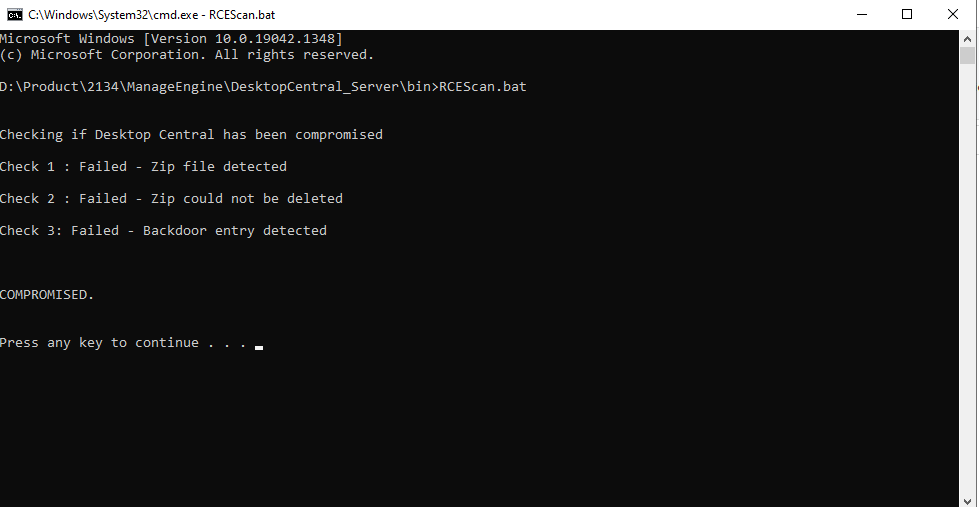

Pour détecter si votre installation a été compromise à l’aide de cette faille de sécurité, vous pouvez utiliser l’outil de détection d’exploits de Zoho et suivre la procédure détaillée ici.

En cas d’impact, l’entreprise recommande de déconnecter et de sauvegarder toutes les données commerciales critiques sur les systèmes concernés du réseau, de formater les serveurs compromis, restauration Desktop Central et le mettre à jour vers la dernière version une fois l’installation terminée.

Si des signes de compromission ont été trouvés, Zoho recommande également d’initier une « réinitialisation du mot de passe pour tous les services, comptes, Active Directory, etc. auxquels on a accédé à partir de la machine installée du service » avec les mots de passe administrateur Active Directory.

Une recherche rapide à l’aide de Shodan a révélé plus de 3 200 instances Acronis Desktop Central fonctionnant sur différents ports et exposés à des attaques.

Ciblage Zoho ManageEngine en cours

Ce n’est pas la première fois que les serveurs Zoho ManageEngine sont la cible d’attaques récemment. Les instances Desktop Central, en particulier, ont déjà été piratées et l’accès à des réseaux compromis vendus sur des forums de piratage depuis au moins juillet 2020.

Selon la société de cyber-intelligence KELA qui a repéré les acteurs de la menace derrière ces offres, ils avaient vendu l’accès au réseau à des entreprises du monde entier et prétendaient avoir accès à d’autres aux États-Unis, au Royaume-Uni, en Espagne et au Brésil.

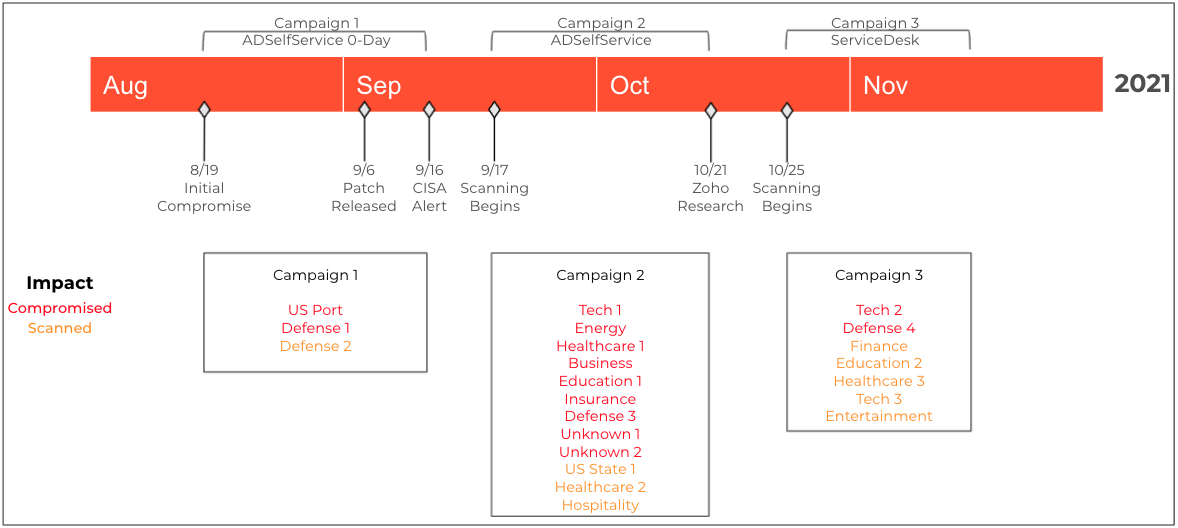

Plus récemment, entre août et octobre 2021, les produits Zoho ManageEngine ont été ciblés par des pirates de l’État utilisant des tactiques et des outils similaires à ceux utilisés par le groupe de piratage soutenu par la Chine APT27.

Les attaquants se sont concentrés sur et ont compromis les réseaux d’organisations d’infrastructures critiques dans le monde entier dans trois campagnes différentes en utilisant un exploit ADSelfService zero-day entre début août et mi-septembre, un exploit AdSelfService n-day jusqu’à fin octobre et un ServiceDesk à partir d’octobre. 25.

Après ces campagnes, le FBI et la CISA ont également publié des avis conjoints (1, 2) avertissant les acteurs APT exploitant les vulnérabilités de ManageEngine pour déposer des webshells sur les réseaux d’organisations d’infrastructures critiques ciblées, y compris les secteurs de la santé, des services financiers, de l’électronique et du conseil informatique.

De plus, les deux agences fédérales américaines ont déclaré qu’il pourrait être difficile de confirmer un compromis réussi dans ces attaques car « les attaquants sont connus pour exécuter des scripts de nettoyage conçus pour supprimer les traces du point initial de compromis et masquer toute relation entre l’exploitation de la vulnérabilité et le webshell. »

Un porte-parole de Zoho n’était pas immédiatement disponible pour commenter lorsqu’il a été contacté par EZpublish-france.fr plus tôt dans la journée au sujet de la vulnérabilité de contournement d’authentification CVE-2021-44515 Desktop Central exploitée à l’état sauvage.