Un script Windows 11 ToolBox populaire utilisé pour ajouter le Google Play Store au sous-système Android a secrètement infecté les utilisateurs avec des scripts malveillants, des extensions Chrome et potentiellement d’autres logiciels malveillants.

Lors de la sortie de Windows 11 en octobre, Microsoft a annoncé qu’il permettrait aux utilisateurs d’exécuter des applications Android natives directement depuis Windows.

Cette fonctionnalité était passionnante pour de nombreux utilisateurs, mais lorsque l’aperçu d’Android pour Windows 11 a été publié en février, beaucoup étaient déçus de ne pas pouvoir l’utiliser avec Google Play et étaient bloqués avec des applications de l’Amazon App Store.

Alors qu’il existait des moyens d’utiliser ADB pour télécharger des applications Android, les utilisateurs ont commencé à rechercher des méthodes leur permettant d’ajouter le Google Play Store à Windows 11.

À cette époque, quelqu’un a publié un nouvel outil appelé Boîte à outils Windows sur GitHub avec une foule de fonctionnalités, y compris la possibilité de débloquer Windows 11, d’activer Microsoft Office et Windows et d’installer Google Play Store pour le sous-système Android.

Une fois que les sites techniques ont découvert le script, il a été rapidement promu et installé par de nombreuses personnes.

Cependant, à l’insu de tous jusqu’à cette semaine, la boîte à outils Windows était en fait un cheval de Troie qui exécutait une série de scripts PowerShell obscurcis et malveillants pour installer un clicker de cheval de Troie et éventuellement d’autres logiciels malveillants sur les appareils.

Abuser des employés de Cloudflare pour installer des logiciels malveillants

Au cours de la semaine dernière, divers utilisateurs partagé la découverte que le script Windows Toolbox était une façade pour une attaque malveillante très intelligente, conduisant à une infection malveillante de qualité étonnamment médiocre.

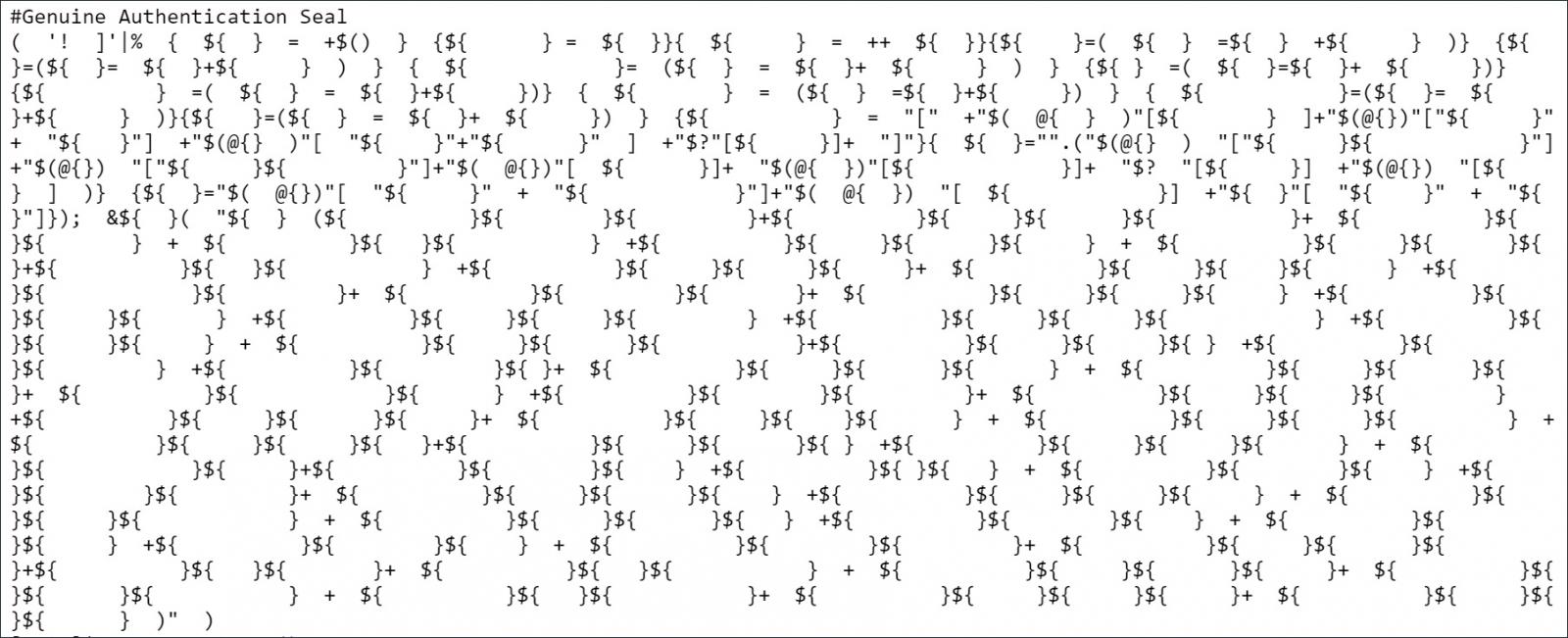

Alors que le script Windows Toolbox exécutait toutes les fonctionnalités décrites sur GitHub, il contenait également du code PowerShell obscurci qui récupérait divers scripts des travailleurs Cloudflare et les utilisait pour exécuter des commandes et télécharger des fichiers sur un appareil infecté.

Pour exécuter Windows Toolbox, le développeur a demandé aux utilisateurs d’exécuter la commande suivante, qui a chargé un script PowerShell à partir d’un travailleur Cloudflare hébergé sur http://ps.microsoft-toolbox.workers.dev/.

L’utilisation de Cloudflare Workers pour héberger les scripts malveillants était intelligente, car elle permettait aux acteurs de la menace de modifier les scripts selon les besoins et d’utiliser une plate-forme qui n’a pas été trop utilisée pour distribuer des logiciels malveillants, de sorte qu’elle sera probablement moins facilement détectée.

Ce script semble faire ce qui est annoncé, avec des fonctionnalités pour dégonfler Windows 11, désactiver la télémétrie, réparer l’application Votre téléphone, configurer des profils d’alimentation, etc.

Cependant, aux lignes 762 et 2 357 du script, il y a du code obscurci, mais à première vue, il ne semble pas que cela puisse présenter de risque.

Cependant, une fois désobscurci, il se convertit en code PowerShell [Stage 1, Stage 2, Stage 3] qui charge des scripts malveillants à partir des travailleurs Cloudflare et des fichiers à partir du https://github.com/alexrybak0444/ Référentiel GitHub.

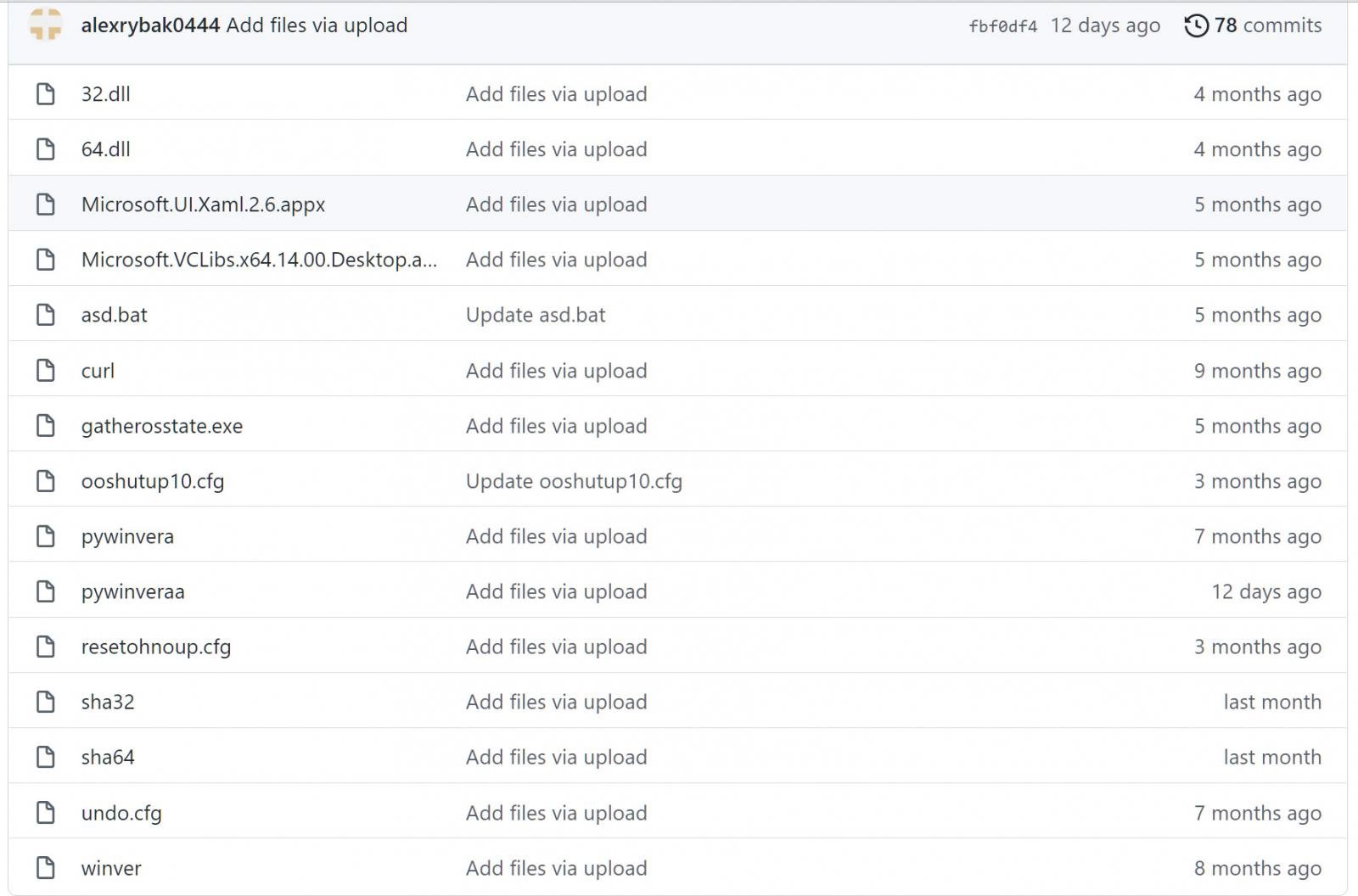

Ce référentiel contient de nombreux fichiers, dont une distribution Python renommée, un exécutable 7Zip, Curl et divers fichiers batch.

Malheureusement, certains scripts stockés sur Cloudflare nécessitaient l’envoi d’en-têtes spéciaux pour y accéder ou ne sont tout simplement plus disponibles, ce qui rend difficile l’analyse précise de ce que ce gâchis de scripts PowerShell, de fichiers batch et de fichiers a fait sur un appareil infecté.

Ce que nous savons, c’est que les scripts malveillants ne ciblaient que les utilisateurs aux États-Unis et créaient de nombreuses tâches planifiées portant les noms suivants :

MicrosoftWindowsAppIDVerifiedCert MicrosoftWindowsApplication ExperienceMaintenance MicrosoftWindowsServicesCertPathCheck MicrosoftWindowsServicesCertPathw MicrosoftWindowsServicingComponentCleanup MicrosoftWindowsServicingServiceCleanup MicrosoftWindowsShellObjectTask MicrosoftWindowsClipServiceCleanup

Ces tâches planifiées sont utilisées pour configurer diverses variables, créer d’autres scripts à exécuter par les tâches et tuer des processus, tels que chrome.exe, msedge.exe, brave.exe, powershell.exe, python.exe, pythonw.exe, cdriver.exe et mdriver.exe.

Il a également créé un dossier caché c:systemfile et copié les profils par défaut pour Chrome, Edge et Brave dans le dossier.

Les scripts PowerShell ont créé une extension Chromium dans ce dossier pour exécuter un script à partir de https://cdn2.alexrybak0555.workers.dev/ lorsque le navigateur est démarré.

Ce script semble être le principal composant malveillant de cette attaque, et bien qu’il télécharge des informations de localisation géographique sur la victime, son comportement malveillant n’est étrangement utilisé que pour générer des revenus en redirigeant les utilisateurs vers des URL d’affiliation et de référence.

Lorsque les utilisateurs visitent whatsapp.com, le script les redirige vers l’une des URL aléatoires suivantes, qui contiennent des escroqueries « gagner de l’argent », des escroqueries de notifications de navigateur et des promotions de logiciels indésirables.

https://tei.ai/hacky-file-explorer https://tei.ai/pubg-for-low-spec-pc https://tei.ai/get-free-buck https://tei.ai/win-free-digital-license https://tei.ai/make-money-online-right-now https://tei.ai/make-money-online-35-way https://tei.ai/9qmcSfB https://tei.ai/GCShsSr https://tei.ai/wCJ88s

L’impact de la charge utile fournie par les hits alambiqués de scripts est si mineur qu’on a presque l’impression qu’il manque quelque chose.

Cela peut être le cas, car l’une des tâches planifiées exécute du code à partir d’autobat.alexrybak0444.workers.dev, qui peut contenir davantage de comportements malveillants. Cependant, ce script n’a pas été archivé et n’est pas disponible.

Pour ceux qui ont exécuté ce script dans le passé et qui craignent d’être infectés, vous pouvez vérifier l’existence des tâches planifiées ci-dessus et du dossier C:systemfile.

S’ils sont présents, supprimez les tâches associées, le dossier systemfile et les fichiers Python installés en tant que C:Windowssecuritypywinvera, C:Windowssecuritypywinveraa et C:Windowssecuritywinver.png.