Okta a admis avoir commis une erreur en retardant le piratage de divulgation du groupe d’extorsion de données Lapsus $ qui a eu lieu en janvier.

De plus, la société a fourni un calendrier détaillé de l’incident et de ses activités d’enquête.

Okta : « nous avons fait une erreur » sur la divulgation tardive d’une violation

Vendredi, Okta a regretté de ne pas avoir divulgué plus tôt les détails du piratage de Lapsus$ et a partagé une chronologie détaillée de l’incident et de son enquête.

Le piratage du groupe d’extorsion de données Lapsus$ trouve son origine chez Sitel, le fournisseur tiers de services d’assistance client d’Okta.

« Le 20 janvier 2022, l’équipe Okta Security a été alertée qu’un nouveau facteur avait été ajouté au compte Okta d’un ingénieur du support client de Sitel. Ce facteur était un mot de passe. » explique Okta.

« Bien que cette tentative individuelle ait échoué, par prudence, nous avons réinitialisé le compte et informé Sitel » qui a en outre engagé une société médico-légale de premier plan pour mener une enquête.

« Nous voulons reconnaître que nous avons fait une erreur », déclare Okta, admettant en outre qu’il est responsable en dernier ressort de ses fournisseurs de services sous contrat comme Sitel.

Okta affirme qu’en janvier, il n’était pas au courant de l’ampleur de l’incident qui, selon la société, se limitait à une tentative infructueuse de prise de contrôle de compte visant un ingénieur de support Sitel.

L’engagement par Sitel d’une société médico-légale pour enquêter sur l’incident et préparer un rapport a en outre assuré à Okta à l’époque que l’affaire ne nécessitait plus d’escalade.

« À ce moment-là, nous ne savions pas qu’il y avait un risque pour Okta et nos clients. Nous devrions obtenir des informations plus activement et avec plus de force de la part de Sitel. À la lumière des preuves que nous avons recueillies la semaine dernière, il est clair que nous aurions pris une décision différente si nous avions été en possession de tous les faits dont nous disposons aujourd’hui », déclare Okta.

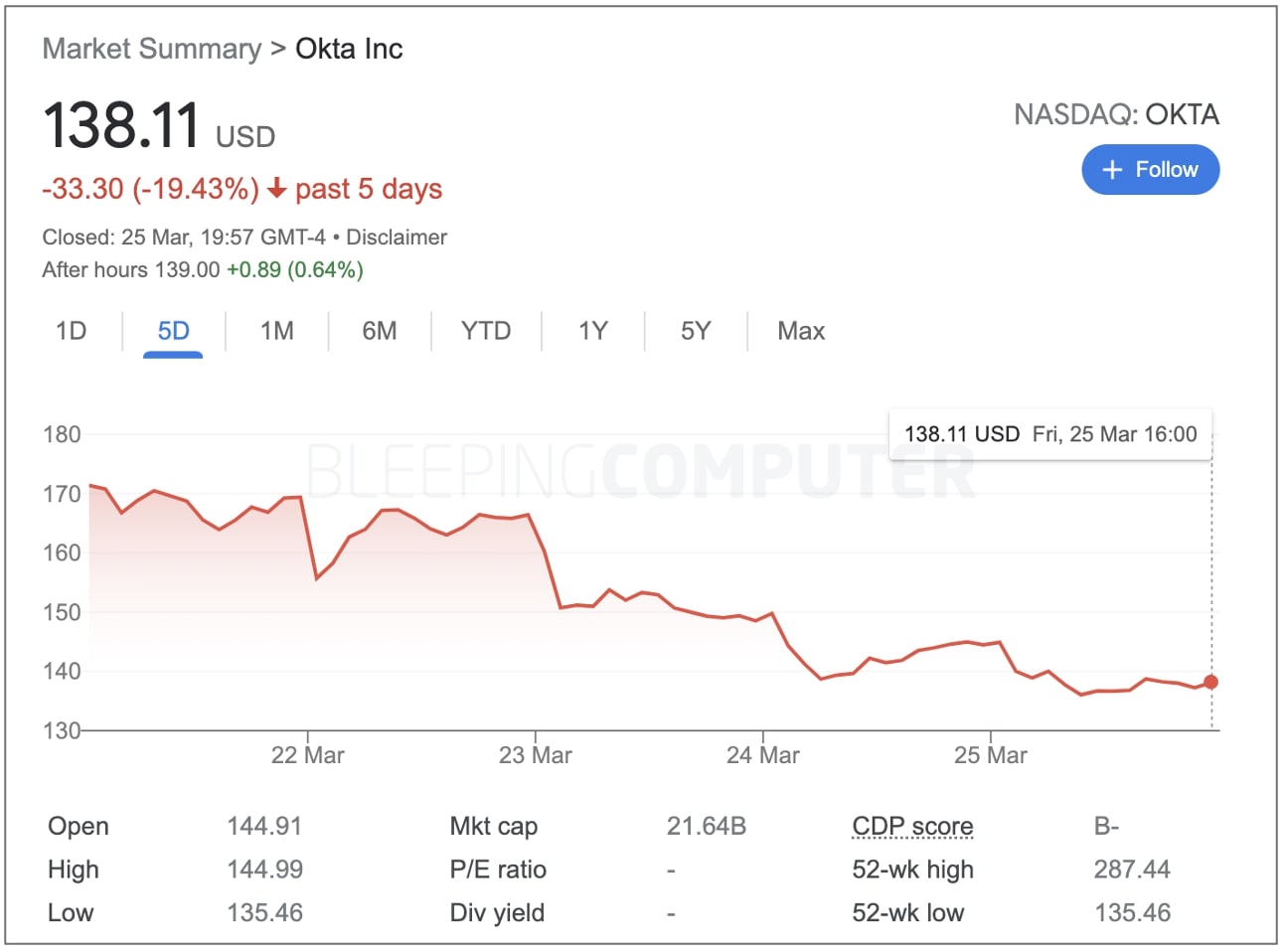

Les actions d’Okta ont chuté de près de 20 % après la divulgation

Suite à la divulgation au hasard par Okta du cyberincident de janvier ce mois-ci, le cours de l’action de la société a chuté de près de 20 % en moins d’une semaine :

Comme rapporté cette semaine par EZpublish-france.fr, Okta avait précédemment déclaré qu’il enquêtait sur des allégations de piratage après que les membres du groupe d’extorsion de données Lapsus$ aient partagé plusieurs captures d’écran dans un chat Telegram, ce qui implique qu’ils avaient accès aux réseaux clients d’Okta :

Initialement, le PDG d’Okta, Todd McKinnon, a qualifié cet incident de « tentative » par des acteurs de la menace pour compromettre le compte d’un ingénieur de support. Cependant, il est apparu plus tard que 2,5 % des clients d’Okta, soit 366 pour être exact, étaient effectivement touchés par l’incident.

Le piratage s’est étendu sur « une fenêtre de cinq jours » entre le 16 et le 21 janvier, au cours de laquelle un attaquant a obtenu un accès Bureau à distance (RDP) à l’ordinateur portable d’un ingénieur de support Sitel.

Heureusement, les ingénieurs de support de Sitel, selon Okta, ont un accès limité aux tickets Jira et aux systèmes de support, mais ne peuvent pas télécharger, créer ou supprimer des enregistrements client.

« Les ingénieurs de support sont en mesure de faciliter la réinitialisation des mots de passe et des facteurs d’authentification multifacteur pour les utilisateurs, mais ne sont pas en mesure de choisir ces mots de passe », explique Okta.

En d’autres termes, les ingénieurs de support peuvent déclencher à plusieurs reprises des réinitialisations de mot de passe pour les utilisateurs, mais ne peuvent pas se connecter aux comptes d’utilisateurs.

Okta explique que les captures d’écran partagées par le groupe Lapsus$ ont été extraites du compte compromis de l’ingénieur Sitel avec un accès limité.

La société a également réfuté l’affirmation du groupe Lapsus$ d’obtenir un accès « superutilisateur/administrateur », précisant que l’accès obtenu par Lapsus$ restait limité à un outil de support Okta interne et n’était pas synonyme de « super-administrateur » un accès qui donne un accès complet à tous les utilisateurs et actifs du système.

L’application utilisée par les ingénieurs de Sitel est construite avec le « moindre privilège à l’esprit » pour s’assurer que les ingénieurs de support n’ont que l’accès spécifique dont ils ont besoin pour remplir leurs rôles, explique Okta.

Quoi qu’il en soit, la société s’est dite déçue du temps qu’il a fallu pour que les résultats de l’enquête soient publiés :

« Je suis très déçu par la longue période qui s’est écoulée entre notre notification à Sitel et la publication du rapport d’enquête complet », mentionné David Bradbury, directeur de la sécurité d’Okta.

« Après réflexion, une fois que nous avons reçu le rapport de synthèse de Sitel, nous aurions dû agir plus rapidement pour comprendre ses implications. »

La semaine a été chargée pour les équipes de sécurité d’Okta qui ont passé des heures à analyser plus de 125 000 entrées de journal pour arriver à une image faisant autorité du cyberincident qui s’est produit il y a deux mois.

« Comme pour tous les incidents de sécurité, nous avons de nombreuses opportunités d’améliorer nos processus et nos communications. Je suis convaincu que nous avançons dans la bonne direction et cet incident ne fera que renforcer notre engagement en matière de sécurité », conclut Bradbury.