Source : Netgear

Les chercheurs ont découvert une demi-douzaine de vulnérabilités à haut risque dans la dernière version du micrologiciel du routeur Netgear Nighthawk R6700v3. Au moment de la publication, les défauts restent non corrigés.

Nighthawk R6700 est un routeur WiFi à double banque populaire annoncé avec des fonctionnalités axées sur les jeux, des contrôles parentaux intelligents et un matériel interne suffisamment puissant pour répondre aux besoins des utilisateurs à domicile.

Les six failles ont été découvertes par des chercheurs de la société de cybersécurité Tenable et pourraient permettre à un attaquant du réseau de prendre le contrôle total de l’appareil :

- CVE-2021-20173: Un défaut d’injection de commande post-authentification dans la fonctionnalité de mise à jour de l’appareil, le rendant susceptible d’injection de commande.

- CVE-2021-20174: HTTP est utilisé par défaut sur toutes les communications de l’interface Web de l’appareil, risquant l’interception du nom d’utilisateur et du mot de passe sous forme de texte clair.

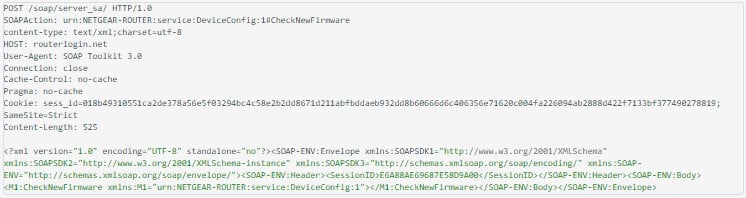

- CVE-2021-2075: L’interface SOAP (port 5000) utilise HTTP pour communiquer par défaut, risquant l’interception du nom d’utilisateur et du mot de passe sous forme de texte clair.

- CVE-2021-23147: Exécution de la commande en tant que root sans authentification via une connexion au port UART. L’exploitation de cette faille nécessite un accès physique à l’appareil.

- CVE-2021-45732: Manipulation de configuration via des routines de cryptage codées en dur, permettant de modifier des paramètres verrouillés pour des raisons de sécurité.

- CVE-2021-45077: tous les noms d’utilisateur et mots de passe pour les services de l’appareil sont stockés sous forme de texte brut dans le fichier de configuration.

En plus des problèmes de sécurité susmentionnés, Tenable trouvé plusieurs instances de bibliothèques jQuery s’appuyant sur la version 1.4.2, connue pour contenir des vulnérabilités. Les chercheurs notent également que l’appareil utilise un MiniDLNA est une version serveur avec des failles connues du public.

Source : Tenable

Les failles récemment révélées affectent la version 1.0.4.120 du micrologiciel, qui est la dernière version de l’appareil.

Il est conseillé aux utilisateurs de remplacer les informations d’identification par défaut par quelque chose d’unique et de solide et de suivre les pratiques de sécurité recommandées pour une défense plus robuste contre les infections par les logiciels malveillants.

Consultez également Netgear portail de téléchargement de firmware régulièrement et installez les nouvelles versions dès qu’elles sont disponibles. L’activation des mises à jour automatiques sur votre routeur est également recommandée.

Le rapport de sécurité actuel fait référence à Netgear R6700 v3, qui est toujours pris en charge, et non à Netgear R6700 v1 et R6700 v2, qui ont atteint la fin de leur durée de vie. Si vous utilisez toujours les anciens modèles, il est recommandé de les mettre à niveau.

Tenable a divulgué les problèmes ci-dessus au fournisseur le 30 septembre 2021, et même si certains échanges d’informations sous forme de clarifications et de suggestions ont eu lieu par la suite, les problèmes restent sans réponse.

Nous avons contacté Netgear pour lui demander un commentaire sur ce qui précède, et nous ajouterons une mise à jour à cette histoire dès que nous aurons de leurs nouvelles.