Microsoft Sentinel prend désormais en charge la surveillance continue des menaces GitHub, ce qui permet de suivre les événements potentiellement malveillants après l’ingestion des journaux du référentiel d’entreprise GitHub.

Sentinelle Microsoft (anciennement Azure Sentinel) est la plateforme SIEM (Security Information and Event Management) native du cloud de Redmond.

Il utilise l’intelligence artificielle (IA) pour analyser de vastes volumes de données, à la recherche d’activités potentielles d’acteurs menaçants dans les environnements d’entreprise.

« Aujourd’hui, avec Microsoft Sentinel, vous pouvez connecter votre environnement de référentiel GitHub sous licence d’entreprise à l’espace de travail Microsoft Sentinel et ingérer le journal d’audit GitHub – en suivant les événements tels que la création ou la suppression d’un nouveau référentiel, en comptant le nombre de clones de référentiel, et plus encore, » Microsoft a expliqué.

« Il est très important de suivre les différentes activités dans le référentiel GitHub de l’entreprise, d’identifier les événements suspects et d’avoir la capacité d’enquêter sur les anomalies dans l’environnement. »

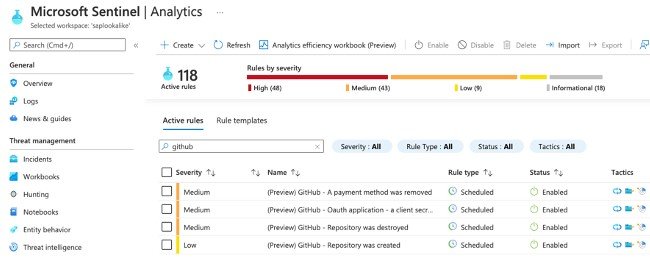

La surveillance des menaces Microsoft Sentinel GitHub ne fonctionne qu’avec les licences d’entreprise GitHub, et elle est fournie avec des règles d’analyse pour déclencher des alertes sur les événements suspects et un classeur pour visualiser les données.

Les alertes qui apparaîtront sur le tableau de bord Microsoft Sentinel déclenchées par les nouvelles règles d’analyse incluent :

- Le référentiel a été créé : chaque fois qu’un référentiel est créé dans l’environnement GitHub connecté à l’espace de travail Microsoft Sentinel.

- Le référentiel a été détruit : chaque fois qu’un référentiel est détruit dans l’environnement GitHub.

- Un mode de paiement a été supprimé : à chaque fois qu’il y a une action avec le mode de paiement configuré pour le référentiel GitHub.

- Application OAuth : chaque fois qu’un secret client a été supprimé.

À l’aide du classeur, les équipes de sécurité peuvent également suivre les membres ajoutés et supprimés d’un référentiel GitHub, les référentiels nouvellement ajoutés et le nombre de fois que chaque référentiel a été créé ou cloné.

Vous pouvez trouver des instructions détaillées sur la connexion du référentiel GitHub sous licence d’entreprise à votre espace de travail Microsoft Sentinel dans ce billet de blog de la communauté technique.

En décembre, Microsoft a ajouté un Solution de détection de vulnérabilité Apache Log4j en préversion publique pour aider les clients à détecter et enquêter sur les signaux liés à l’exploitation des vulnérabilités de Log4Shell.

Microsoft Sentinel prend désormais également en charge mappage des règles d’analyse aux techniques MITRE ATT&CK qui aide à affiner les résultats de recherche.

En août, Microsoft a mis à jour sa plate-forme SIEM avec de nouvelles détections d’éventuelles attaques de ransomwares à l’aide du modèle d’apprentissage automatique Fusion.