Microsoft active par défaut une règle de sécurité « Attack Surface Reduction » de Microsoft Defender pour bloquer les tentatives des pirates de voler les informations d’identification Windows du processus LSASS.

Lorsque des pirates compromettent un réseau, ils tentent de se propager latéralement à d’autres appareils en volant des informations d’identification ou en utilisant des exploits.

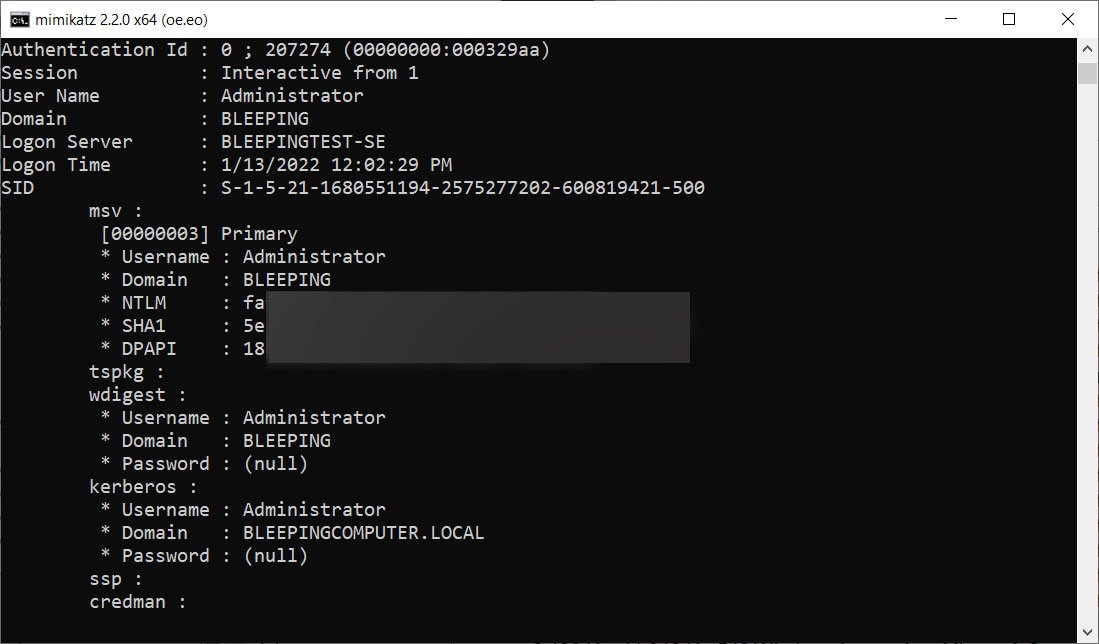

L’une des méthodes les plus courantes pour voler les informations d’identification Windows consiste à obtenir des privilèges d’administrateur sur un appareil compromis, puis à vider la mémoire du processus LSASS (Local Security Authority Server Service) exécuté sous Windows.

Ce vidage de mémoire contient des hachages NTLM des informations d’identification Windows des utilisateurs qui s’étaient connectés à l’ordinateur qui peuvent être forcés brutalement pour les mots de passe en texte clair ou utilisés dans Attaques Pass-the-Hash pour vous connecter à d’autres appareils.

Une démonstration de la façon dont les pirates peuvent utiliser le programme populaire Mimikatz pour vider les hachages NTLM de LSASS est présentée ci-dessous.

La source: EZpublish-france.fr

Alors que Microsoft Defender bloque des programmes comme Mimikatz, un vidage de mémoire LSASS peut toujours être transféré vers un ordinateur distant pour vider les informations d’identification sans crainte d’être bloqué.

L’ASR de Microsoft Defender à la rescousse

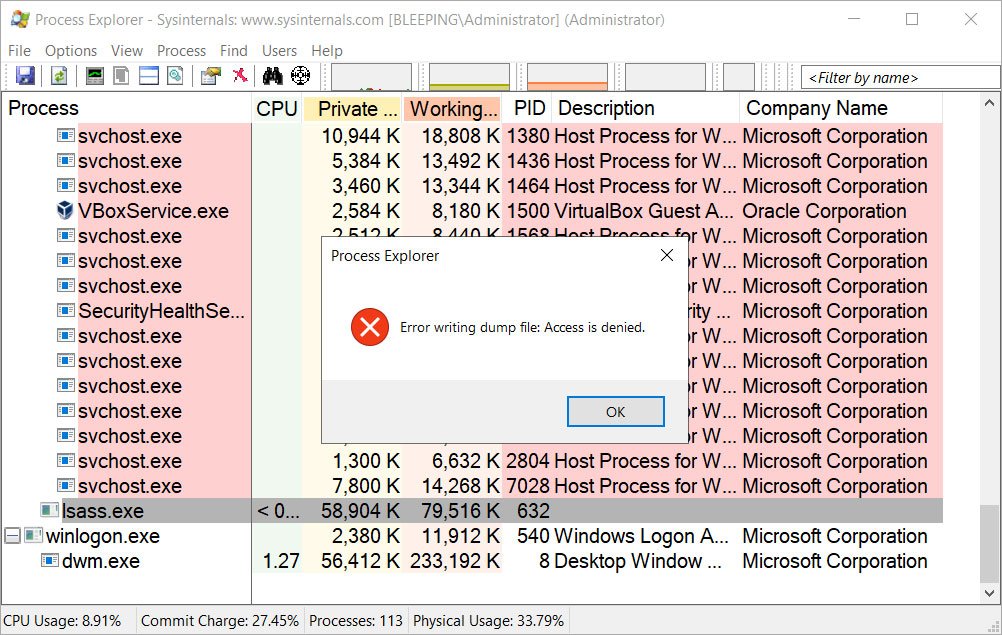

Pour empêcher les pirates d’abuser des vidages de mémoire LSASS, Microsoft a introduit des fonctionnalités de sécurité qui empêchent l’accès au processus LSASS.

L’une de ces fonctionnalités de sécurité est Credential Guard, qui isole le processus LSASS dans un conteneur virtualisé qui empêche les autres processus d’y accéder.

Cependant, cette fonctionnalité peut entraîner des conflits avec des pilotes ou des applications, empêchant certaines organisations de l’activer.

Afin d’atténuer le vol d’informations d’identification Windows sans provoquer les conflits introduits par Credential Guard, Microsoft activera bientôt un Microsoft Defender Règle de réduction de la surface d’attaque (ASR) par défaut.

La règle « Bloquer le vol d’informations d’identification du sous-système de l’autorité de sécurité locale Windows » empêche les processus d’ouvrir le processus LSASS et de vider sa mémoire, même s’il dispose de privilèges administratifs.

La source: EZpublish-france.fr

Ce nouveau changement a été découvert cette semaine par un chercheur en sécurité Kostas qui a repéré le changement dans la documentation des règles Microsoft ASR.

« L’état par défaut de la règle de réduction de la surface d’attaque (ASR) « Bloquer le vol d’informations d’identification du sous-système de l’autorité de sécurité locale Windows (lsass.exe) » passera de Non configuré à Configuré et le mode par défaut sera défini sur Bloquer. Toutes les autres règles ASR seront restent dans leur état par défaut : Non configuré. », Microsoft expliqué dans le document mis à jour sur la règle ASR.

« Une logique de filtrage supplémentaire a déjà été intégrée à la règle pour réduire les notifications de l’utilisateur final. Les clients peuvent configurer la règle sur les modes Audit, Avertir ou Désactivé, ce qui remplacera le mode par défaut. La fonctionnalité de cette règle est la même, que la règle soit configuré en mode activé par défaut ou si vous activez le mode Bloquer manuellement. «

Comme les règles de réduction de la surface d’attaque ont tendance à introduire des faux positifs et beaucoup de bruit dans les journaux d’événements, Microsoft n’avait auparavant pas activé la fonction de sécurité par défaut.

Cependant, Microsoft a récemment commencé à choisir la sécurité au détriment de la commodité en supprimant les fonctionnalités courantes utilisées par les administrateurs et les utilisateurs Windows qui augmentent les surfaces d’attaque.

Par exemple, Microsoft a récemment annoncé qu’il empêcherait l’activation des macros VBA dans les documents Office téléchargés dans les applications Office en avril, tuant une méthode de distribution populaire pour les logiciels malveillants.

Cette semaine, nous avons également appris que Microsoft avait commencé la dépréciation de l’outil WMIC que les pirates utilisent couramment pour installer des logiciels malveillants et exécuter des commandes.

Pas une solution complète mais un bon début

Bien que l’activation de la règle ASR par défaut ait un impact significatif sur le vol des informations d’identification Windows, ce n’est en aucun cas une solution miracle.

En effet, la fonctionnalité complète de réduction de la surface d’attaque n’est prise en charge que sur les licences Windows Enterprise exécutant Microsoft Defender comme antivirus principal. Cependant, les tests de EZpublish-france.fr montrent que la règle LSASS ASR fonctionne également sur les clients Windows 10 et Windows 11 Pro.

Malheureusement, une fois qu’une autre solution antivirus est installée, l’ASR est immédiatement désactivé sur l’appareil.

De plus, les chercheurs en sécurité ont découvert des chemins d’exclusion intégrés à Microsoft Defender permettant aux pirates d’exécuter leurs outils à partir de ces noms de fichiers/répertoires pour contourner les règles ASR et continuer à vider le processus LSASS.

La règle ASR pour renforcer LSASS est activée par défaut, mais rappelez-vous que ce n’est pas une solution miracle, de nombreuses façons de contourner cela … cela doit être l’un de mes favoris pic.twitter.com/fuQYJ3ZcAn

—Adam Chester (@_xpn_) 9 février 2022

Le développeur de Mimikatz, Benjamin Delpy, a déclaré à EZpublish-france.fr que Microsoft avait probablement ajouté ces exclusions intégrées pour une autre règle, mais comme les exclusions affectent TOUTES les règles, il contourne la restriction LSASS.

« Par exemple, s’ils souhaitent exclure un répertoire de la règle « Bloquer l’exécution des fichiers exécutables à moins qu’ils ne répondent à un critère de prévalence, d’âge ou de liste de confiance », ce n’est pas possible pour cette règle uniquement. L’exclusion concerne TOUS les ASR règles… y compris l’accès LSASS », a expliqué Delpy à EZpublish-france.fr dans une conversation sur les changements à venir.

Cependant, même avec tous ces problèmes, Delpy considère ce changement comme une avancée majeure de Microsoft et pense qu’il aura un impact significatif sur la capacité d’un acteur malveillant à voler les informations d’identification Windows.

« C’est quelque chose que nous demandons depuis des années (des décennies ?). C’est une bonne étape et je suis très heureux de voir que + Macro désactivée par défaut en venant d’Internet. Nous commençons maintenant à voir des mesures vraiment liées à des attaques du monde réel, » a poursuivi Delpy.

« Il n’y a aucune raison légitime de prendre en charge un processus ouvrant le processus LSASS… uniquement pour prendre en charge des produits bogués / hérités / merdiques – la plupart du temps – liés à l’authentification :’). »

EZpublish-france.fr a contacté Microsoft pour en savoir plus sur le moment où cette règle sera activée par défaut, mais n’a pas répondu.