Microsoft a averti aujourd’hui les administrateurs de corriger immédiatement une vulnérabilité Exchange Server de gravité élevée qui pourrait permettre à des attaquants authentifiés d’exécuter du code à distance sur des serveurs vulnérables.

La faille de sécurité identifiée comme CVE-2021-42321 affecte Exchange Server 2016 et Exchange Server 2019, et cela est dû à une validation incorrecte des arguments de l’applet de commande selon l’avis de sécurité de Redmond.

CVE-2021-42321 affecte uniquement les serveurs Microsoft Exchange sur site, y compris ceux utilisés par les clients en mode hybride Exchange (les clients Exchange Online sont protégés contre les tentatives d’exploitation et n’ont pas besoin de prendre d’autres mesures).

« Nous sommes conscients d’attaques ciblées limitées dans la nature utilisant l’une des vulnérabilités (CVE-2021-42321), qui est un post-authentification vulnérabilité dans Exchange 2016 et 2019″, a expliqué Microsoft.

« Notre recommandation est d’installer ces mises à jour immédiatement pour protéger votre environnement. »

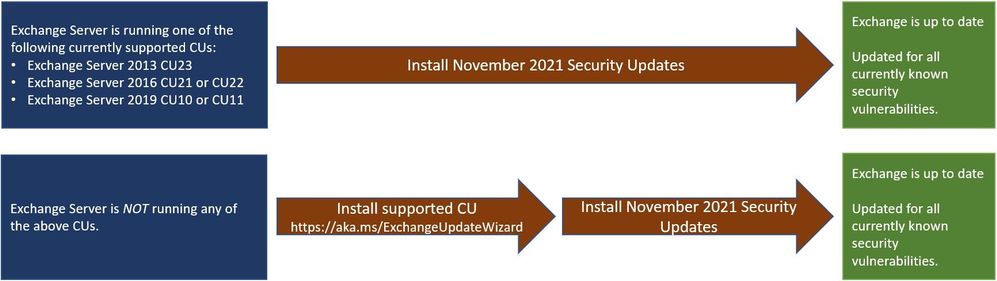

Pour un inventaire rapide de tous les serveurs Exchange de votre environnement en retard sur les mises à jour (CU et SU), vous pouvez utiliser la dernière version du Script du vérificateur d’intégrité du serveur Exchange.

Si vous souhaitez vérifier et voir si l’un de vos serveurs Exchange a été touché par des tentatives d’exploitation CVE-2021-42321, vous devez exécuter la requête PowerShell suivante sur chaque serveur Exchange pour rechercher des événements spécifiques dans le journal des événements :

Get-EventLog -LogName Application -Source "MSExchange Common" -EntryType Error | Where-Object { $_.Message -like "*BinaryFormatter.Deserialize*" }

En septembre, Microsoft a ajouté une nouvelle fonctionnalité Exchange Server nommée Microsoft Exchange Emergency Mitigation (EM) qui fournit une protection automatisée pour les serveurs Exchange vulnérables.

Pour ce faire, il applique automatiquement des mesures d’atténuation provisoires pour les bugs de sécurité à haut risque afin de sécuriser les serveurs sur site contre les attaques entrantes et de donner aux administrateurs plus de temps pour appliquer les mises à jour de sécurité.

Alors que Redmond a déclaré qu’il utiliserait cette nouvelle fonctionnalité pour atténuer les failles activement exploitées comme CVE-2021-42321, avis d’aujourd’hui et le article de blog concernant les mises à jour de sécurité d’Exchange Server de ce mois-ci, n’incluent aucune mention d’utilisation d’Exchange EM.

Serveurs Exchange sur site attaqués

Depuis le début de 2021, les administrateurs Exchange ont fait face à deux vagues massives d’attaques ciblant les vulnérabilités ProxyLogon et ProxyShell.

À partir de début mars, plusieurs acteurs de la menace soutenus par l’État et motivés financièrement ont utilisé les exploits ProxyLogon pour déployer des shells Web, des cryptomineurs, des logiciels de rançon et d’autres logiciels malveillants tout en ciblant plus d’un quart de million de serveurs Microsoft Exchange, appartenant à des dizaines de milliers d’organisations dans le monde.

Quatre mois plus tard, les États-Unis et leurs alliés, dont l’Union européenne, le Royaume-Uni et l’OTAN, ont officiellement blâmé la Chine pour cette vaste campagne de piratage Microsoft Exchange.

En août, les attaquants ont également commencé à rechercher et à pirater les serveurs Exchange à l’aide des vulnérabilités ProxyShell après que les chercheurs en sécurité aient réussi à reproduire un exploit fonctionnel.

Alors qu’au début, les charges utiles abandonnées sur les serveurs Exchange exploités à l’aide d’exploits ProxyShell étaient inoffensives, les acteurs de la menace sont ensuite passés au déploiement de charges utiles du ransomware LockFile fournies sur des domaines Windows piratés à l’aide d’exploits Windows PetitPotam.