Microsoft a désactivé le gestionnaire de protocole MSIX ms-appinstaller exploité dans les attaques de logiciels malveillants pour installer des applications malveillantes directement à partir d’un site Web via une vulnérabilité d’usurpation de Windows AppX Installer.

La décision d’aujourd’hui intervient après que la société a publié des mises à jour de sécurité pour corriger la faille (suivi en tant que CVE-2021-43890) lors du Patch Tuesday de décembre 2021 et fourni des solutions de contournement pour désactiver le schéma MSIX sans déployer les correctifs.

La raison probable de la désactivation complète du protocole est de protéger tous les clients Windows, y compris ceux qui n’ont pas encore installé le Mises à jour de sécurité de décembre ou appliqué les solutions de contournement.

« Nous travaillons activement pour résoudre cette vulnérabilité. Pour l’instant, nous avons désactivé le schéma ms-appinstaller (protocole). Cela signifie que App Installer ne pourra pas installer une application directement à partir d’un serveur Web. Au lieu de cela, les utilisateurs devront téléchargez d’abord l’application sur leur appareil, puis installez le package avec App Installer, » mentionné Gestionnaire de programme Microsoft Dian Hartono.

« Nous reconnaissons que cette fonctionnalité est essentielle pour de nombreuses entreprises. Nous prenons le temps d’effectuer des tests approfondis pour nous assurer que la réactivation du protocole peut être effectuée de manière sécurisée.

« Nous envisageons d’introduire une stratégie de groupe qui permettrait aux administrateurs informatiques de réactiver le protocole et d’en contrôler l’utilisation au sein de leurs organisations. »

Comment les acteurs de la menace ont abusé de ms-appinstaller pour diffuser des logiciels malveillants

Comme l’a rapporté EZpublish-france.fr, Emotet a commencé à se propager et à infecter les systèmes Windows 10 et Windows 11 début décembre en utilisant des packages Windows AppX Installer malveillants camouflés en logiciels Adobe PDF.

Les e-mails de phishing d’Emotet utilisaient des e-mails de chaîne de réponse volés et demandaient aux victimes potentielles d’ouvrir des PDF liés à la conversation précédente.

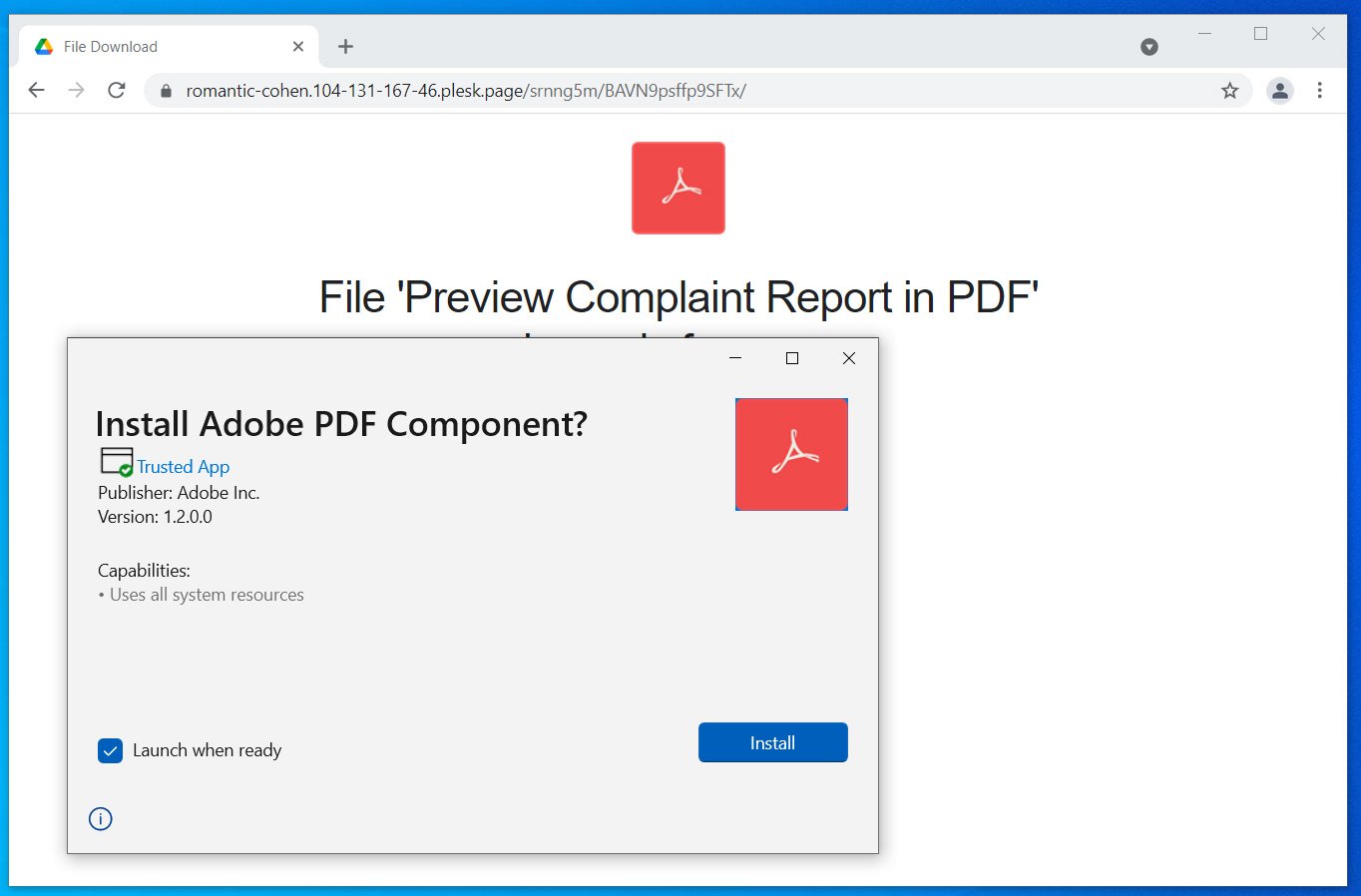

Cependant, une fois cliqués, les liens intégrés dans les e-mails redirigeront les destinataires vers des pages qui, au lieu d’ouvrir le PDF, lanceraient le programme Windows App Installer et demanderaient d’installer un « Adobe PDF Component ».

Bien qu’il ressemble à une application Adobe légitime, App Installer télécharge et installe un appxbundle malveillant hébergé sur Microsoft Azure lorsque l’utilisateur clique sur le bouton Installer.

Vous pouvez trouver plus d’informations, y compris la façon dont Emotet a abusé de la fonctionnalité intégrée Windows App Installer pendant la campagne, dans notre rapport précédent.

Cette vulnérabilité d’usurpation d’AppX Installer a également été exploitée pour distribuer le logiciel malveillant BazarLoader via des packages malveillants hébergés sur Microsoft Azure, à l’aide d’URL *.web.core.windows.net.