Microsoft a récemment corrigé une faiblesse de l’antivirus Microsoft Defender sur Windows qui permettait aux attaquants de planter et d’exécuter des charges utiles malveillantes sans déclencher le moteur de détection de logiciels malveillants de Defender.

Cette faille de sécurité [1, 2] affecté la dernières versions de Windows 10et les attaquants menaçants pourraient en abuser depuis au moins 2014.

Comme EZpublish-france.fr l’a signalé précédemment, la faille résultait de paramètres de sécurité laxistes pour la clé de registre « HKLMSoftwareMicrosoftWindows DefenderExclusions ». Cette clé contient la liste des emplacements (fichiers, dossiers, extensions ou processus) exclus de l’analyse de Microsoft Defender.

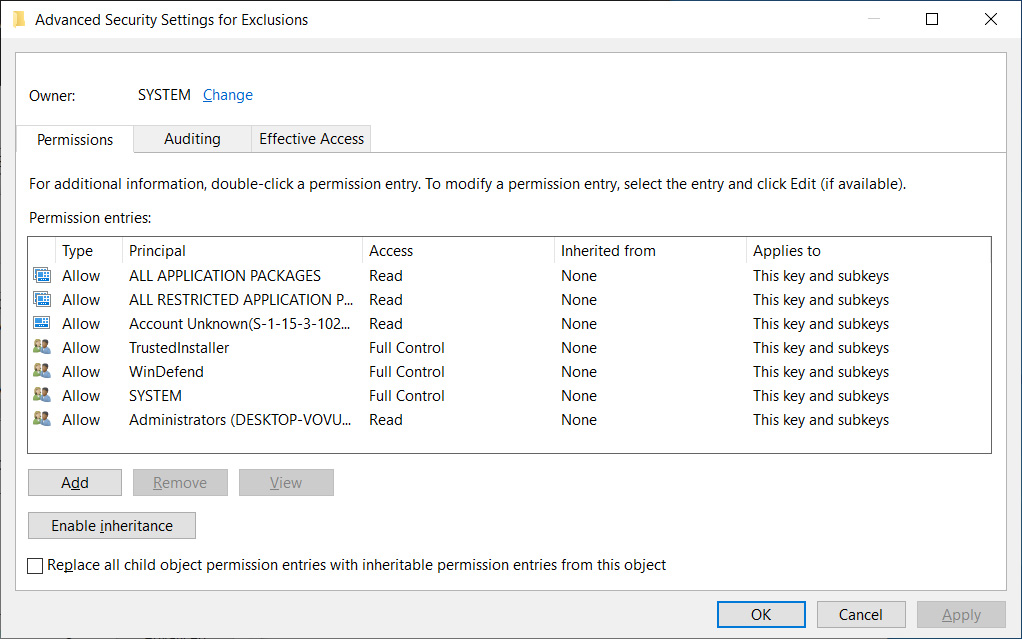

L’exploitation de la faiblesse était possible car la clé de registre était accessible par le groupe « Tout le monde », comme le montre l’image ci-dessous.

La source: EZpublish-france.fr

Cela a permis aux utilisateurs locaux (indépendamment de leurs autorisations) d’y accéder via la ligne de commande en interrogeant le registre Windows.

Expert en sécurité Nathan McNulty également averti que les utilisateurs pourraient également saisir la liste des exclusions des arborescences de registre avec des entrées stockant les paramètres de stratégie de groupe, ce qui est une information beaucoup plus sensible car elle fournit des exclusions pour plusieurs ordinateurs sur un domaine Windows.

Après avoir découvert quels dossiers ont été ajoutés à la liste d’exclusion antivirus, les attaquants peuvent livrer et exécuter des logiciels malveillants à partir d’un dossier exclu sur un système Windows compromis sans avoir à craindre que sa charge utile malveillante soit détectée et neutralisée.

En exploitant cette faiblesse, EZpublish-france.fr pourrait exécuter un échantillon de rançongiciel Conti à partir d’un dossier exclu et chiffrer un système Windows sans aucun avertissement ni signe de détection de Microsoft Defender.

Faiblesse de sécurité traitée en silence par Microsoft

Ce n’est plus possible étant donné que Microsoft a maintenant corrigé la faiblesse via une mise à jour silencieuse, comme Pointé par l’expert en sécurité néerlandais SecGuru_OTX jeudi.

Antonio Cocomazzi, chercheur sur les menaces SentinelOne confirmé que la faille ne peut plus être utilisée sur les systèmes Windows 10 20H2 après l’installation des mises à jour Windows de février 2022 Patch Tuesday.

Certains utilisateurs voient la nouvelle autorisation changer après l’installation des mises à jour Windows de février 2022 Patch Tuesday.

D’autre part, Will Dormann, un analyste de vulnérabilité pour CERT/CC, a noté qu’il avait reçu le changement d’autorisations sans installer de mises à jour, indiquant que la modification pourrait être ajoutée à la fois par les mises à jour Windows et les mises à jour de Microsoft Defender Security Intelligence.

Comme EZpublish-france.fr a également pu le confirmer aujourd’hui, les autorisations sur les paramètres de sécurité avancés de Windows pour les exclusions de Defender ont en effet été mises à jour, le groupe « Tout le monde » étant supprimé des autorisations de la clé de registre.

La source: EZpublish-france.fr

Sur les systèmes Windows 10 où cette modification a déjà été déployée, les utilisateurs doivent désormais disposer de privilèges d’administrateur pour pouvoir accéder à la liste des exclusions via la ligne de commande ou lors de leur ajout à l’aide de l’écran des paramètres de sécurité Windows.

Le changement a été déployé depuis notre rapport précédent, mais, pour le moment, seul Microsoft sait comment il a été poussé vers les systèmes Windows 10 concernés (via les mises à jour Windows, les mises à jour de l’intelligence Defender ou d’autres moyens).

Un porte-parole de Microsoft n’était pas disponible pour commenter lorsqu’il a été contacté par EZpublish-france.fr plus tôt dans la journée.