Microsoft a corrigé une vulnérabilité zero-day Windows de haute gravité exploitée à l’état sauvage pour fournir des charges utiles de logiciels malveillants Emotet.

Le bug, une faille de sécurité d’usurpation du programme d’installation Windows AppX identifiée comme CVE-2021-43890, peut être exploité à distance par des acteurs malveillants disposant de faibles privilèges d’utilisateur dans des attaques de grande complexité nécessitant une interaction de l’utilisateur.

« Nous avons enquêté sur des rapports faisant état d’une vulnérabilité d’usurpation d’identité dans le programme d’installation d’AppX qui affecte Microsoft Windows. Microsoft est au courant des attaques qui tentent d’exploiter cette vulnérabilité en utilisant des packages spécialement conçus qui incluent la famille de logiciels malveillants appelée Emotet/Trickbot/Bazaloader », Microsoft explique.

« Un attaquant pourrait créer une pièce jointe malveillante à utiliser dans des campagnes de phishing. L’attaquant devrait alors convaincre l’utilisateur d’ouvrir la pièce jointe spécialement conçue.

« Les utilisateurs dont les comptes sont configurés pour avoir moins de droits d’utilisateur sur le système pourraient être moins impactés que les utilisateurs qui fonctionnent avec des droits d’utilisateur administratifs. »

Comment bloquer les attaques

Pour bloquer les tentatives d’exploitation, les utilisateurs Windows doivent installer le correctif Microsoft Desktop Installer pour leur plate-forme :

Microsoft fournit également des mesures d’atténuation pour les clients qui ne peuvent pas installer immédiatement les mises à jour Microsoft Desktop Installer.

L’atténuation recommandée par Redmonds comprend l’activation BlockNonAdminUserInstall pour empêcher les non-administrateurs d’installer des packages d’applications Windows et AllowAllTrustedAppToInstall pour bloquer les installations d’applications en dehors du Microsoft Store.

Des informations complémentaires sont disponibles dans le section des solutions de contournement de l’avis de sécurité CVE-2021-4389.

Emotet pousse les faux installateurs d’applications Adobe Windows

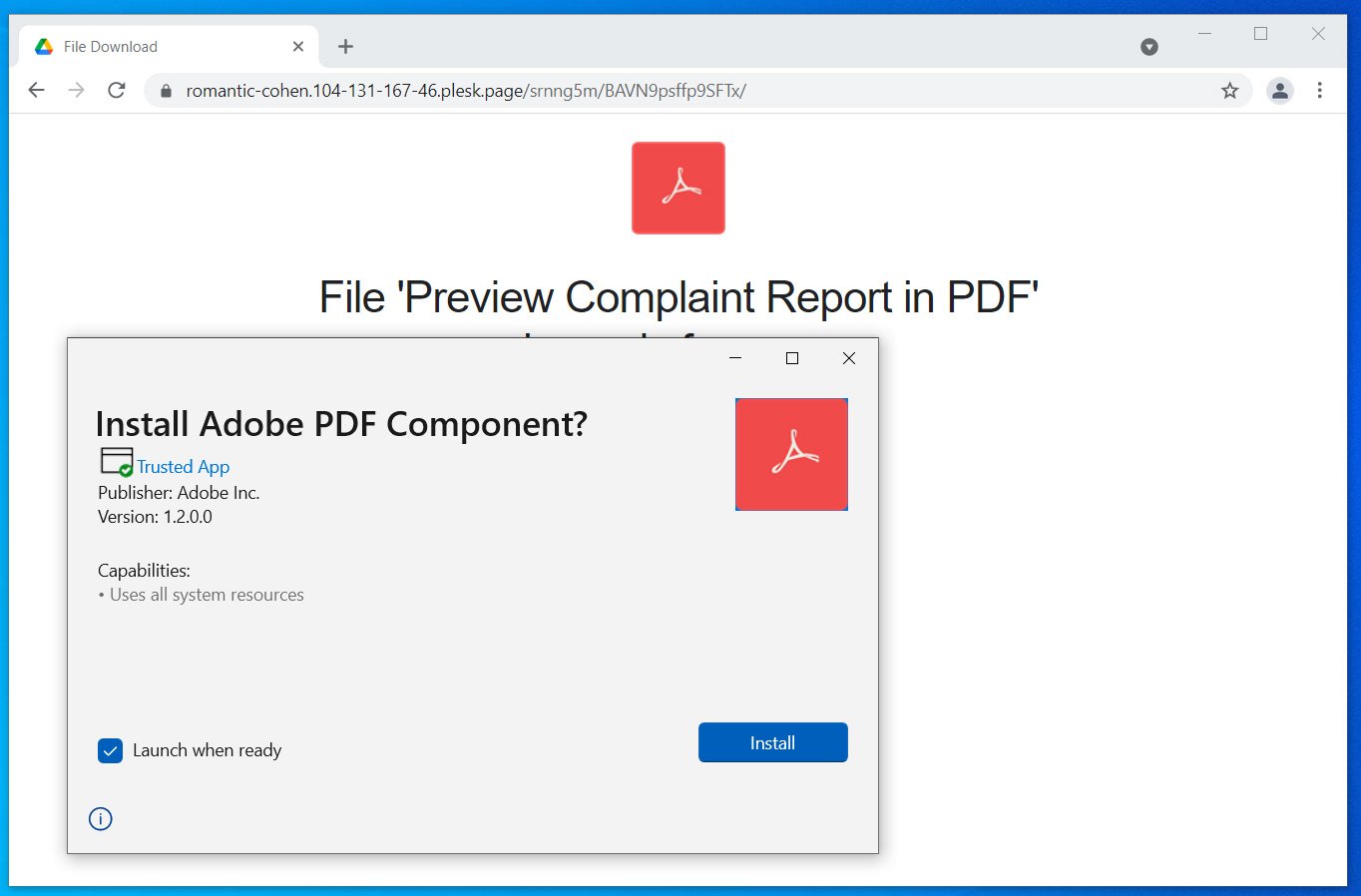

EZpublish-france.fr a précédemment signalé qu’Emotet avait commencé à se propager à l’aide de packages Windows App Installer malveillants camouflés en logiciel Adobe PDF.

Bien que Microsoft n’ait pas directement lié le zero-day CVE-2021-4389 à cette campagne, les détails que Redmond a partagés dans la liste de conseils d’aujourd’hui correspondent aux tactiques utilisées lors des récentes attaques Emotet.

Comme nous l’avons signalé le 1er décembre, le gang Emotet a commencé à infecter les systèmes Windows 10 en installant des packages malveillants à l’aide de la fonctionnalité intégrée App Installer (ou, comme l’appelle Microsoft, AppX Installer).

Plus d’informations, y compris la façon dont Emotet a abusé du programme d’installation d’applications Windows dans cette campagne, peuvent être trouvées dans notre rapport précédent.

La même tactique a été utilisée précédemment pour distribuer le malware BazarLoader en déployant des packages malveillants hébergés sur Microsoft Azure.

Emotet était le malware le plus distribué jusqu’à ce qu’une opération d’application de la loi ferme et saisisse l’infrastructure du botnet en janvier. Dix mois plus tard, en novembre, Emotet a été ressuscité et a commencé à se reconstruire avec l’aide du gang TrickBot.

Un jour après son retour, les campagnes de spam Emotet ont recommencé avec des e-mails de phishing utilisant divers leurres et documents malveillants conçus pour déployer le malware sur les systèmes des victimes.