Une nouvelle campagne de phishing utilisant de faux leurres de livraison d’expédition installe le cheval de Troie d’accès à distance STRRAT sur les appareils des victimes sans méfiance.

Fortinet a découvert la nouvelle campagne après avoir repéré des e-mails de phishing se faisant passer pour Maersk Shipping, un géant de l’industrie mondiale du transport maritime, et utilisant des adresses e-mail apparemment légitimes.

Si le destinataire ouvre le document joint, le code macro qui s’exécute récupère le malware STRRAT sur sa machine, un puissant cheval de Troie d’accès à distance qui peut voler des informations et même de fausses attaques de ransomware.

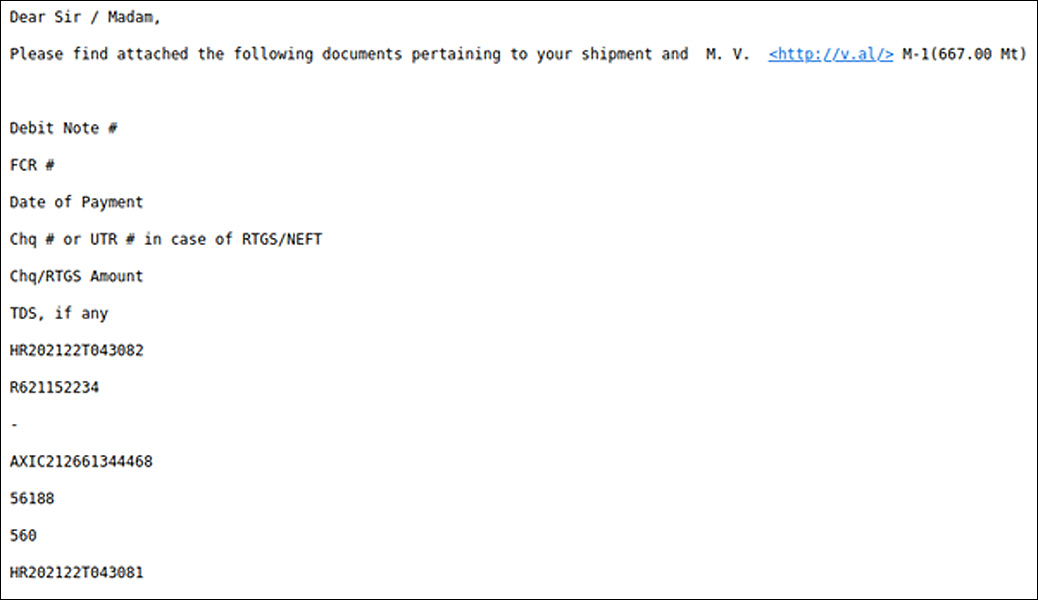

Usurper l’identité des e-mails d’expédition de Maersk

Comme le montrent les informations d’en-tête des e-mails de phishing, les messages sont acheminés via des domaines récemment enregistrés, ce qui augmente le risque d’être signalé par les solutions de sécurité des e-mails.

L’e-mail prétend être des informations sur une expédition, des changements de dates de livraison ou des avis concernant un achat fictif et comprend une pièce jointe Excel ou des liens vers une pièce qui prétend être la facture associée.

Source : Fortinet

Dans certains cas, les analystes de Fortinet ont échantillonné des e-mails contenant des fichiers ZIP contenant le logiciel malveillant STRRAT, de sorte qu’aucun compte-gouttes intermédiaire sous la forme d’un document n’a été utilisé.

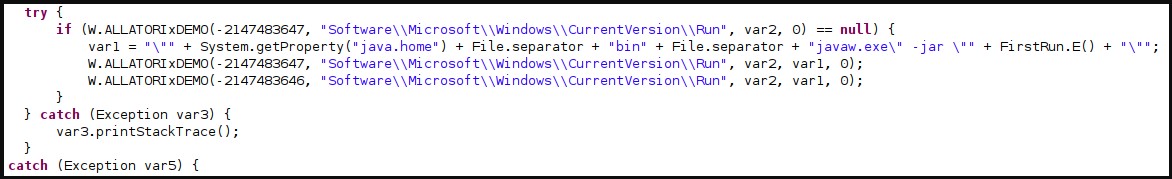

Les acteurs ont obscurci les paquets contenus en utilisant l’outil Allatori pour échapper à la détection des produits de sécurité.

L’infection STRRAT commence par déchiffrer le fichier de configuration, copier le logiciel malveillant dans un nouveau répertoire et ajouter de nouvelles entrées de registre Windows pour la persistance.

Source : Fortinet

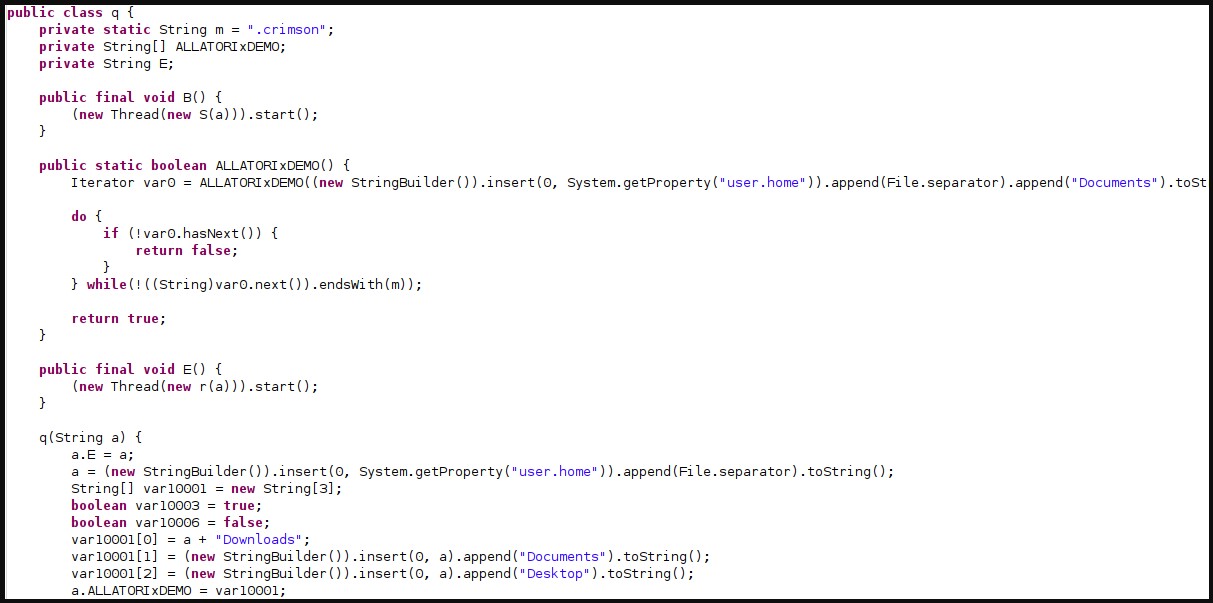

La menace STRRAT

Le logiciel malveillant STRRAT recueille d’abord des informations de base sur le système hôte, telles que l’architecture et tous les outils antivirus qui y sont exécutés, et vérifie la capacité de stockage et de réseau local.

En termes de fonctionnalité, STRRAT peut effectuer les opérations suivantes :

- Journaliser les frappes de l’utilisateur

- Faciliter le fonctionnement de la télécommande

- Récupérez les mots de passe des navigateurs Web tels que Chrome, Firefox et Microsoft Edge

- Volez les mots de passe des clients de messagerie comme Outlook, Thunderbird et Foxmail

- Exécutez un module de pseudo-ransomware pour simuler une infection

Cette dernière partie est intéressante car aucun fichier n’est chiffré dans la fausse attaque de ransomware. En tant que tel, il est très probablement utilisé pour détourner l’attention de la victime du vrai problème, qui est l’exfiltration de données.

Cependant, étant donné que ce module fait essentiellement sauter la couverture de STRRAT, sa présence et son déploiement sont quelque peu contradictoires.

Source : Fortinet

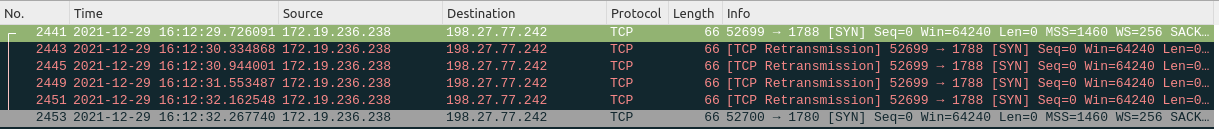

Enfin, la méthode de communication du malware n’est pas non plus très bien optimisée pour la furtivité.

« L’examen de ce trafic dans Wireshark montre que STRRAT est exceptionnellement bruyant. Cela est probablement dû au fait que la chaîne C2 était hors ligne au moment de l’enquête », explique Le rapport de Fortinet

« Dans ses efforts pour obtenir des instructions supplémentaires, l’échantillon tente de communiquer sur les ports 1780 et 1788 à des intervalles d’une seconde, voire plus dans certains cas. »

Source : Fortinet

Les chevaux de Troie comme STRRAT sont souvent ignorés car ils sont moins sophistiqués et déployés de manière plus aléatoire. Cependant, cette campagne de phishing démontre que des menaces moins importantes en circulation peuvent encore porter des coups préjudiciables aux entreprises.

Les e-mails de phishing utilisés dans cette campagne se fondent de manière très homogène dans les communications d’entreprise quotidiennes des entreprises qui s’occupent des expéditions et du transport, il suffit donc d’un employé fatigué ou négligent pour que le mal soit fait.