La société de marketing par e-mail MailChimp a révélé dimanche qu’elle avait été touchée par des pirates qui avaient eu accès au support client interne et aux outils de gestion de compte pour voler des données d’audience et mener des attaques de phishing.

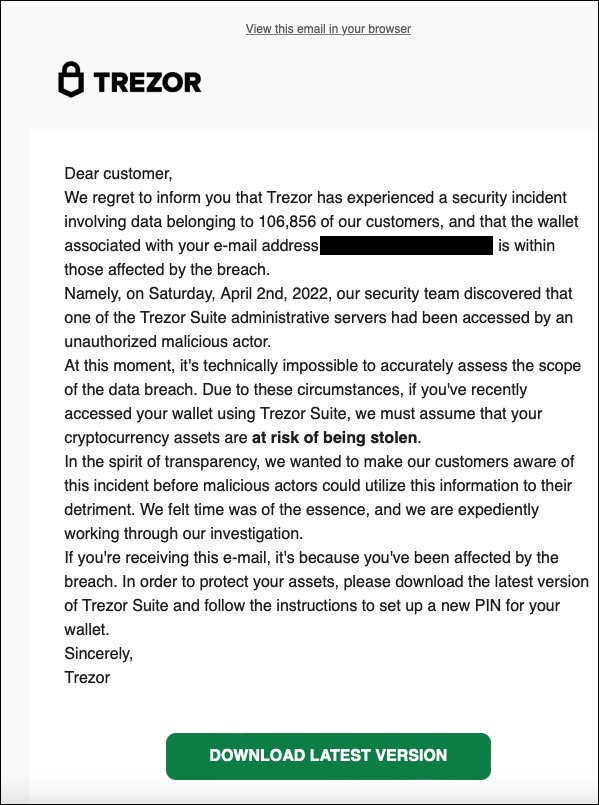

Dimanche matin, Twitter était en effervescence avec des rapports de propriétaires de portefeuilles matériels de crypto-monnaie Trezor qui ont reçu des notifications de phishing affirmant que la société avait subi une violation de données.

Ces e-mails ont incité les clients de Trezort à réinitialiser les codes PIN de leur portefeuille matériel en téléchargeant un logiciel malveillant permettant de voler la crypto-monnaie stockée.

La source: Twitter

Trézor partagé plus tard que MailChimp avait été compromis par des acteurs de la menace ciblant l’industrie de la crypto-monnaie, qui ont mené l’attaque de phishing.

MailChimp viole la cryptomonnaie ciblée, la finance

Dans un e-mail adressé à EZpublish-france.fr, MailChimp a confirmé que la brèche était plus importante que le seul accès au compte de Trezor par les acteurs de la menace.

Selon MailChimp, certains de leurs employés sont tombés dans le piège d’une attaque d’ingénierie sociale qui a conduit au vol de leurs identifiants.

« Le 26 mars, notre équipe de sécurité a pris connaissance d’un acteur malveillant accédant à l’un de nos outils internes utilisés par les équipes en contact avec les clients pour le support client et l’administration des comptes », a déclaré Siobhan Smyth, CISO de MailChimp, à EZpublish-france.fr.

« L’incident a été propagé par un acteur externe qui a mené avec succès une attaque d’ingénierie sociale contre les employés de Mailchimp, ce qui a compromis les informations d’identification des employés. »

« Nous avons agi rapidement pour remédier à la situation en mettant fin à l’accès des comptes d’employés compromis et avons pris des mesures pour empêcher que d’autres employés ne soient affectés. »

Ces informations d’identification ont été utilisées pour accéder à 319 comptes MailChimp et pour exporter des « données d’audience », probablement des listes de diffusion, à partir de 102 comptes clients.

En plus de consulter les comptes et d’exporter des données, les acteurs de la menace ont obtenu l’accès aux clés API d’un nombre non divulgué de clients, qui ont maintenant été désactivées et ne peuvent plus être utilisées.

Les clés de l’interface de programmation d’application (API) sont accéder aux jetons qui permettent aux clients de MailChimp pour gérer leurs comptes et effectuer des campagnes de marketing directement à partir de leurs propres sites Web ou plateformes.

À l’aide de ces clés API compromises, un pirate peut créer des campagnes d’e-mail personnalisées, telles que des campagnes de phishing, et les envoyer à des listes de diffusion sans accéder au portail client de MailChimp.

Smyth a déclaré à EZpublish-france.fr que tous les titulaires de comptes compromis avaient été informés et que les acteurs de la menace avaient accédé à des clients dans les secteurs de la crypto-monnaie et de la finance.

MailChimp dit qu’ils ont reçu des rapports selon lesquels cet accès serait utilisé pour mener des campagnes de phishing contre des contacts volés, mais n’ont pas divulgué d’informations sur ces attaques.

MailChimp recommande à tous les clients d’activer l’authentification à deux facteurs sur leurs comptes pour une protection supplémentaire.

« Nous nous excusons sincèrement auprès de nos utilisateurs pour cet incident et réalisons qu’il apporte des désagréments et soulève des questions pour nos utilisateurs et leurs clients. Nous sommes fiers de notre culture de sécurité, de notre infrastructure et de la confiance que nos clients placent en nous pour protéger leurs données. Nous ‘ai confiance dans les mesures de sécurité et les processus robustes que nous avons mis en place pour protéger les données de nos utilisateurs et prévenir de futurs incidents. »

Siobhan Smyth, RSSI de Mailchimp.

Cette attaque rappelle les récentes violations du groupe de piratage Lapsus$, qui a utilisé l’ingénierie sociale, les logiciels malveillants et le vol d’informations d’identification pour accéder à de nombreuses sociétés bien connues, notamment Nvidia, Samsung, Microsoft et Okta.

La violation d’Okta a été accomplie par une méthode similaire à MailChimp, par ingénierie sociale d’un entrepreneur qui avait accès aux systèmes internes de support client et de gestion de compte.

EZpublish-france.fr a envoyé à MailChimp et Trezor d’autres questions sur la violation, mais n’a pas eu de réponse.