Un groupe de pirates informatiques appelé Void Balaur vole des e-mails et des informations hautement sensibles depuis plus de cinq ans, les vendant à des clients à des fins à la fois financières et d’espionnage.

Avec plus de 3 500 cibles réparties sur presque tous les continents, cet acteur prolifique de la menace fait la promotion de ses services sur les forums clandestins russes.

Les chercheurs en sécurité de Trend Micro profilant l’activité de Void Balaur affirment que le modèle économique de cet acteur est de voler « les données les plus privées et personnelles des entreprises et des particuliers » et de les vendre aux clients intéressés.

Les cibles incluent les individus ainsi que les organisations de divers secteurs (télécommunications, commerce de détail, financier, médical, biotechnologie), surtout s’ils ont accès à des trésors de données privées.

« Void Balaur ne se contente pas de pirater des boîtes aux lettres électroniques, mais vend également les informations privées sensibles de ses cibles. Cela inclut les données du journal de la tour cellulaire, les détails du passeport, les messages SMS, etc. De plus, Void Balaur semble cibler de nombreuses organisations et individus susceptibles d’avoir accès à des données hautement sensibles sur des personnes » – Trend Micro

Large gamme de services et de cibles

L’activité de piratage de Void Balaur remonterait à 2015, bien que les premières références à cet acteur datent de septembre 2017, sous la forme de plaintes concernant le spam du groupe faisant la publicité de ses services.

Les publicités payantes de Void Balaur ont commencé à apparaître en 2018 sur les forums russophones Darkmoney (carding), Probiv, Tenec (identifiants volés) et Dublikat.

Les services comprenaient l’accès gratuit à la messagerie Web (Gmail, Protonmail, Mail.ru, Yandex, VK), aux médias sociaux (Telegram) et aux comptes de messagerie d’entreprise. Les pirates offriraient aux clients des copies des boîtes aux lettres piratées.

En 2019, les services du groupe se sont diversifiés en commençant à vendre des données privées sensibles de particuliers russes à des prix de départ compris entre 21 et 124 dollars. Les infos comprenaient :

- passeport et informations de vol

- instantanés de la caméra de circulation

- données de la police de la circulation (amendes, immatriculation des voitures)

- enregistrement des armes

- records criminels

- histoire de credit

- solde du compte bancaire et relevés

- dossiers des services fiscaux

Les nouveaux services fournissaient également des données provenant de services cellulaires, tels que des numéros de téléphone, des enregistrements d’appels téléphoniques et de SMS (avec ou sans emplacement de la tour cellulaire), la cartographie des appels, l’emplacement du téléphone ou de la carte SIM, des impressions de messages texte.

On ne sait pas comment Void Balaur a obtenu cette information. La corruption d’initiés dans les entreprises de télécommunications est une explication.

Un autre, pour lequel Trend Micro a des preuves à l’appui, consiste à pirater des ingénieurs et des personnes clés occupant des postes de direction dans diverses entreprises de télécommunications en Russie.

Les cibles de Void Balaur sont plus diverses que cela et les attaques contre elles remontent à très loin puisque Trend Micro a trouvé plus de 3 500 adresses e-mail pour des individus et des entreprises dans des attaques attribuées à cet acteur de la menace.

Sur la base des rapports de l’association canadienne à but non lucratif eQualitie et d’Amnesty International, les chercheurs pourraient relier l’activité de Void Balaur aux attaques qui ont commencé en 2016 contre des militants des droits humains et des journalistes en Ouzbékistan.

Une activité plus récente du groupe en septembre 2020 a ciblé des personnalités politiques en Biélorussie, des candidats à la présidentielle et un membre du parti d’opposition.

En septembre 2021, les pirates se sont concentrés sur « les adresses électroniques privées d’un ancien chef d’une agence de renseignement, de cinq ministres actifs du gouvernement (dont le ministre de la Défense) et de deux membres du parlement national d’un pays d’Europe de l’Est ».

Des personnalités politiques et des diplomates d’autres pays (Arménie, Ukraine, Kazakhstan, Russie, France, Italie, Norvège, Slovaquie), des médias, des dizaines de journalistes sont également parmi les cibles de l’activité de phishing de Void Balaur.

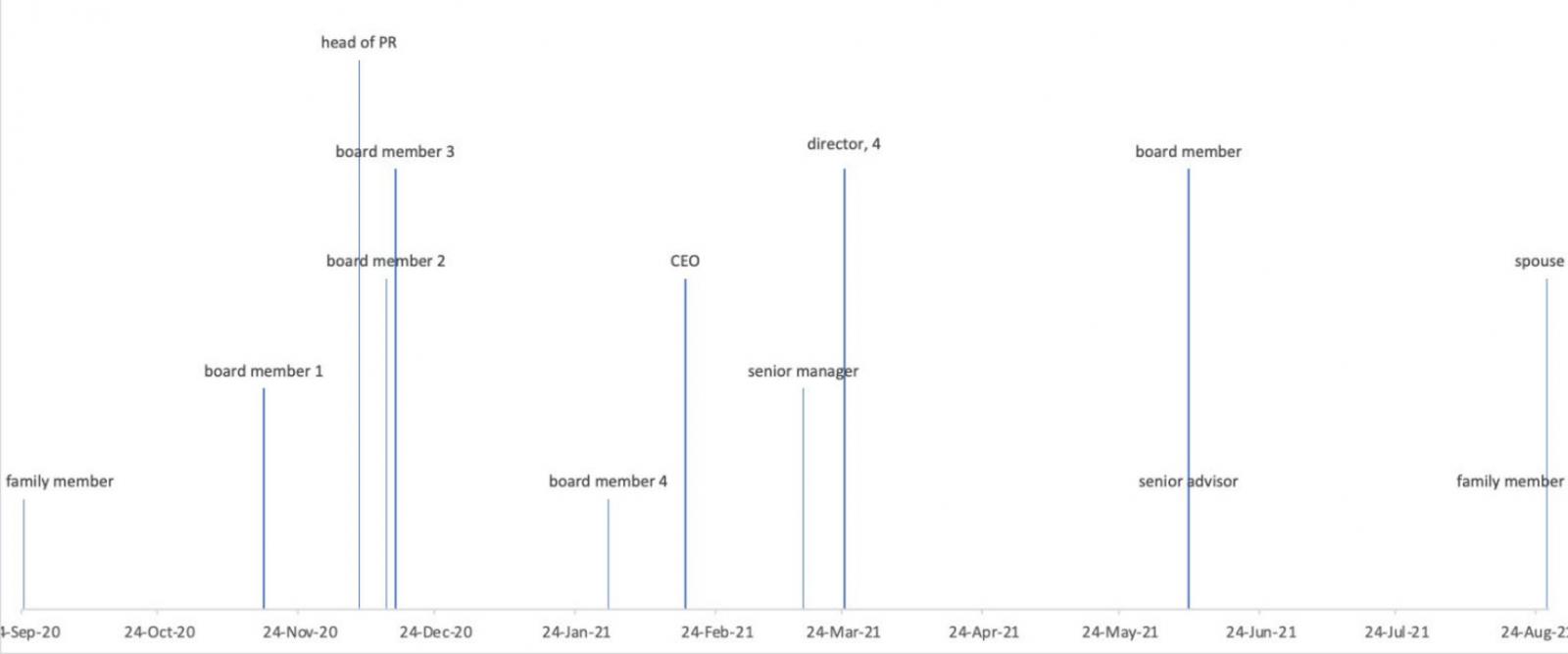

Dans une autre campagne qui a duré entre septembre 2020 et août 2021, Void Balaur a ciblé les membres du conseil d’administration, les administrateurs et les dirigeants (et les membres de leur famille) d’entreprises d’une grande entreprise russe.

Les bénéficiaires de ces attaques restent inconnus, mais les campagnes d’espionnage à long terme servent généralement les intérêts des États, des entreprises ou des politiques.

Un autre ensemble de cibles comprend les organisations qui traitent de grandes quantités de données sensibles individuelles, qui pourraient être utilisées pour faciliter des attaques à motivation financière :

- Entreprises de télécommunications mobiles et principales

- Vendeurs d’équipements cellulaires

- Entreprises de communication radio et satellite

- Fournisseurs de guichets automatiques

- Fournisseurs de systèmes de point de vente (POS)

- Entreprises Fintech et banques

- Compagnies d’aviation d’affaires

- Organismes d’assurance médicale dans au moins trois régions de Russie

- Cliniques de Fécondation In Vitro (FIV) en Russie

- Entreprises de biotechnologie qui offrent des services de tests génétiques

En dehors de ceux-ci, Void Balaur a constamment cherché à accéder aux portefeuilles de crypto-monnaie de divers services d’échange (Binance, EXMO, BitPay, YoBit), en utilisant des sites de phishing pour attirer les victimes.

Dans le cas des utilisateurs d’EXMO par hameçonnage, bien que l’acteur menaçant ait plusieurs domaines, l’un d’entre eux a été utilisé pendant près de trois ans.

Chevauchement avec l’activité Fancy Bear

Void Balaur est apparu sur le radar de Trend Micro après qu’une source a fourni plusieurs e-mails de phishing que les chercheurs pensaient initialement être l’œuvre de Pawn Storm, un acteur de menace russe également connu sous les noms de Fancy Bear, Sednit, Pawn Storm et Strontium.

Bien qu’ils aient fini par attribuer les e-mails à Void Balaur, les chercheurs ont également trouvé un chevauchement entre les deux groupes, malgré le fait que les pirates informatiques à la location affichent des clients et des cibles plus diversifiés.

« Au total, nous avons observé une douzaine d’adresses e-mail qui ont été ciblées à la fois par Pawn Storm au cours de la période de 2014 à 2015, et par Void Balaur de 2020 à 2021 », écrivent les chercheurs dans un communiqué. rapport aujourd’hui.

« Outre les chefs religieux, nous avons également vu des attaques contre des diplomates, des politiciens et un journaliste de Pawn Storm et Void Balaur », a ajouté Trend Micro.

D’après les preuves recueillies par Trend Micro, il est clair que Void Balaur se concentre sur la vente de données privées à quiconque est prêt à payer le juste argent. C’est un groupe de cyber-mercenaires qui ne se soucie pas de ce que ses clients font avec les données qu’ils achètent.