Le groupe de piratage parrainé par l’État russe connu sous le nom de Sandworm a tenté vendredi de faire tomber un grand fournisseur d’énergie ukrainien en déconnectant ses sous-stations électriques avec une nouvelle variante du logiciel malveillant Industroyer pour les systèmes de contrôle industriels (ICS) et une nouvelle version de la destruction de données CaddyWiper logiciels malveillants.

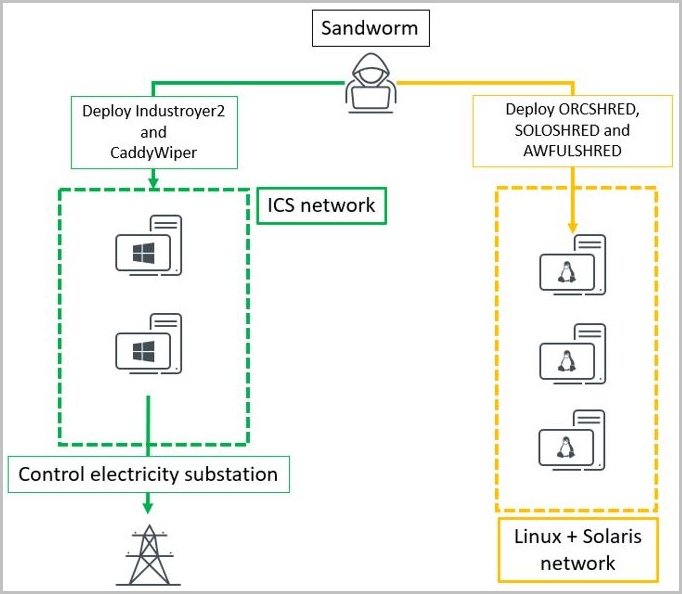

L’auteur de la menace a utilisé une version du logiciel malveillant Industroyer ICS personnalisée pour les sous-stations électriques à haute tension cibles, puis a tenté d’effacer les traces de l’attaque en exécutant CaddyWiper et d’autres familles de logiciels malveillants d’effacement de données suivis comme Orcshred, Soloshred et Awfulshred pour Linux. et les systèmes Solaris.

Les chercheurs de la société de cybersécurité ESET, qui collaborent avec l’équipe ukrainienne d’intervention d’urgence informatique (CERT) pour remédier et protéger le réseau attaqué, disent qu’ils ne savent pas comment l’attaquant a compromis l’environnement ou comment il a réussi à passer du réseau informatique à l’environnement ICS.

L’image ci-dessous montre un aperçu des composants d’effacement des données utilisés dans l’attaque :

Dans une annonce aujourd’hui, Remarques CERT-UA que l’objectif de l’acteur menaçant était « le démantèlement de plusieurs éléments d’infrastructure ».

Le malware ICS utilisé dans l’attaque est désormais suivi car Industroyer2 et ESET évaluent « avec une grande confiance » qu’il a été construit à l’aide du code source d’Industroyer utilisé en 2016 pour couper l’électricité en Ukraine et attribué au groupe de piratage russe Sandworm. .

Le CERT-UA et ESET indiquent que Sandworm prévoyait de lancer la dernière étape de l’attaque le vendredi 8 avril (à 14h58 UTC) en déployant des logiciels malveillants sur les types de systèmes suivants :

- Ordinateurs Windows et postes de travail automatisés en déployant le logiciel malveillant CaddyWiper, déchiffré, chargé et exécuté via les outils ArgeuPatch et Tailjump (à 14h58 UTC)

- Serveurs Linux utilisant les scripts OrcShred, Soloshred et AwfulShred (à 14h58 UTC)

- sous-stations électriques à haute tension utilisant le logiciel malveillant INDUSTROYER2, chaque exécutable contenant un ensemble de paramètres uniques spécifiés pour leurs cibles de sous-stations respectives. Les opérateurs de Sandworm ont créé une tâche planifiée à 15:02:22 UTC pour lancer le malware à 16:10 UTC et couper le courant dans une région ukrainienne

- équipement de réseau actif

A 16h20 UTC, l’adversaire a exécuté CaddyWiper sur les machines pour effacer les traces d’Industroyer2.

Le CERT-UA affirme que « la mise en œuvre de [Sandworm’s] plan malveillant a jusqu’à présent été empêché » tandis qu’ESET note dans un rapport technique sur le logiciel malveillant utilisé dans cette attaque que « les attaquants de Sandworm ont tenté de déployer le logiciel malveillant Industroyer2 contre des sous-stations électriques à haute tension en Ukraine ».

Les chercheurs d’ESET disent qu’Industroyer2 est hautement configurable et est livré avec une configuration détaillée codée en dur, ce qui nécessite qu’il soit recompilé pour chaque nouvel environnement victime.

« Cependant, étant donné que la famille de logiciels malveillants Industroyer n’a été déployée que deux fois, avec un intervalle de cinq ans entre chaque version, ce n’est probablement pas une limitation pour les opérateurs de Sandworm. » – ESET

Les chercheurs disent que l’horodatage Portable Executable d’Industroyer2 montre qu’il a été compilé le 23 mars, ce qui suggère que l’attaque était planifiée depuis au moins deux semaines.

Les outils supplémentaires utilisés dans l’attaque incluent le script PowerGap PowerShell utilisé pour ajouter une stratégie de groupe qui télécharge les charges utiles et crée des tâches planifiées, et Impacket, utilisé pour l’exécution de commandes à distance.

Le composant du ver dans cette attaque – un script Bash nommé sc.sh – recherche les réseaux accessibles (via itinéraire IP ou alors ifconfig) et essaie de se connecter à tous les hôtes disponibles via SSHH (port TCP 22, 2468, 24687, 522) en utilisant les informations d’identification dans une liste que l’adversaire a ajoutée dans le script.

Nouvelle version industrielle

Industroyer, également connu sous le nom de CrashOverride, a d’abord été échantillonné et analysé en 2017, avec ESET l’appelant la « plus grande menace pour les systèmes de contrôle industriels depuis Stuxnet ».

La nouvelle variante utilisée la semaine dernière sur un fournisseur d’énergie ukrainien est une évolution du logiciel malveillant d’origine utilisé lors des attaques de panne de courant de 2016 en Ukraine.

Industroyer2 utilise uniquement le protocole IEC-104 pour communiquer avec les équipements industriels, alors qu’auparavant, il prenait en charge plusieurs protocoles ICS.

Il est plus configurable que la souche d’origine et les paramètres, y compris les IOA, les délais d’attente et les ASDU, sont stockés sous forme de chaîne qui est transmise via la routine de communication CEI-104.

Selon l’analyse d’ESET, l’échantillon récemment analysé a communiqué avec huit appareils simultanément.

Les actions exactes effectuées par Industroyer2 après sa connexion aux relais sont toujours en cours d’examen, mais il a été déterminé qu’il met fin aux processus légitimes que l’équipement industriel exécute dans son fonctionnement standard.

Activités récentes de Sandworm

La récente attaque de vendredi semble être une opération parallèle de Sandworm, qui s’est également concentrée sur le ciblage des appliances de pare-feu WatchGuard et des routeurs ASUS à l’aide du botnet Cyclops Blink.

Ce botnet a été gravement perturbé la semaine dernière en raison de l’action coordonnée des forces de l’ordre américaines et des agences de cyber-renseignement.

Le CERT-UA a placé le compromis initial en février 2022 et identifié deux vagues d’attaques distinctes contre l’organisation victime, entraînant des déconnexions de sous-stations.

Cela coïncide avec une autre opération menée en parallèle par Sandworm, qui consistait à créer le botnet Cyclops Blink qui attaquait les appliances de pare-feu WatchGuard, et plus tard également les routeurs ASUS.

L’ANSSI, l’agence nationale française de cybersécurité, accuse Sandworm d’avoir lancé une campagne en 2017 visant à compromettre les fournisseurs informatiques français qui utilisaient une version obsolète du réseau, du système et de l’outil de surveillance Centreon.

Sandworm est un groupe de cyber-espionnage expérimenté qui a été associé à l’unité militaire russe 74455 de la Direction principale du renseignement (GRU).

Le CERT-UA a partagé des indicateurs de compromission (règles Yara, hachages de fichiers, hôtes, réseau) pour aider à prévenir de nouvelles attaques de cet acteur menaçant.