Le groupe de piratage soutenu par la Corée du Nord Lazarus a ajouté le client Windows Update à sa liste de binaires vivant hors de la terre (LoLBins) et l’utilise maintenant activement pour exécuter du code malveillant sur les systèmes Windows.

La nouvelle méthode de déploiement de logiciels malveillants a été découverte par l’équipe Malwarebytes Threat Intelligence lors de l’analyse d’une campagne de harponnage de janvier se faisant passer pour la société américaine de sécurité et d’aérospatiale Lockheed Martin.

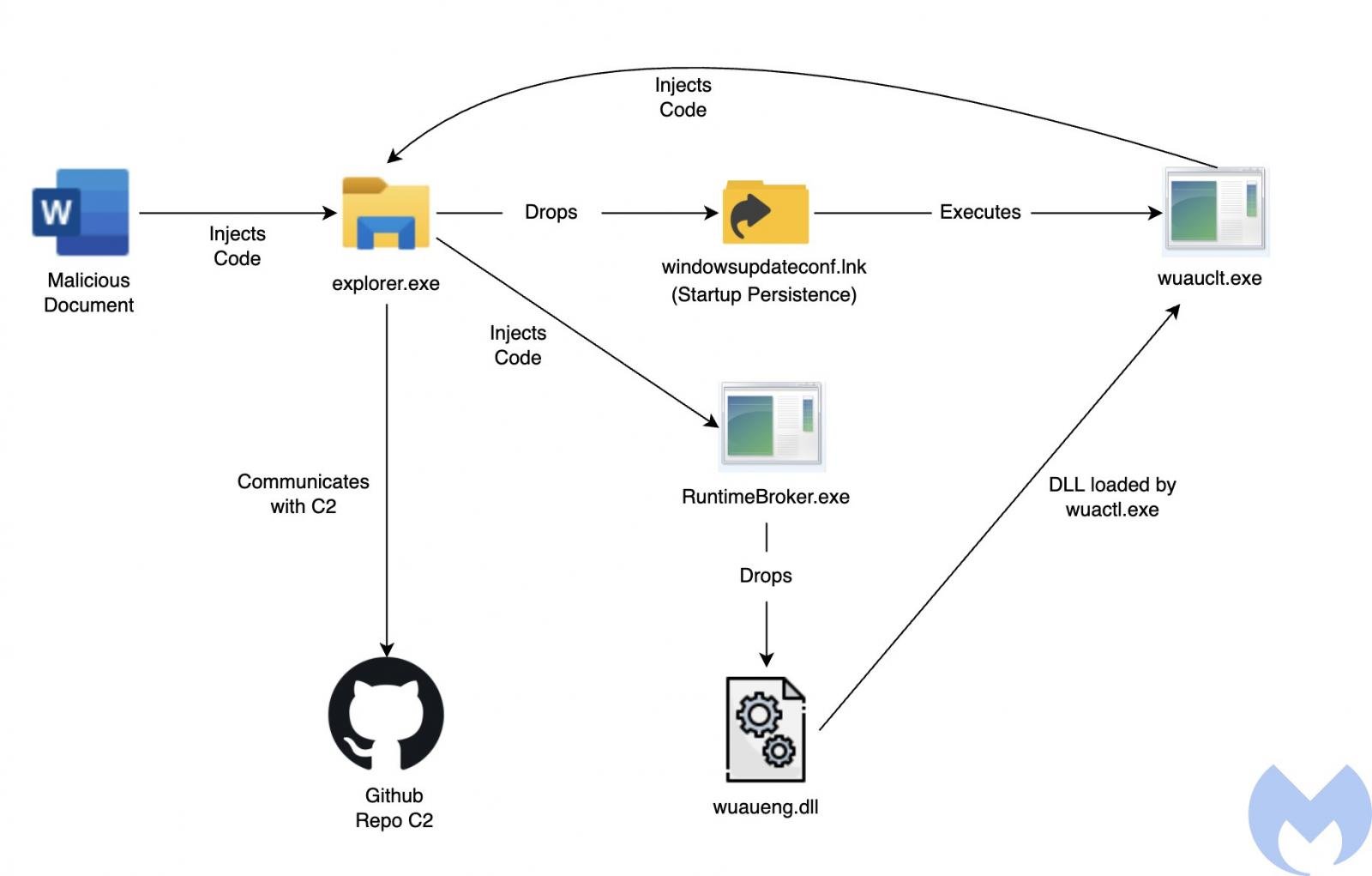

Une fois que les victimes ont ouvert les pièces jointes malveillantes et activé l’exécution de la macro, une macro intégrée dépose un fichier WindowsUpdateConf.lnk dans le dossier de démarrage et un fichier DLL (wuaueng.dll) dans un dossier Windows/System32 caché.

Dans l’étape suivante, le fichier LNK est utilisé pour lancer le client WSUS / Windows Update (wuauclt.exe) pour exécuter une commande qui charge la DLL malveillante des attaquants.

« Il s’agit d’une technique intéressante utilisée par Lazarus pour exécuter sa DLL malveillante à l’aide du client Windows Update afin de contourner les mécanismes de détection de sécurité », Malwarebytes a dit.

Les chercheurs ont lié ces attaques à Lazarus sur la base de plusieurs éléments de preuve, notamment des chevauchements d’infrastructures, des métadonnées de documents et un ciblage similaire aux campagnes précédentes.

Méthode d’évasion de la défense relancée dans de nouvelles attaques

Comme l’a rapporté EZpublish-france.fr en octobre 2020, cette tactique a été découverte par le chercheur MDSec David Middlehurst, qui a découvert que les attaquants pouvaient utiliser le client Windows Update pour exécuter du code malveillant sur les systèmes Windows 10 (il a également repéré un échantillon l’utiliser dans la nature).

Cela peut être fait en chargeant une DLL arbitraire spécialement conçue à l’aide des options de ligne de commande suivantes (la commande utilisée par Lazarus pour charger leur charge utile malveillante) :

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer

MITRE ATT&CK classe cette stratégie d’évasion de la défense comme Exécution de proxy binaire signé via Rundll32et il permet aux attaquants de contourner les logiciels de sécurité, le contrôle des applications et la protection de la validation des certificats numériques.

Dans ce cas, les pirates le font en exécutant un code malveillant à partir d’une DLL malveillante précédemment abandonnée, chargée à l’aide du binaire signé Microsoft du client Windows Update.

Groupe de piratage nord-coréen notoire

Le groupe Lazarus (également suivi sous le nom de HIDDEN COBRA par les agences de renseignement américaines) est un groupe de piratage militaire nord-coréen actif depuis plus d’une décennie, depuis au moins 2009.

Ses opérateurs ont coordonné la campagne mondiale de ransomware WannaCry en 2017 et ont été à l’origine d’attaques contre des entreprises de premier plan telles que Films Sony et plusieurs banques dans le monde.

L’année dernière, Google a repéré Lazarus ciblant des chercheurs en sécurité en janvier dans le cadre d’attaques complexes d’ingénierie sociale et d’une campagne similaire en mars.

Ils ont également été observés en train d’utiliser la porte dérobée ThreatNeedle auparavant non documentée dans une campagne de cyberespionnage à grande échelle contre l’industrie de la défense de plus d’une douzaine de pays.

Le Trésor américain a sanctionné trois groupes de piratage parrainés par la RPDC (Lazarus, Bluenoroff et Andariel) en septembre 2019, et le gouvernement américain offre une récompense allant jusqu’à 5 millions de dollars pour des informations sur l’activité de Lazarus.