Des chercheurs sud-coréens ont repéré une nouvelle vague d’activités du groupe de piratage Kimsuky, impliquant des outils d’accès à distance open source de base abandonnés avec leur porte dérobée personnalisée, Gold Dragon.

Kimsuky est un groupe de piratage parrainé par l’État nord-coréen, également connu sous le nom de TA406, qui participe activement à des campagnes de cyberespionnage depuis 2017.

Le groupe a fait preuve d’une polyvalence opérationnelle et d’un pluralisme des activités de menace impressionnants, se livrant à la distribution de logiciels malveillants, au phishing, à la collecte de données et même au vol de crypto-monnaie.

Dans la dernière campagne, repérée par des analystes de l’ASEC (AhnLab), Kimsuky utilise xRAT dans des attaques ciblées contre des entités sud-coréennes. La campagne a débuté le 24 janvier 2022 et est toujours en cours.

RAT de marchandise

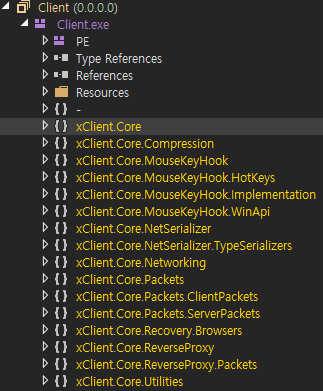

xRAT est un outil d’accès et d’administration à distance open source disponible gratuitement sur GitHub. Le logiciel malveillant fournit une gamme de fonctionnalités telles que l’enregistrement de frappe, le shell distant, les actions du gestionnaire de fichiers, le proxy HTTPS inversé, la communication AES-128 et l’ingénierie sociale automatisée.

Un acteur de menace sophistiqué peut choisir d’utiliser des RAT de base car, pour les opérations de reconnaissance de base, ces outils sont parfaitement adéquats et ne nécessitent pas beaucoup de configuration.

Cela permet aux acteurs de la menace de concentrer leurs ressources sur le développement de logiciels malveillants à un stade ultérieur qui nécessitent des fonctionnalités plus spécialisées en fonction des outils/pratiques de défense présents sur la cible.

De plus, les RAT de produits de base se mêlent aux activités d’un large éventail d’acteurs de la menace, ce qui rend plus difficile pour les analystes d’attribuer une activité malveillante à un groupe particulier.

Porte dérobée du Dragon d’Or

Gold Dragon est une porte dérobée de deuxième étape que Kimsuky déploie généralement après une attaque de première étape basée sur PowerShell sans fichier qui exploite la stéganographie.

Il a été documenté dans un rapport de 2020 par Cyberaison et une analyse de 2021 par des chercheurs de Cisco Talosil ne s’agit donc pas d’un nouveau logiciel malveillant.

Cependant, comme l’ASEC l’explique dans son rapport, la variante qu’ils ont repérée dans cette dernière campagne comporte des fonctions supplémentaires telles que l’exfiltration des informations système de base.

Le logiciel malveillant n’utilise plus les processus système pour cette fonction, mais installe à la place l’outil xRAT pour voler manuellement les informations nécessaires.

Source : ASEC

Le RAT se présente sous le déguisement d’un exécutable nommé cp1093.exe, qui copie un processus PowerShell normal (powershell_ise.exe) dans le chemin « C:ProgramData » et s’exécute via le creux de processus.

Sur les aspects opérationnels de Gold Dragon, il continue d’utiliser la même méthode de creusement de processus sur iexplore.exe et svchost.exe, et tente toujours de désactiver les fonctionnalités de détection en temps réel dans les produits AhnLab AV.

« L’attaquant a installé Gold Dragon via le programme d’installation exclusif (installer_sk5621.com.co.exe). Le programme d’installation télécharge Gold Dragon compressé sous la forme d’un fichier Gzip depuis le serveur de l’attaquant, le décompresse en tant que « in[random 4 numbers].tmp » dans le chemin %temp%, puis l’exécute via rundll32.exe. » – UNE SECONDE.

Ensuite, le programme d’installation ajoute une nouvelle clé de registre pour établir la persistance au démarrage de la charge utile du logiciel malveillant (glu32.dll).

Source : ASEC

Enfin, Kimsuky dépose un programme de désinstallation (UnInstall_kr5829.co.in.exe) qui peut supprimer les traces de compromis si et quand nécessaire.

Source : ASEC

AhnLab suggère aux utilisateurs de s’abstenir d’ouvrir les pièces jointes des e-mails provenant de sources inconnues, car cela reste le principal canal de distribution des logiciels malveillants pour Kimsuky.