Les analystes des menaces signalent que l’exploitation des vulnérabilités zero-day est en augmentation, les pirates chinois en ayant utilisé la plupart lors d’attaques l’année dernière.

Les vulnérabilités zero-day sont des faiblesses de sécurité dans les produits logiciels qui sont inconnues ou qui n’ont pas été corrigées au moment de la découverte

Les divulgations zero-day intéressent particulièrement les pirates car elles disposent d’une fenêtre d’exploitation plus large jusqu’à ce que les fournisseurs corrigent les failles et que les clients commencent à appliquer les mises à jour.

En règle générale, cette fenêtre d’opportunité dure au moins quelques jours, et comme tous les administrateurs n’appliquent pas immédiatement les mises à jour de sécurité, le nombre de cibles vulnérables reste élevé pendant un certain temps.

Paysage zéro jour 2021

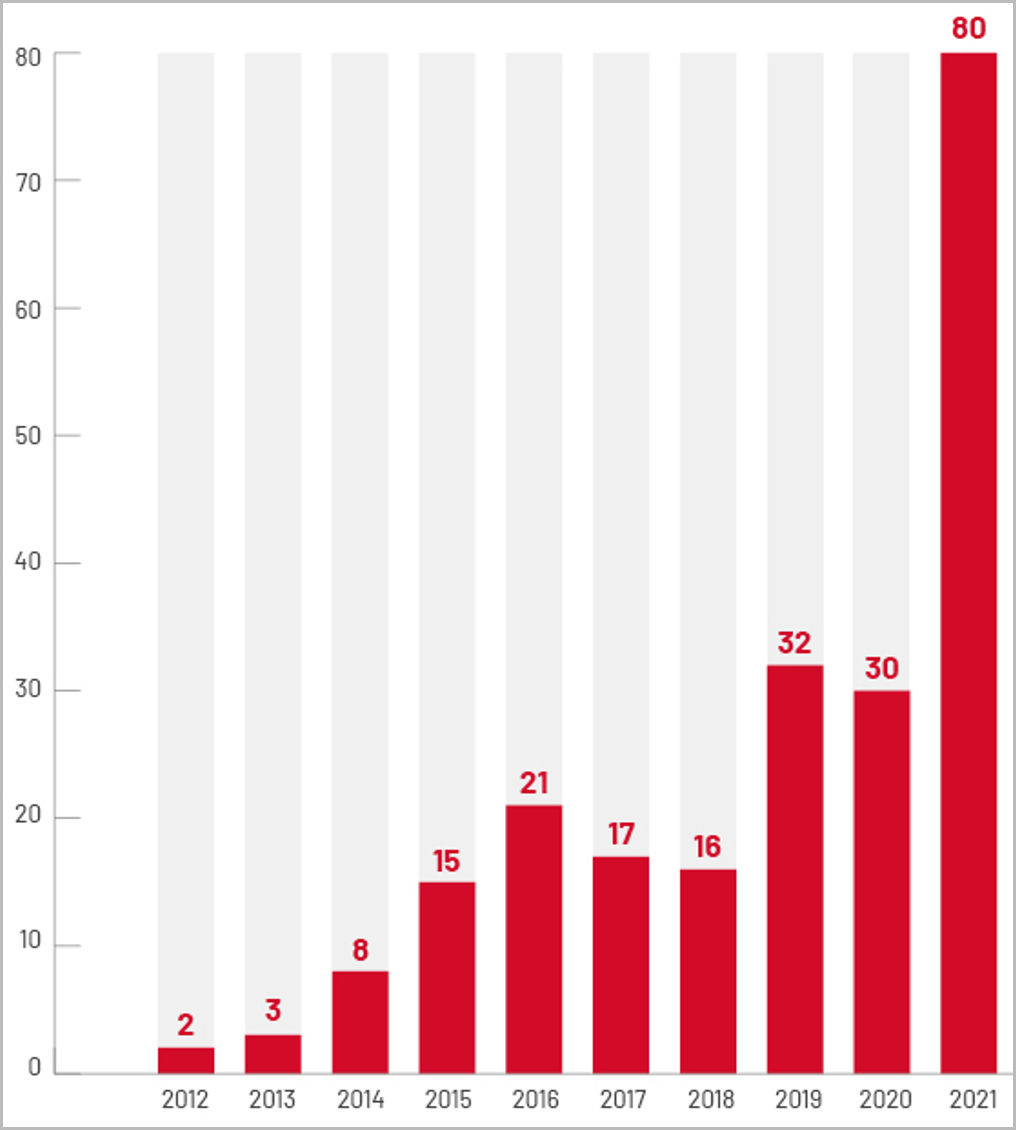

Selon une analyse de la société de cybersécurité Mandiant, l’année dernière, il y a eu 80 cas de zero-days exploités dans la nature, 18 de plus qu’en 2020 et 2019 réunis.

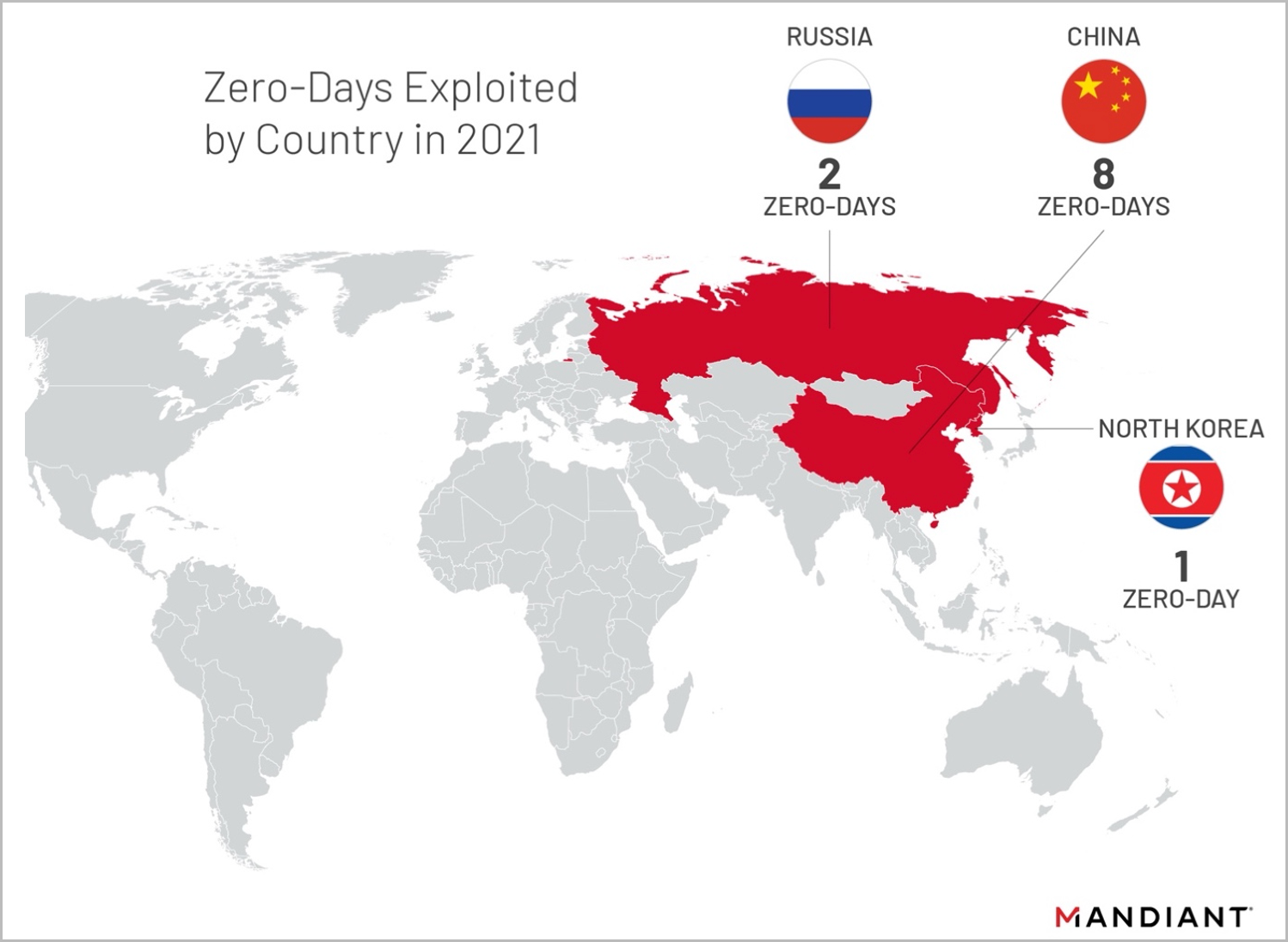

La plupart d’entre eux ont été attribués à des opérations de cyberespionnage menées par des acteurs soutenus par l’État.

Cependant, l’entreprise a découvert qu’un acteur malveillant sur trois exploitant des vulnérabilités de type « zero-day » était financièrement motivé, une statistique qui poursuit une tendance à la hausse par rapport aux années précédentes.

En termes d’acteurs menaçants, la Chine arrive en tête de liste avec huit jours zéro utilisés dans des cyberattaques en 2021, suivie de la Russie qui en a utilisé deux et de la Corée du Nord avec un.

Le cas le plus notable est celui d’Hafnium, un groupe de piratage parrainé par l’État chinois qui a utilisé quatre vulnérabilités zero-day sur les serveurs Microsoft Exchange pour accéder aux communications par courrier électronique d’organisations occidentales.

Mandiant a également enregistré une augmentation du nombre d’agents de ransomware exploitant des failles zero-day pour violer les réseaux et déployer leurs charges utiles de cryptage de fichiers.

Un exemple frappant de cette activité est celui des opérateurs de rançongiciels HelloKitty, qui ont exploité un bug du jour zéro dans les appliances VPN SonicWall SMA 100.

Les fournisseurs les plus ciblés par les attaques zero-day de 2021 étaient Microsoft, Apple et Google, représentant plus de 75 % de toutes les attaques.

Comme EZpublish-france.fr l’a récemment signalé, le nombre de jours zéro d’OS mobiles ciblant Android et iOS est également sur une tendance ascendante, passant de moins de cinq en 2019 et 2020 à 17 en 2021.

À quoi s’attendre en 2022

L’année dernière a vu un record d’exploitation du jour zéro, et les preuves actuelles indiquent que ce sera pire cette année.

« Nous suggérons que des campagnes importantes basées sur l’exploitation du jour zéro sont de plus en plus accessibles à une plus grande variété d’acteurs parrainés par l’État et motivés financièrement, notamment en raison de la prolifération de fournisseurs vendant des exploits et d’opérations de ransomware sophistiquées développant potentiellement des exploits personnalisés » – Mandiant

L’équipe Project Zero de Google a publié mardi un rapport sur le même sujet, soulignant que l’augmentation de l’exploitation du jour zéro est en partie le résultat de une plus grande visibilité et détection et pas nécessairement une augmentation de l’activité ou de la complexité des attaques.

Comme le détaille le rapport, seuls deux des 58 nouveaux projets zéro jour divulgués en 2021 présentent une excellence technique et un caractère unique, ce qui pourrait indiquer la maturité de la sécurité logicielle.