Les kits de phishing modernes vendus sur les forums de cybercriminalité sous forme de packages prêts à l’emploi comportent plusieurs systèmes sophistiqués d’évitement de détection et de filtrage du trafic pour garantir que les solutions de sécurité Internet ne les marqueront pas comme une menace.

Les faux sites Web qui imitent des marques bien connues sont abondants sur Internet pour attirer les victimes et voler leurs informations de paiement ou leurs identifiants de compte.

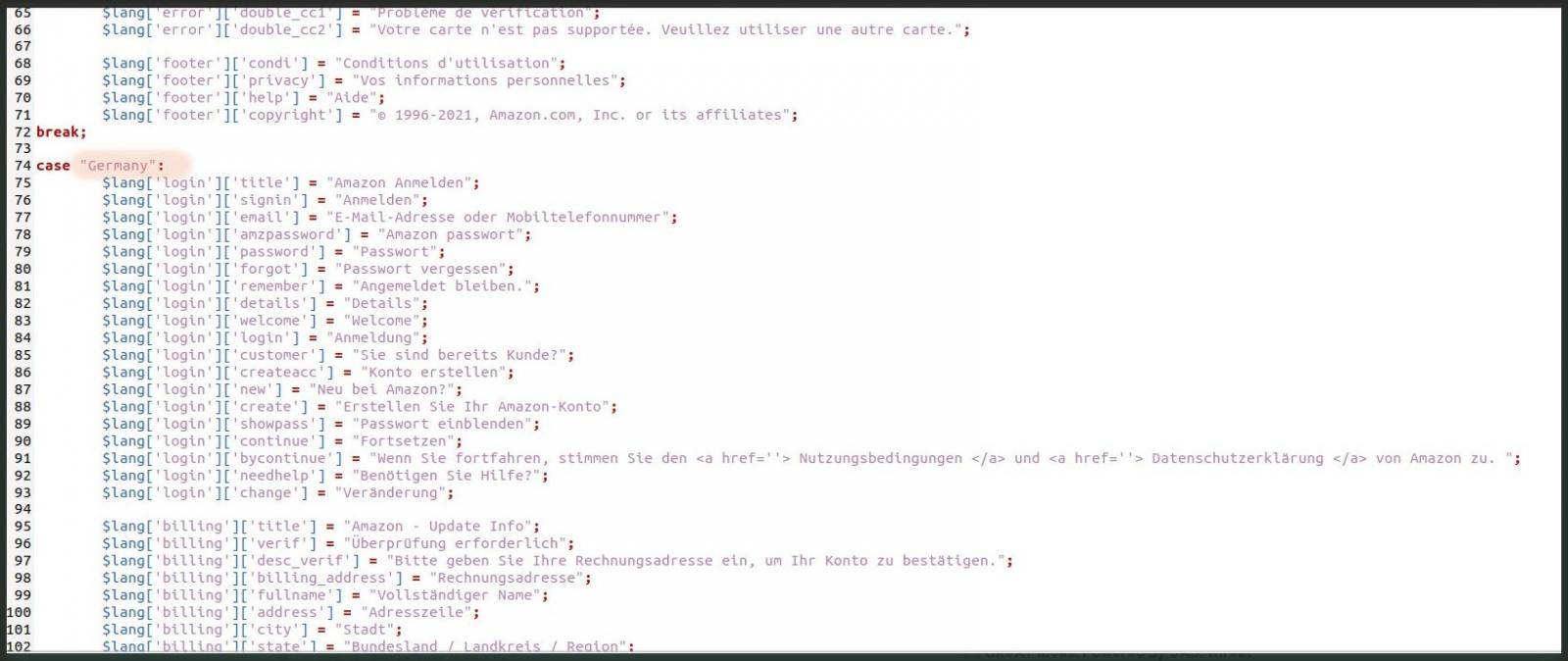

La plupart de ces sites Web sont construits à l’aide de kits de phishing qui comportent des logos de marque, des pages de connexion réalistes et, dans le cas d’offres avancées, des pages Web dynamiques assemblées à partir d’un ensemble d’éléments de base.

Les acteurs de la menace utilisent largement les kits de phishing en raison de l’automatisation qu’ils offrent, car ils doivent généralement créer des centaines de faux sites chaque jour pour remplacer ceux détectés et bloqués la veille.

Cependant, cela ne signifie pas que les auteurs de ces kits ne font pas d’effort pour incorporer des systèmes anti-détection qui les aideraient à rester opérationnels plus longtemps.

Au contraire, ils utilisent plusieurs mécanismes pour aider à garder leur nature malveillante cachée des détecteurs de menaces sophistiqués, et Kaspersky a a publié un rapport détaillant aujourd’hui les principales méthodes.

Comment les kits de phishing restent cachés

Premièrement, les kits de phishing incluent des paramètres de filtrage des visiteurs qui empêchent les robots, les logiciels d’analyse et les invités provenant d’emplacements non ciblés d’entrer.

Les robots des moteurs de recherche doivent également être empêchés d’accéder au site, car le placer trop haut dans les résultats de recherche augmente le risque d’exposition et conduit à un retrait rapide.

Ensuite, il y a les options d’obscurcissement qui visent à empêcher la détection par les outils de sécurité Internet.

- Chiffre César – Remplacer chaque caractère du texte par un qui est un nombre fixe de positions plus bas dans l’alphabet afin que le contenu n’ait pas de sens. Lorsque la page est chargée, le décalage revient et les caractères corrects sont affichés.

- Encodage source de la page – Encodage AES ou base64 sur le texte ou le code HTML de la page, qui est beaucoup plus puissant que la méthode Caesar. Le contenu est décodé sur le navigateur lorsque la page est chargée.

- Balises HTML invisibles – Ajoutez de nombreuses balises HTML indésirables qui sont invisibles lorsque la page est rendue sur le navigateur et ne servent que de «bruit» inoffensif qui masque les parties malveillantes.

- Découpage de chaînes – Découpage de chaînes en groupes de caractères réorganisables et référence à eux par leur numéro dans une table de codes. Lorsque la page est chargée, les chaînes sont réassemblées pour être complétées.

- Attributs HTML aléatoires – Ajout d’un grand nombre de valeurs d’attributs de balises aléatoires pour désactiver efficacement les outils anti-hameçonnage en rendant leurs suppositions peu fiables, ce qui les conduit au rejet.

Certaines des astuces ci-dessus sont également utilisées pour masquer les données volées des victimes ou le code du kit de phishing afin d’empêcher les copies et les forks non payés.

Un marché en mutation

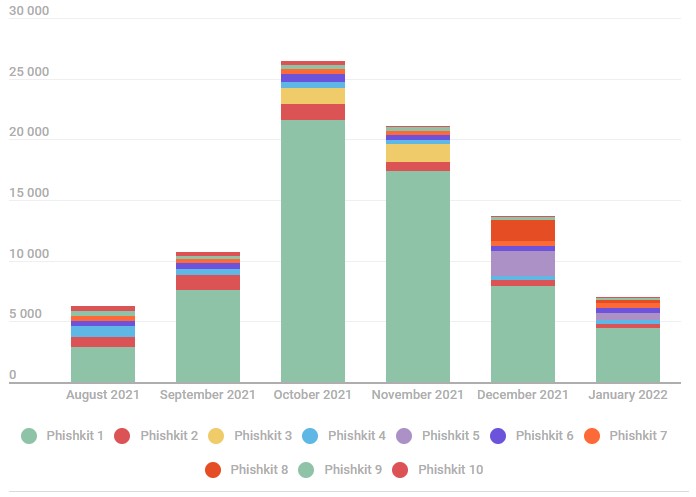

Kaspersky rapporte qu’en 2021, il a détecté 469 kits de phishing individuels prenant en charge au moins 1,2 million de sites Web de phishing.

Comme le souligne la société de sécurité, le nombre de kits de phishing sophistiqués qui incluent des fonctionnalités anti-bot, anti-détection et blocage géographique augmente constamment.

Les URL de ces sites sont diffusées via des e-mails, des messages instantanés, des messages de forum et même des vidéos YouTube, alors méfiez-vous.