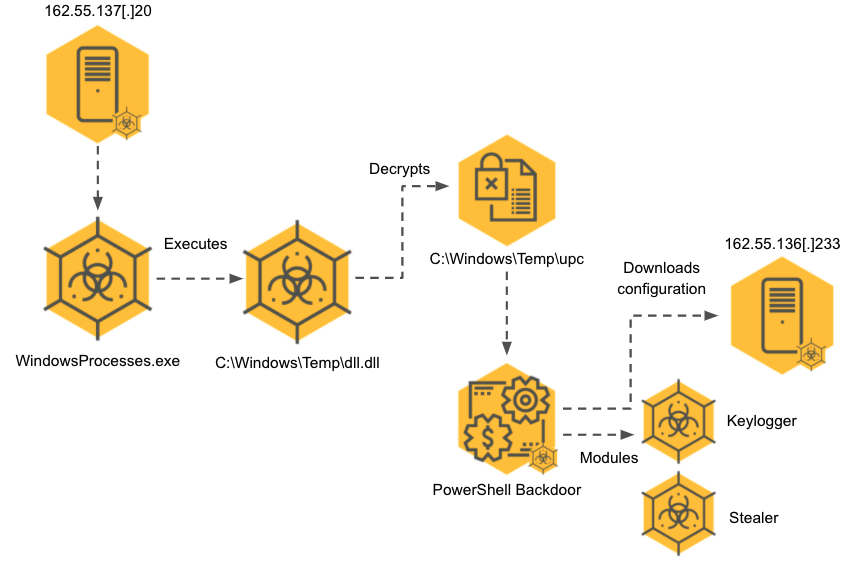

Un groupe de piratage soutenu par l’État iranien suivi sous le nom d’APT35 (alias Phosphorus ou Charming Kitten) déploie maintenant une nouvelle porte dérobée appelée PowerLess et développée à l’aide de PowerShell.

Le groupe de menaces a également utilisé le logiciel malveillant jusque-là inconnu pour déployer des modules supplémentaires, notamment voleurs d’informations et enregistreurs de frappeselon un rapport publié aujourd’hui par l’équipe Cybereason Nocturnus.

La porte dérobée PowerLess comprend des canaux de communication de commande et de contrôle cryptés, et elle permet d’exécuter des commandes et de tuer les processus en cours d’exécution sur des systèmes compromis.

Il échappe également à la détection en s’exécutant dans le contexte d’une application .NET, ce qui lui permet de se cacher des solutions de sécurité en ne lançant pas de nouvelle instance PowerShell.

« L’ensemble d’outils analysé comprend des logiciels malveillants extrêmement modulaires et en plusieurs étapes qui déchiffrent et déploient des charges utiles supplémentaires en plusieurs étapes dans un souci de furtivité et d’efficacité. Au moment de la rédaction de ce rapport, certains des IOC restaient actifs en fournissant de nouvelles charges utiles », les chercheurs de Cybereason ont déclaré.

En janvier, les opérateurs APT35 déployaient également une autre porte dérobée PowerShell auparavant non documentée, baptisée CharmPower, dans des attaques exploitant les exploits Log4Shell.

Le lien du rançongiciel Memento

En examinant les attaques où la porte dérobée PowerLess nouvellement découverte a été utilisée, les chercheurs ont également trouvé des connexions potentielles au rançongiciel Memento.

Ce rançongiciel est actif depuis avril 2021, déployé dans des attaques contre les serveurs VMware vCenter à l’aide d’exploits conçus pour abuser d’une faille critique d’exécution de code à distance de pré-autorisation corrigée des mois auparavant, en février 2021.

Sophos a vu les opérateurs de Memento passer des systèmes de chiffrement avec une souche de ransomware basée sur Python au déplacement de fichiers dans des archives WinRAR protégées par mot de passe en raison de la protection anti-ransomware active sur les appareils compromis.

Les liens incluent des modèles TTP courants, des chaînes générées automatiquement et un domaine (google.onedriver-srv[.]ml).

Ce domaine est lié à une adresse IP mentionnée dans un avis conjoint publié par les agences de cybersécurité américaines et britanniques en novembre concernant les groupes de piratage iraniens ciblant les serveurs Microsoft Exchange et Fortinet.

Toujours en novembre, le Microsoft Threat Intelligence Center (MSTIC) a déclaré qu’il suivait six groupes de menaces iraniens différents qui ont déployé des ransomwares et exfiltré des données lors d’attaques qui ont commencé dès septembre 2020.

« L’activité de Phosphorus concernant ProxyShell s’est déroulée à peu près au même moment que Memento », a déclaré l’équipe Cybereason Nocturnus.

« Il a également été rapporté que des acteurs iraniens de la menace se sont tournés vers les rançongiciels au cours de cette période, ce qui renforce l’hypothèse selon laquelle Memento est exploité par un acteur iranien de la menace. »