Une campagne de phishing qui dure depuis des années a ciblé des entreprises allemandes de l’industrie automobile, tentant d’infecter leurs systèmes avec des logiciels malveillants voleurs de mots de passe.

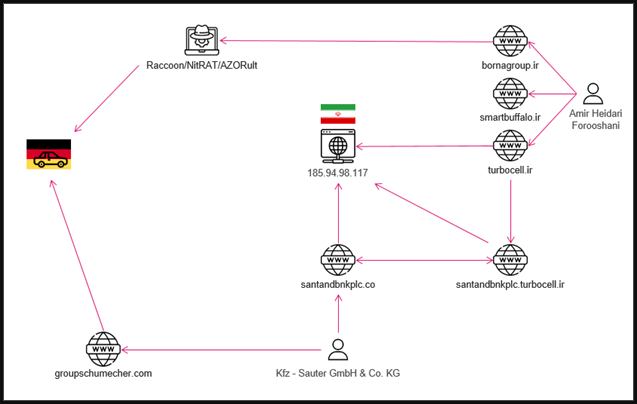

Les cibles incluent à la fois les constructeurs automobiles et les concessionnaires automobiles en Allemagne, et les acteurs de la menace ont enregistré plusieurs domaines similaires à utiliser dans leur fonctionnement en clonant les sites légitimes de diverses organisations de ce secteur.

Ces sites sont utilisés pour envoyer des e-mails de phishing écrits en allemand et héberger les charges utiles de logiciels malveillants téléchargées sur les systèmes ciblés.

Les chercheurs de Check Point ont découvert cette campagne et ont publié un rapport technique dans lequel ils ont présenté les détails de leurs découvertes. Selon le rapport, la campagne a commencé vers juillet 2021 et est toujours en cours.

Cibler l’industrie automobile allemande

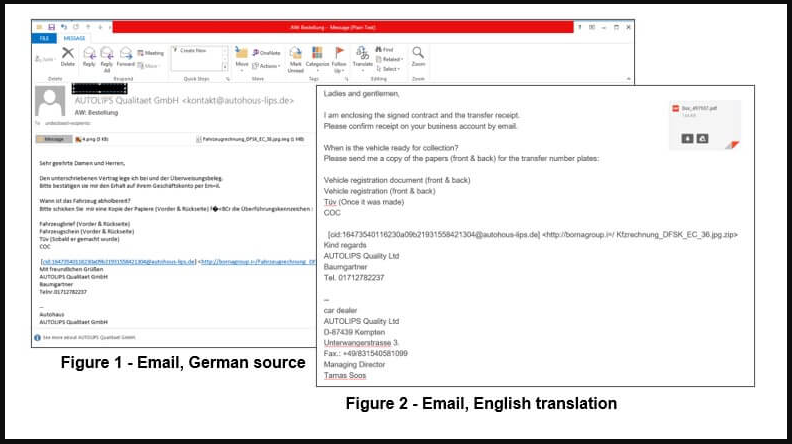

La chaîne d’infection commence par un e-mail envoyé à des cibles spécifiques contenant un fichier image disque ISO qui contourne de nombreux contrôles de sécurité Internet.

Par exemple, l’e-mail d’hameçonnage ci-dessous prétend contenir un reçu de transfert d’automobile envoyé à ce qui semble être un concessionnaire ciblé.

Cette archive, à son tour, contient un fichier .HTA qui contient l’exécution de code JavaScript ou VBScript via la contrebande HTML.

Il s’agit d’une technique courante utilisée par les pirates de tous les niveaux de compétence, des « script kiddies » qui s’appuient sur des kits automatisés aux acteurs parrainés par l’État qui déploient des portes dérobées personnalisées.

Alors que la victime voit un document leurre ouvert par le fichier HTA, un code malveillant est exécuté en arrière-plan pour récupérer les charges utiles du logiciel malveillant et les lancer.

« Nous avons trouvé plusieurs versions de ces scripts, certains déclenchant du code PowerShell, d’autres masqués et d’autres en texte brut. Tous téléchargent et exécutent divers voleurs d’informations MaaS (Malware as a Service). » – Point de contrôle.

Les voleurs d’informations MaaS utilisés dans cette campagne varient, notamment Raccoon Stealer, AZORult et BitRAT. Tous les trois sont disponibles à l’achat sur les marchés de la cybercriminalité et les forums darknet.

Dans les versions ultérieures du fichier HTA, le code PowerShell s’exécute pour modifier les valeurs de registre et activer le contenu de la suite Microsoft Office. Cela rend inutile pour les acteurs de la menace d’inciter le destinataire à activer les macros et améliore leur taux de perte de charge utile.

Cibles et attribution

Check Point affirme pouvoir retracer ces attaques jusqu’à 14 entités ciblées, toutes des organisations allemandes ayant un lien avec l’industrie automobile. Cependant, aucun nom de société spécifique n’est mentionné dans le rapport.

Les charges utiles de vol d’informations étaient hébergées sur un site (« bornagroup[.]ir ») enregistré par un personnage iranien, tandis que le même e-mail a été utilisé pour les sous-domaines de phishing, comme « groupschumecher[.]com ».

Les analystes des menaces ont pu trouver des liens vers une autre opération de phishing ciblant les clients de la banque Santander, avec des sites soutenant cette campagne hébergés sur un FAI iranien.

En résumé, il y a de fortes chances que des acteurs iraniens de la menace orchestrent la campagne, mais Check Point n’a pas suffisamment de preuves pour l’attribuer.

Enfin, en ce qui concerne les objectifs de la campagne, il s’agit très probablement d’espionnage industriel ou BEC (business email compromise), dirigé contre ces entreprises ou leurs clients, fournisseurs et sous-traitants.

Les e-mails envoyés aux cibles laissent une grande marge de correspondance, donc établir un rapport avec la victime et gagner sa confiance est un scénario probable qui donne de la crédibilité à l’hypothèse BEC.