Une équipe de chercheurs italiens a compilé un ensemble de trois attaques appelées « Printjack », avertissant les utilisateurs des conséquences importantes d’une confiance excessive en leur imprimante.

Les attaques incluent le recrutement des imprimantes dans des essaims DDoS, l’imposition d’un état DoS papier et la réalisation d’atteintes à la vie privée.

Comme le soulignent les chercheurs, les imprimantes modernes sont toujours vulnérables aux défauts élémentaires et sont à la traîne par rapport aux autres appareils IoT et électroniques qui commencent à se conformer aux exigences de cybersécurité et de confidentialité des données.

En évaluant le potentiel d’attaque et les niveaux de risque, les chercheurs ont constaté une non-conformité aux exigences du RGPD et de la norme ISO/IEC 27005:2018 (cadre de gestion des cyber-risques).

Ce manque de sécurité intégrée est particulièrement problématique lorsque l’on considère à quel point les imprimantes sont omniprésentes, déployées dans des environnements critiques, des entreprises et des organisations de toutes tailles.

Trouver des imprimantes exploitables

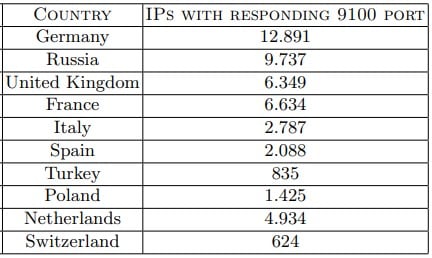

Un article intitulé « Vous faites trop confiance à votre imprimante » par Giampaolo Bella et Pietro Biondi explique comment Shodan a été utilisé pour rechercher dans les pays européens des appareils dotés d’un port TCP 9100 accessible au public, généralement utilisé pour les travaux d’impression TCP/IP bruts.

Cette recherche a abouti à des dizaines de milliers d’adresses IP répondant à la requête de port, l’Allemagne, la Russie, la France, les Pays-Bas et le Royaume-Uni ayant les appareils les plus exposés.

Bien que le port 9100 puisse être configuré pour d’autres tâches que l’impression, il s’agit du port par défaut pour ce service. La plupart de ces résultats sont donc probablement liés à l’impression.

Source : Arxiv

Participer à des attaques DDoS

Le premier type d’attaque Printjack consiste à recruter l’imprimante dans un essaim DDoS, et les acteurs de la menace peuvent le faire en exploitant une vulnérabilité RCE connue avec un PoC accessible au public.

Les chercheurs utilisent CVE-2014-3741 à titre d’exemple, mais soulignez qu’au moins quelques dizaines d’autres vulnérabilités sont disponibles dans la base de données MITRE.

Considérant qu’il y a 50 000 appareils exposés dans les dix principaux pays de l’UE, il n’est pas du tout improbable de s’efforcer de les recruter pour des attaques DDoS.

Les imprimantes victimes de cette attaque sont plus susceptibles de ne pas répondre, de consommer plus d’énergie et de générer plus de chaleur, tandis que leurs composants électroniques subiront une dégradation accélérée.

DoSing l’imprimante elle-même

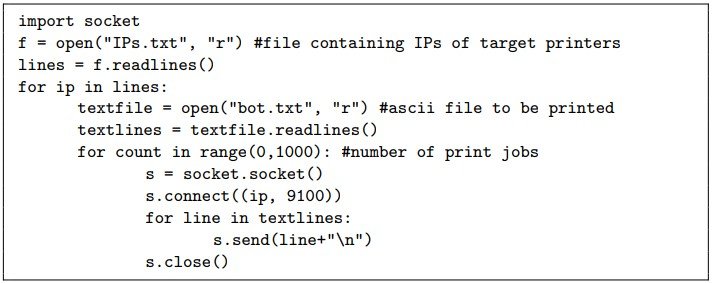

La deuxième attaque est une « attaque DoS papier » réalisée en envoyant des travaux d’impression répétés jusqu’à ce que la victime soit à court de papier dans tous les bacs.

Cette situation ne ressemble pas à une catastrophe, mais elle pourrait tout de même perturber l’activité. Il ne s’agit donc pas du coût de l’encre et du papier, mais des temps d’arrêt du service et de la réponse aux incidents.

Les chercheurs expliquent que cette attaque est facile à réaliser en écrivant un simple script Python exécuté au sein du réseau cible, créant une boucle de travail d’impression qui se répète mille fois.

Source : Arxiv

Atteinte à la vie privée du propriétaire

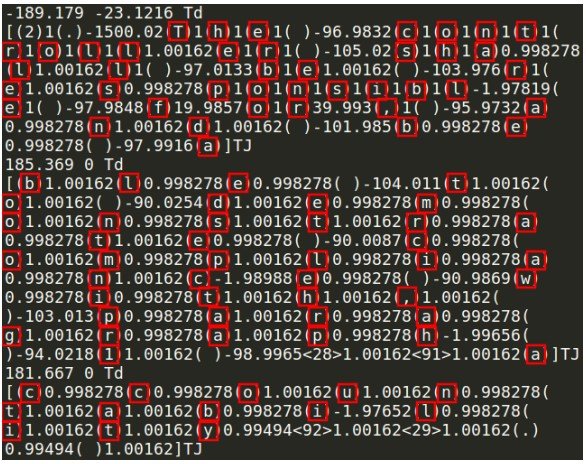

Dans le type le plus grave d’attaques Printjack, il est possible de mener des attaques « de l’homme du milieu » et d’écouter le matériel imprimé.

Étant donné qu’aucune donnée d’impression n’est envoyée sous forme cryptée, si un attaquant exploitait une vulnérabilité sur le réseau de l’imprimante, il pourrait théoriquement récupérer les données sous forme de texte en clair.

Pour la démonstration, les chercheurs ont utilisé Ettercap pour s’interposer entre l’expéditeur et l’imprimante, puis Wireshark a intercepté un fichier PDF envoyé pour impression.

Pour mener à bien cette attaque, l’acteur doit disposer d’un accès local ou doit avoir exploité une vulnérabilité sur un nœud du réseau cible.

Source : Arxiv

Pas un nouveau problème

Le manque de cadres de sécurité solides sur les imprimantes est un problème qui a été soulevé à plusieurs reprises ces dernières années, en particulier après la connexion des imprimantes à Internet.

En 2018, un acteur surnommé « TheHackerGiraffe » a provoqué une perturbation à grande échelle en détournant 100 000 imprimantes pour promouvoir la chaîne YouTube PewDiePie pour le plaisir.

En 2020, CyberNews a fait quelque chose de similaire, forçant 28 000 imprimantes pour imprimer des directives sur leur sécurisation.

En 2021, des chercheurs ont découvert un défaut de gravité élevée affectant des millions d’imprimantes de divers fabricants, qui n’a pas été détecté et n’a pas été corrigé pendant 16 ans.

Les fournisseurs d’imprimantes doivent mettre à niveau les processus de sécurité et de gestion des données de leurs appareils, tant au niveau matériel que logiciel.

De même, les utilisateurs et les entreprises doivent cesser de traiter leurs imprimantes comme un élément négligeable de leur informatique quotidienne, en supposant à tort que les imprimantes ne peuvent présenter aucun risque réel pour elles ou leurs données.

« Bien au-delà des aspects techniques des attaques, il y a une leçon claire apprise. Les imprimantes doivent être sécurisées de la même manière que les autres périphériques réseau tels que les ordinateurs portables le sont normalement », concluent Bella et Biondi dans leur papier.

« Quelques mesures de sécurité appropriées peuvent être envisagées. Par exemple, si l’accès utilisateur à un ordinateur portable est normalement authentifié, il devrait en être de même pour l’accès utilisateur au panneau d’administration basé sur le serveur Web d’une imprimante, qui permet souvent, par exemple, réinitialisation, changement de nom d’imprimante, accès à la liste des noms de fichiers imprimés, etc. »

« De même, la connexion à distance à un port d’un ordinateur portable sera liée à une authentification auprès d’un démon et, de la même manière, l’envoi d’un travail d’impression devrait nécessiter un niveau d’authentification supplémentaire pour l’imprimante. »