Le Google Threat Analysis Group (TAG) affirme que de plus en plus d’acteurs de la menace utilisent désormais la guerre de la Russie en Ukraine pour cibler les pays d’Europe de l’Est et de l’OTAN, y compris l’Ukraine, dans des attaques de phishing et de logiciels malveillants.

Le point culminant du rapport sont les attaques de phishing d’informations d’identification coordonnées par un groupe de menace basé en Russie suivi sous le nom de COLDRIVER contre un centre d’excellence de l’OTAN et des armées d’Europe de l’Est.

Les pirates russes ont également ciblé un entrepreneur de la défense ukrainien et plusieurs organisations non gouvernementales (ONG) et groupes de réflexion basés aux États-Unis.

« Des acteurs soutenus par le gouvernement de Chine, d’Iran, de Corée du Nord et de Russie, ainsi que divers groupes non attribués, ont utilisé divers thèmes liés à la guerre en Ukraine dans le but d’amener des cibles à ouvrir des e-mails malveillants ou à cliquer sur des liens malveillants », a déclaré Google TAG Security Engineer. dit Billy Léonard.

Comme l’ont également observé les analystes des menaces de Google, Curious Gorge, un groupe de piratage lié à la PLA SSF (Force de soutien stratégique de l’Armée populaire de libération) de Chine, a ciblé des organisations gouvernementales et militaires d’Ukraine, de Russie, du Kazakhstan et de Mongolie.

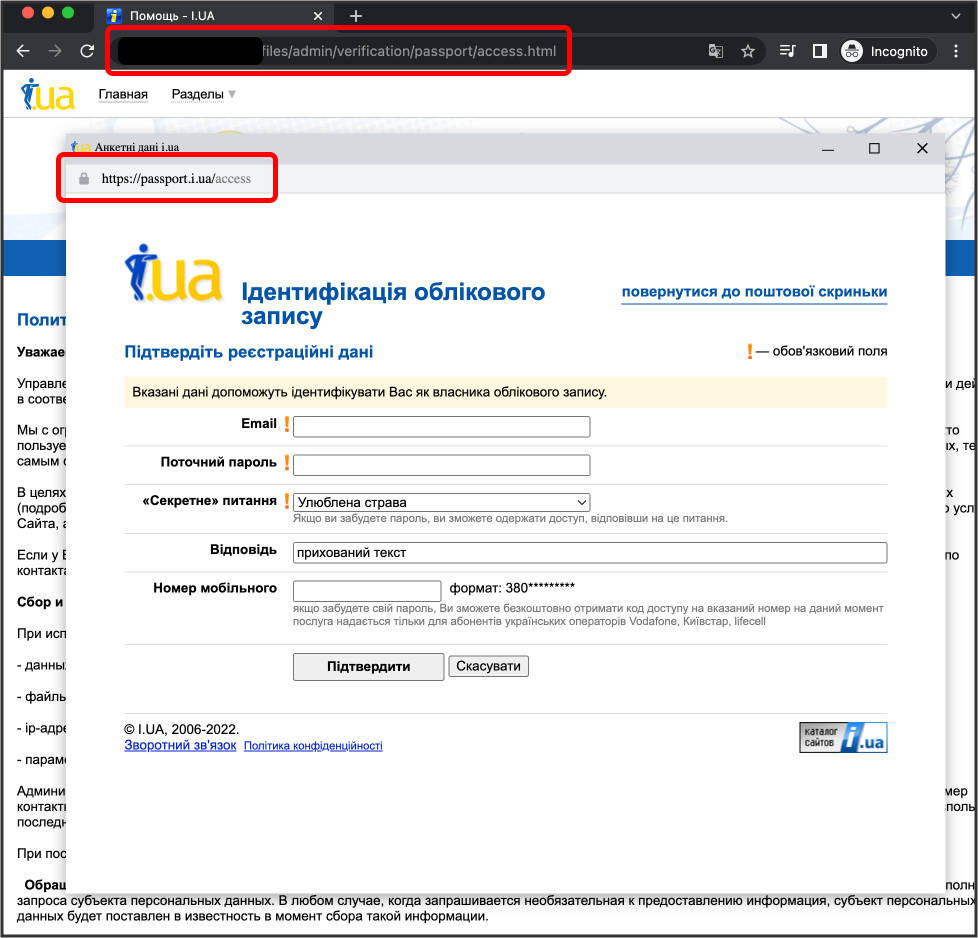

Ghostwriter, un acteur de la menace soutenu par la Biélorussie, a été vu en train d’utiliser une technique de phishing relativement nouvelle connue sous le nom de phishing Browser in the Browser (BitB), divulguée publiquement à la mi-mars et également adoptée par d’autres APT parrainées par le gouvernement.

Les campagnes d’hameçonnage des identifiants des pirates de l’État biélorusse ont déjà ciblé des responsables et du personnel militaire ukrainiens [1, 2] et les responsables européens de l’aide aux réfugiés.

« Les acteurs criminels et motivés financièrement utilisent également les événements actuels comme moyen de cibler les utilisateurs. Par exemple, un acteur se fait passer pour le personnel militaire pour extorquer de l’argent pour sauver des proches en Ukraine », a déclaré Leonard. ajoutée.

« TAG a également continué d’observer plusieurs courtiers en ransomwares continuant à fonctionner comme d’habitude. »

Activité malveillante antérieure contre l’Ukraine et d’autres pays

Le rapport d’aujourd’hui fait suite à un autre publié par Google TAG concernant des activités malveillantes liées à la guerre russe en Ukraine à partir de début mars qui ont révélé les efforts des pirates informatiques russes, chinois et biélorusses pour compromettre les organisations et les responsables ukrainiens et européens.

Google a également révélé ce mois-ci qu’il avait averti les utilisateurs de Gmail affiliés au gouvernement américain qu’ils étaient la cible d’attaques de phishing coordonnées par le groupe de piratage APT31 soutenu par la Chine.

Comme nous l’avons signalé précédemment, ce flot d’attaques a également inclus des attaques par déni de service distribué (DDoS) ciblant le gouvernement ukrainien et les banques publiques, ainsi que de multiples campagnes d’attaques de logiciels malveillants destructrices. [1, 2].

« Des tentatives de DDoS contre de nombreux sites ukrainiens, dont le ministère des Affaires étrangères, le ministère de l’Intérieur, ainsi que des services comme Liveuamap qui sont conçus pour aider les gens à trouver des informations » ont également été observées par Google depuis le début de la guerre russe en Ukraine.

Google a élargi l’éligibilité pour Bouclier de projetson service de protection DDoS gratuit pour aider le gouvernement ukrainien, les ambassades du monde entier et d’autres gouvernements à maintenir leurs sites Web en ligne.