L’activité d’extorsion par déni de service, les soi-disant attaques RDDoS (rançon distribué par déni de service) ont chuté au premier trimestre de l’année, selon des statistiques récentes de Cloudflare.

Lors d’une attaque RDDoS, l’auteur de la menace frappe une entreprise cible avec de grandes quantités de données pour provoquer une interruption de service. L’agresseur demande alors une rançon pour arrêter l’assaut.

DDoS de rançon

Les acteurs de la menace ont compris que provoquer une panne pourrait être une forte incitation pour de nombreuses entreprises à payer pour redevenir opérationnelles, en particulier les organisations qui risquent un impact financier important.

Il convient de noter que les attaques RDDoS sont lancées par un type d’acteurs de menace différent des gangs de rançongiciels, qui utilisent DDoS pour ajouter plus de pression sur la victime en plus du cryptage des fichiers et de la menace de publier des données volées.

Cloudflare rapporte que les attaques DDoS avec rançon ont considérablement diminué en 2022, avec seulement 17 % de ses clients ciblés par DDoS signalant une extorsion en janvier, 6 % en février et seulement 3 % en mars.

Cela représente une diminution de 28 % d’une année sur l’autre et une diminution de 52 % par rapport au dernier trimestre de 2021, lorsque les attaques DDoS avec rançon ont grimpé à 28 % le mois dernier.

La raison de cette baisse reste pour le moment incertaine.

Premières tendances 2022

Sur les tendances à la hausse reflétées dans les données du premier trimestre 2022, Rapports Cloudflare une énorme augmentation de 164 % en glissement annuel des attaques DDoS au niveau de la couche applicative.

Les tendances les plus notables au sein de cette catégorie sont une augmentation de 5 086 % par rapport au trimestre des attaques DDoS au niveau de la couche applicative contre l’industrie de l’électronique grand public et une augmentation de 2 131 % par rapport au trimestre contre les entreprises de médias en ligne.

Une autre tendance émergente préoccupante est la méthode de réflexion-amplification, que nous avons récemment signalée comme quelque chose qui a transcendé la théorie et qui est déjà activement exploitée.

Les attaques par réflexion commencent par un petit paquet réfléchi à l’intérieur d’un réseau fermé tandis que sa taille est amplifiée à chaque rebond. Lorsque la limite supérieure possible est atteinte, le volume massif de trafic qui en résulte est acheminé vers la cible.

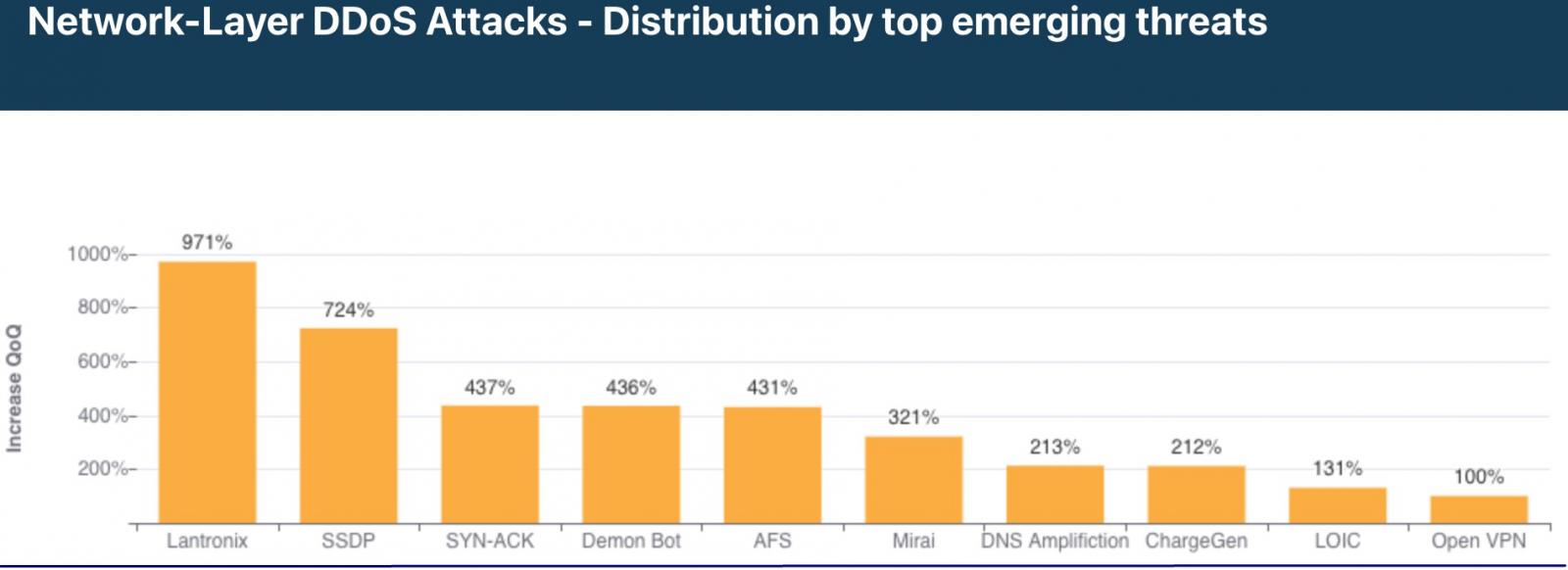

Un cas d’exploitation à l’état sauvage intéressant présenté dans le rapport de Cloudflare est celui du protocole de découverte Lantronix utilisé dans un grand nombre d’appareils IoT.

Les attaquants utilisent des requêtes de 4 octets pour cibler les appareils Lantronix exposés publiquement, générant une réponse de 30 octets, atteignant un taux d’amplification de 7,5x. Bien que ce soit loin d’être le ratio le plus impressionnant que nous ayons vu récemment, il peut toujours être très puissant si des essaims suffisamment importants d’appareils sont recrutés dans ces attaques.

En usurpant l’adresse IP source de la victime, les pirates peuvent diriger un grand nombre de réponses générées vers une cible, la submergeant soudainement par une attaque indirecte.

Enfin, Cloudflare signale une augmentation massive des attaques DDoS volumétriques, celles de plus de 100 Gbps augmentant de 645 % QoQ et celles de plus de 10 Mpps augmentant de plus de 300 % QoQ.

Comme c’est le cas depuis de nombreuses années maintenant, les attaques DDoS ne se démodent pas mais changent de forme, de méthodes et d’astuces de mélange de trafic, et reviennent frapper à la porte de serveurs vulnérables, mal protégés et faibles.