Les chercheurs ont mis en place 320 pots de miel pour voir à quelle vitesse les acteurs malveillants cibleraient les services cloud exposés et signalent que 80 % d’entre eux ont été compromis en moins de 24 heures.

Des acteurs malveillants recherchent en permanence sur Internet des services exposés qui pourraient être exploités pour accéder aux réseaux internes ou effectuer d’autres activités malveillantes.

Pour suivre quels logiciels et services sont ciblés par les acteurs de la menace, les chercheurs créent des pots de miel accessibles au public. Les pots de miel sont des serveurs configurés pour apparaître comme s’ils exécutaient divers logiciels comme des leurres pour surveiller les tactiques des acteurs de la menace.

Un leurre tentant

Dans une nouvelle étude menée par l’unité 42 de Palo Altos Networks, les chercheurs ont mis en place 320 pots de miel et ont découvert que 80% des pots de miel ont été compromis dans les 24 premières heures.

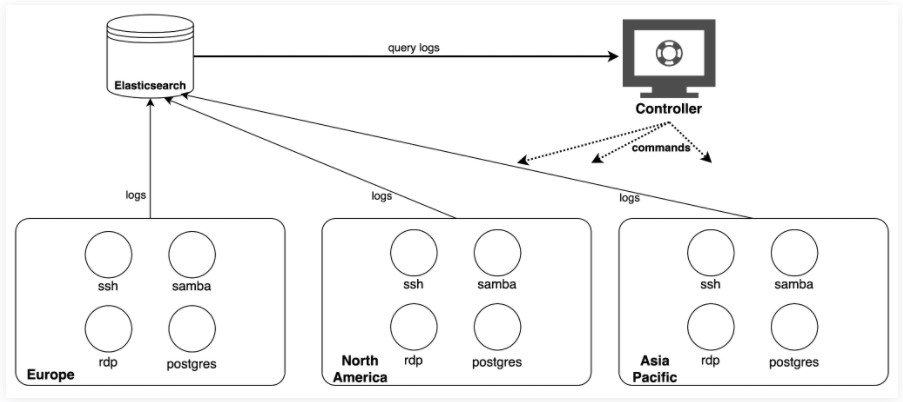

Les pots de miel déployés comprenaient ceux avec le protocole de bureau à distance (RDP), le protocole de shell sécurisé (SSH), le bloc de message serveur (SMB) et les services de base de données Postgres et ont été maintenus en vie de juillet à août 2021.

Ces pots de miel ont été déployés dans le monde entier, avec des instances en Amérique du Nord, en Asie-Pacifique et en Europe.

Source : Unité 42

Comment les attaquants se déplacent

Le délai avant le premier compromis est analogue à l’importance du type de service ciblé.

Pour les pots de miel SSH qui étaient les plus ciblés, le temps moyen pour le premier compromis était de trois heures, et le temps moyen entre deux attaques consécutives était d’environ 2 heures.

Source : Unité 42

L’unité 42 a également observé un cas notable d’un acteur menaçant compromettant 96 % des 80 pots de miel Postgres de l’expérience en seulement 30 secondes.

Cette découverte est très préoccupante car cela peut prendre des jours, voire plus, pour déployer de nouvelles mises à jour de sécurité au fur et à mesure de leur publication, tandis que les acteurs malveillants n’ont besoin que d’heures pour exploiter les services exposés.

Enfin, concernant la question de savoir si l’emplacement fait une différence, la région APAC a reçu le plus d’attention de la part des acteurs de la menace.

Source : Unité 42

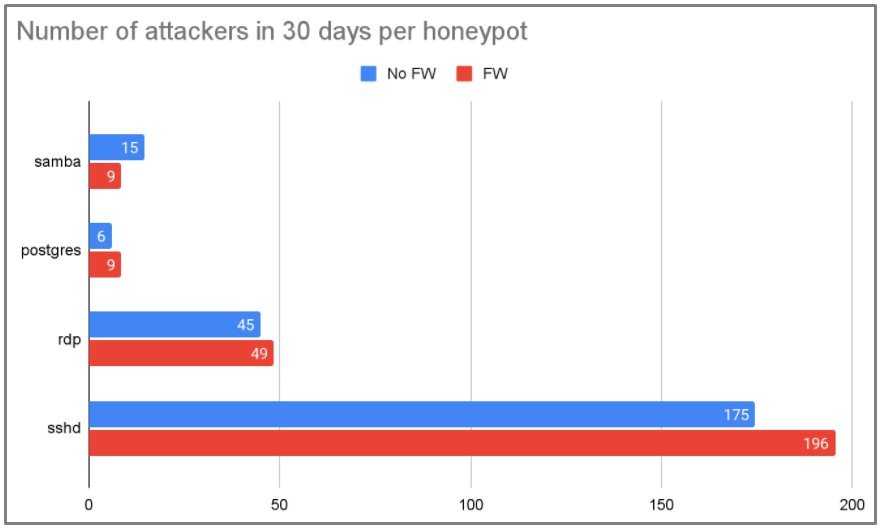

Les pare-feu sont-ils utiles ?

La grande majorité (85%) des IP des attaquants ont été observées sur une seule journée, ce qui signifie que les acteurs (15 %) réutilisent rarement la même IP lors des attaques suivantes.

Ce changement constant d’IP rend les règles de pare-feu de « couche 3 » inefficaces contre la majorité des acteurs malveillants.

Ce qui pourrait avoir de meilleures chances d’atténuer les attaques, c’est de bloquer les adresses IP en extrayant les données des projets d’analyse du réseau qui identifient quotidiennement des centaines de milliers d’adresses IP malveillantes.

Cependant, l’Unité 42 a testé cette hypothèse sur un sous-groupe de 48 pots de miel et a constaté que le blocage de plus de 700 000 IP n’avait pas de différence significative dans le nombre d’attaques entre le sous-groupe et le groupe témoin.

Source : Unité 42

Pour protéger efficacement les services cloud, Unit 42 recommande aux administrateurs de procéder comme suit :

- Créez une barrière de sécurité pour empêcher l’ouverture des ports privilégiés.

- Créez des règles d’audit pour surveiller tous les ports ouverts et les services exposés.

- Créez des règles de réponse et de correction automatisées pour corriger automatiquement les erreurs de configuration.

- Déployez des pare-feux de nouvelle génération (WFA ou VM-Series) devant les applications.

Enfin, installez toujours les dernières mises à jour de sécurité dès qu’elles sont disponibles, car les acteurs de la menace se précipitent pour utiliser les exploits des nouvelles vulnérabilités au fur et à mesure de leur publication.