Les pirates utilisent le service de relais SMTP de Google pour contourner les produits de sécurité des e-mails et envoyer avec succès des e-mails malveillants aux utilisateurs ciblés.

Selon un rapport de la société de sécurité de messagerie Avanan, il y a eu une augmentation soudaine du nombre d’acteurs malveillants abusant du service de relais SMTP de Google à partir d’avril 2022.

La société a détecté au moins 30 000 e-mails au cours des deux premières semaines d’avril distribués par cette méthode.

Détails de l’attaque

Google propose un service de relais SMTP (Simple Mail Transfer Protocol) qui peut être utilisé par les utilisateurs de Gmail et de Google Workspace pour acheminer les e-mails sortants.

Les entreprises utilisent ce service pour diverses raisons, allant de ne pas avoir à gérer un serveur de messagerie externe à l’utiliser pour les e-mails marketing, afin que leur serveur de messagerie ne soit pas ajouté à une liste de blocage.

Avanan déclare que les acteurs de la menace peuvent utiliser le service de relais SMTP de Google pour usurper d’autres locataires Gmail sans être détectés, tant que ces domaines n’ont pas de politique DMARC configurée avec la directive « rejeter ».

Domain-based Message Authentication, Reporting & Conformance, ou DMARC, est un protocole d’authentification des e-mails qui permet aux propriétaires de domaine de spécifier ce qui doit se passer si un e-mail usurpe leur domaine.

Pour ce faire, les propriétaires de domaine créent un enregistrement DNS DMARC spécial qui inclut une directive indiquant à un serveur de messagerie ce qu’il doit faire. Ces directives sont « aucune » (ne rien faire avec l’e-mail usurpé), « mise en quarantaine » (placer l’e-mail dans le dossier spam) ou « rejeter » (ne pas accepter d’e-mail du tout).

Les nouvelles campagnes de phishing utilisent le serveur SMTP « smtp-relay.gmail.com », qui est un serveur de confiance et est donc généralement placé sur des listes autorisées par les passerelles de messagerie et les services de filtrage de spam.

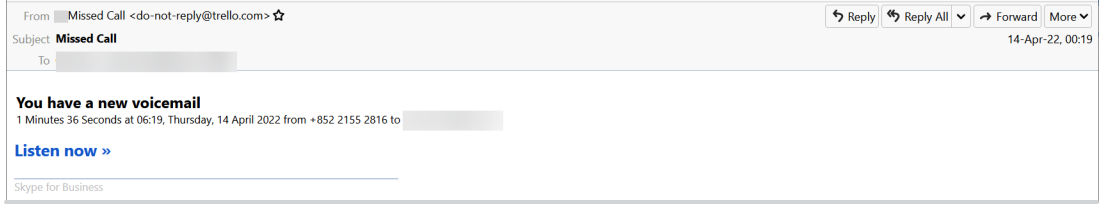

Par exemple, l’e-mail suivant, repéré par Avanan, semble provenir de Trello.com, mais il provient en réalité de jigokar.com et est passé par le service de relais de Google.

Comme indiqué précédemment, ces attaques ne fonctionnent que si l’entité usurpée a défini sa politique DMARC sur « aucune », ce qui n’est pas aussi rare que vous pourriez le penser. Par exemple, dell.com, wikipedia.org, yandex.ru, pornhub.com, bit.ly et live.com ont des politiques DMARC définies sur « aucune ».

La définition de politiques DMARC strictes est une pratique de sécurité recommandée, car elle permet d’empêcher les pirates d’usurper les domaines.

Dans le cas de Trello, la politique DMARC a été désactivée en raison de l’utilisation d’autres outils de sécurité, rendant l’usurpation d’identité possible.

Les e-mails contournent probablement les détections de spam, car tous les locataires Gmail qui utilisent ce relais configurent probablement des enregistrements SPF qui placent le service de relais SMTP de Google sur la liste des expéditeurs de confiance pour leur domaine.

Lorsqu’un acteur malveillant usurpe le domaine d’un locataire Gmail, il passe l’enregistrement SPF et, comme DMARC n’est pas défini sur « rejeter », il sera envoyé avec succès dans la boîte de réception de l’utilisateur ciblé.

Alors que ces acteurs de la menace abusent du service de relais de Google, Avanan affirme que tout autre service de relais est susceptible du même type d’abus.

Avanan dit avoir signalé cet abus à l’équipe Gmail le 23 avril 2022.

EZpublish-france.fr a contacté Google avec d’autres questions et s’il envisage de prendre des mesures supplémentaires contre cet abus, et un porte-parole nous a dit ce qui suit :

Nous avons des protections intégrées pour arrêter ce type d’attaque. Cette recherche explique pourquoi nous recommandons aux utilisateurs de l’ensemble de l’écosystème d’utiliser le protocole DMARC (Domain-based Message Authentication, Reporting & Conformance). Cela vous protégera contre cette méthode d’attaque, qui est un problème bien connu de l’industrie.

Des détails sur la manière dont les utilisateurs peuvent configurer leur environnement de manière appropriée sont disponibles ici : https://support.google.com/a/answer/2956491?hl=en et ici : https://support.google.com/a/answer/ 10583557

Il n’y a rien d’unique à Workspace ici, cela montre comment les normes de messagerie fonctionnent dans l’industrie. Cette recherche ne reflète pas la plupart des défenses en couches qui assurent la sécurité des clients, telles que le DMARC et le filtrage des abus de courrier électronique.

Recommandations

Vérifier l’adresse de l’expéditeur pour repérer une tentative d’usurpation malveillante n’est pas suffisant contre ce type d’attaque, donc vérifier les en-têtes complets lorsque vous n’êtes pas sûr serait un excellent point de départ.

De plus, lorsque des liens sont intégrés dans le corps du message, survolez-les pour vérifier la destination au lieu de cliquer. Parfois, il suffit de visiter des sites nuisibles pour que des logiciels malveillants soient déposés sur votre système.

Enfin, si le message contient des pièces jointes, surtout si celles-ci sont de formats à risque, ne les téléchargez pas et ne les ouvrez pas.