Le gang du ransomware Hive est plus actif et agressif que ne le montre son site de fuite, avec des affiliés attaquant en moyenne trois entreprises chaque jour depuis que l’opération a été connue fin juin.

Les chercheurs en sécurité glanant des informations directement auprès du panel d’administrateurs de Hive ont découvert que les affiliés avaient violé plus de 350 organisations en quatre mois.

Le site de fuite de données du gang ne répertorie actuellement que 55 entreprises qui n’ont pas payé la rançon, ce qui suggère qu’un grand nombre de victimes du rançongiciel Hive ont payé la rançon.

Une estimation prudente place les bénéfices du gang de ransomware Hive en millions de dollars américains entre octobre et novembre seulement.

Recrutement de partenaires

Le ransomware Hive est apparu fin juin ciblant des entreprises de divers secteurs. Alors que la plupart des victimes non payantes sur leur site de fuite sont des petites et moyennes entreprises, le gang a également publié des fichiers de grandes entreprises dont les revenus sont évalués à des centaines de millions.

Une source a déclaré à EZpublish-france.fr que le ransomware Hive était également à l’origine de la récente attaque contre la division des systèmes automatisés législatifs (DLAS) de Virginie. Cependant, nous n’avons pas pu vérifier les informations de manière indépendante.

Les analystes de la société de cybersécurité Group-IB enquêtant sur l’opération de ransomware en tant que service (RaaS) de Hive ont découvert que le groupe est « l’un des plus agressifs », ses filiales ayant touché au moins 355 entreprises le 16 octobre.

La première attaque publiquement connue de ce gang a eu lieu le 23 juin contre la société informatique canadienne Altus Group. À cette époque, il n’était pas clair si Hive était une opération RaaS ouverte à d’autres cybercriminels.

Les choses sont devenues claires début septembre lorsque le groupe, par l’intermédiaire d’un utilisateur connu sous le nom de « kkk », a répondu dans un fil de discussion sur des programmes de ransomware « réputés » qu’il recherchait des partenaires ayant déjà accès aux réseaux de l’entreprise.

Le message comprenait également des détails sur le partage de l’argent de la rançon : 80 % pour les affiliés, 20 % pour les développeurs.

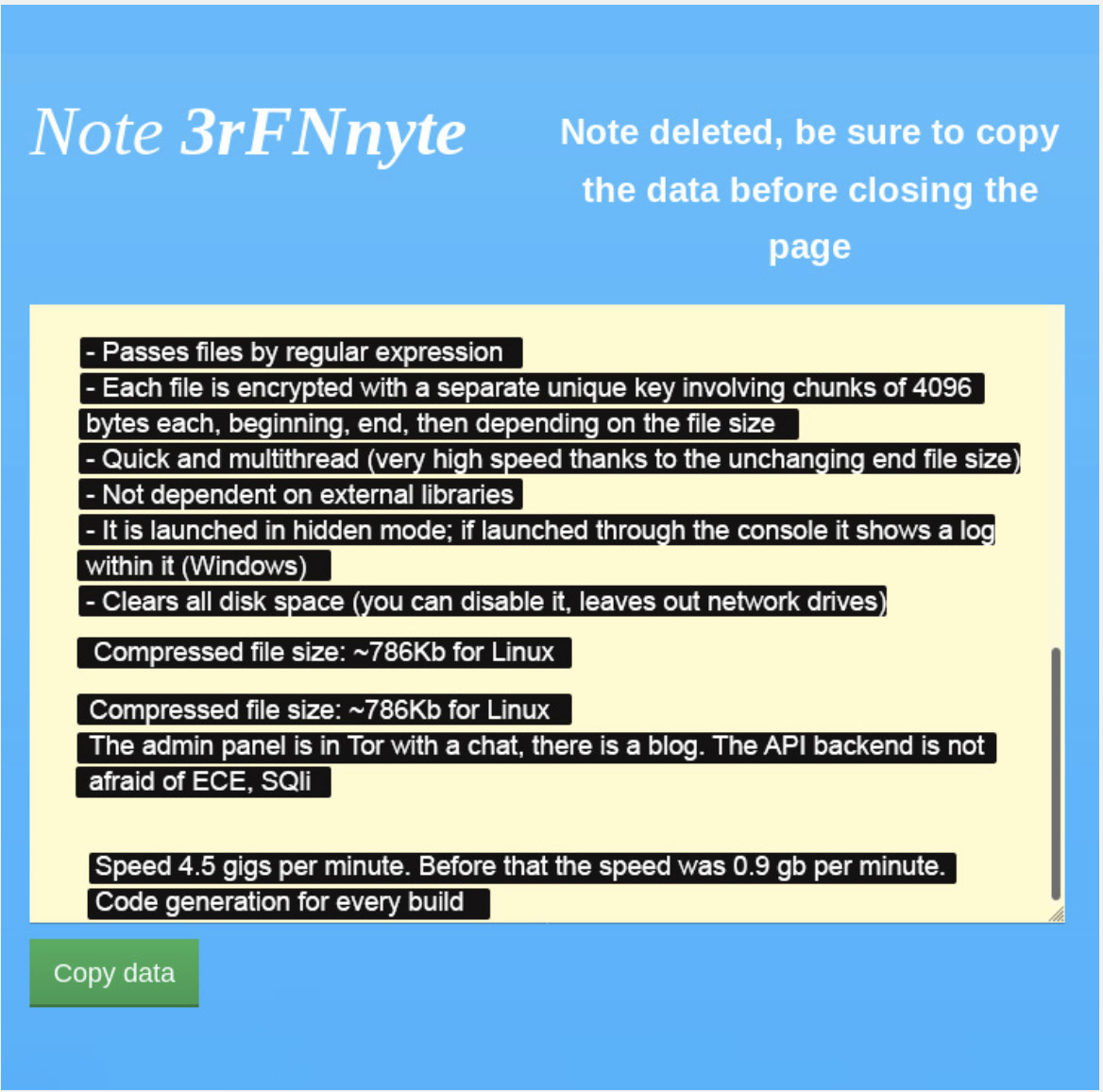

Le même utilisateur a également fourni des informations techniques sur le logiciel malveillant de cryptage de fichiers dans une note d’autodestruction capturée par les chercheurs de Group-IB.

Bien que « kkk » n’ait pas nommé le RaaS qu’ils représentaient, les chercheurs affirment que les détails techniques fournis indiquaient clairement que l’acteur faisait référence au ransomware Hive.

Derrière les rideaux du ransomware Hive

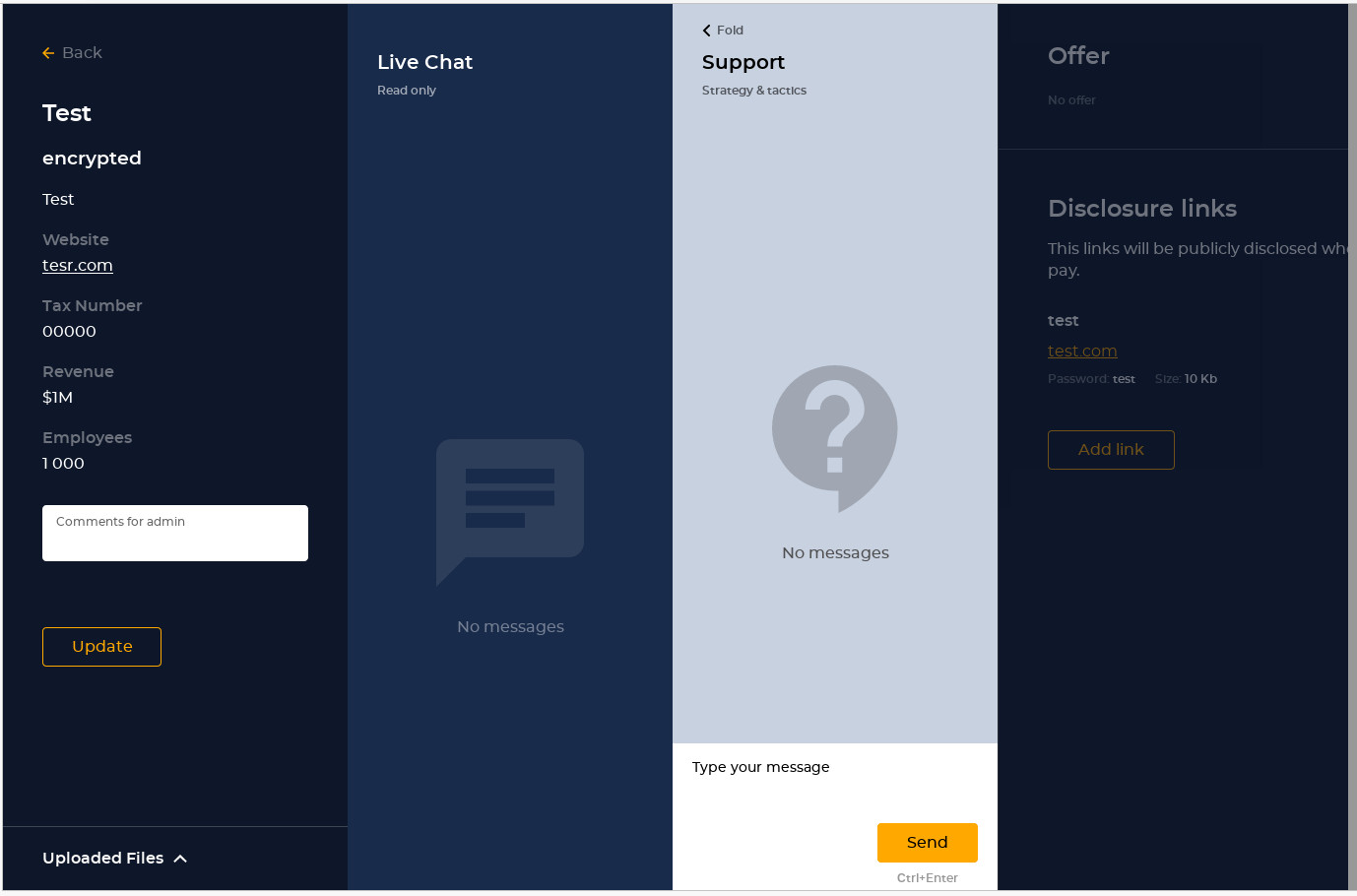

Group-IB a obtenu l’accès au panneau d’administration du ransomware Hive et a commencé à collecter des informations sur l’opération et son fonctionnement.

Il semble que les développeurs aient tout mis en place pour rendre le déploiement des ransomwares et les négociations avec les victimes aussi simples et transparents que possible.

Les affiliés peuvent générer une version de malware en 15 minutes maximum et les négociations se déroulent via les administrateurs de ransomware Hive, qui transmettent le message à la victime dans une fenêtre de discussion également visible par les affiliés.

Bien que le logiciel de décryptage soit fourni après le paiement de la rançon, certaines entreprises se sont plaints que l’outil ne fonctionnait pas correctement et ont corrompu le Master Boot Record des machines virtuelles, les rendant non amorçables.

Dans un rapport partagé avec EZpublish-france.fr, Group-IB note que le panneau d’administration du ransomware Hive montre aux affiliés combien d’argent ils ont gagné, les entreprises qui ont payé et celles dont les données ont été divulguées, et leur permet de stocker des profils pour des entreprises ciblées.

Les chercheurs ont découvert que tous les affiliés ont accès aux identifiants de l’entreprise dans la base de données du ransomware Hive, ce qui est plutôt inhabituel.

De plus, les panneaux d’administration et le site de fuite fonctionnent via une API (Application Programming Interface), qui, selon Group-IB, n’a été vue qu’avec deux autres groupes de ransomware : Grief et DoppelPaymer.

En regardant de plus près l’API, les chercheurs ont trouvé une erreur qui leur a permis de glaner des informations sur toutes les attaques de ransomware Hive, ce qui leur a également permis d’évaluer combien d’entreprises ont payé ces attaquants.

Selon leur évaluation, l’acteur menaçant a touché 355 organisations au 16 octobre ; 104 victimes ont négocié avec les assaillants.

« Sur la base de l’analyse des données de l’entreprise obtenues via l’API, le nombre de victimes a augmenté de 72 % en moins d’un mois. Le 16 septembre, le nombre total d’enregistrements liés aux entreprises victimes était de 181. Un mois plus tard, le 16 octobre, le nombre est passé à 312. Notamment, 43 entreprises répertoriées comme victimes en septembre ont disparu de l’API en octobre, très probablement après avoir payé la rançon” – Groupe-IB

Quant à l’argent extorqué aux victimes, Group-IB a déclaré à EZpublish-france.fr qu’ils estimaient que le gang avait gagné au moins 6,5 millions de dollars d’octobre à novembre.

Les recherches de Group-IB sur le secteur des ransomwares, récemment publiées dans le récent rapport de la société intitulé «Corporansom : la menace numéro un”, montre qu’environ 30 % des victimes choisissent de payer l’auteur de la menace.

Bien qu’il soit plus actif qu’on ne le croyait initialement, le ransomware Hive s’appuie sur des méthodes de compromission initiales courantes, notamment les suivantes :

- serveurs RDP vulnérables

- identifiants VPN compromis

- e-mails de phishing avec pièces jointes malveillantes

Les attaquants déploient également l’étape de cryptage de l’attaque pendant les heures non ouvrables ou le week-end, ce qui est typique pour la plupart des attaques de ransomware.