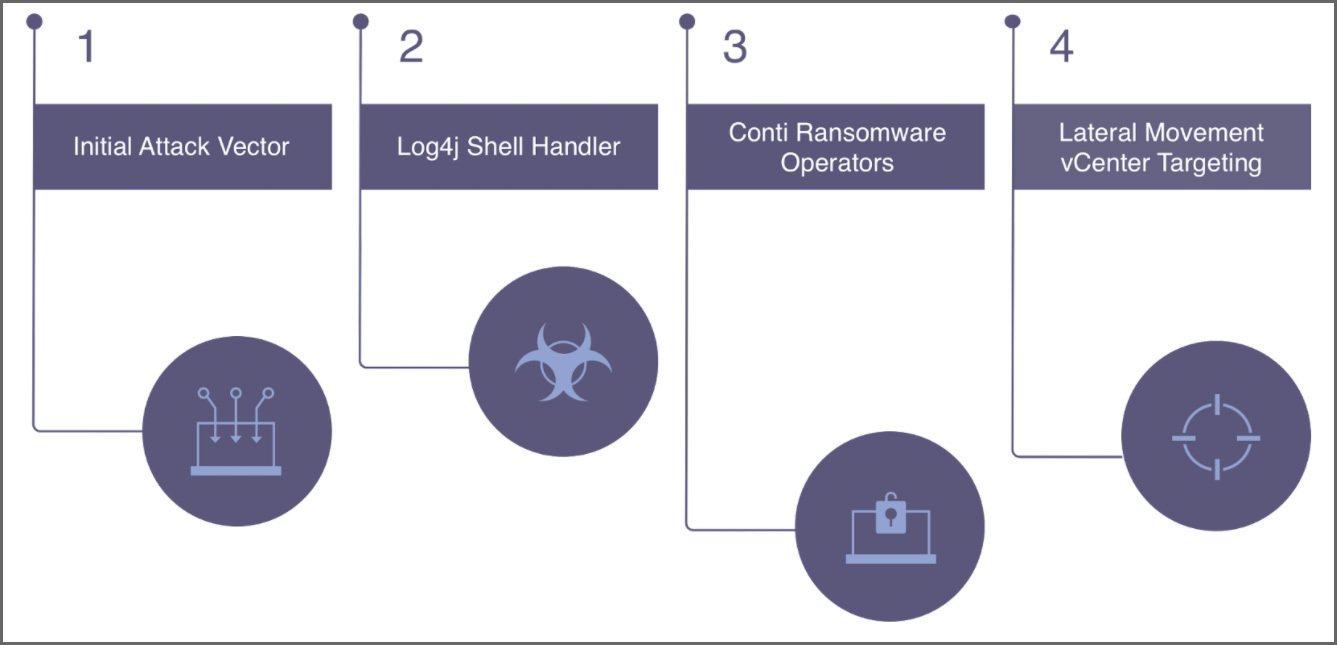

L’opération de ransomware Conti utilise l’exploit critique Log4Shell pour accéder rapidement aux instances internes de VMware vCenter Server et chiffrer les machines virtuelles.

Le gang n’a pas perdu beaucoup de temps à adopter le nouveau vecteur d’attaque et il s’agit de la première opération « de haut niveau » connue pour armer la vulnérabilité Log4j.

vCenter vulnérable dans le réticule

Un exploit de preuve de concept (PoC) pour CVE-2021-44228 – autrement connu sous le nom de Log4Shell et LogJam – est apparu dans l’espace public le 9 décembre.

Un jour plus tard, l’analyse massive d’Internet a commencé, avec de multiples acteurs à la recherche de systèmes vulnérables. Parmi les premiers à exploiter le bug se trouvaient les mineurs de crypto-monnaie, les botnets et une nouvelle souche de ransomware appelée Khonsari.

Le 15 décembre, la liste des acteurs de la menace utilisant Log4Shell s’étendait aux pirates informatiques soutenus par l’État et aux courtiers d’accès initial qui vendent généralement l’accès au réseau aux gangs de ransomware.

Conti, l’un des gangs de ransomware les plus importants et les plus prolifiques aujourd’hui avec des dizaines de membres actifs à temps plein, semble s’être intéressé très tôt à Log4Shell, le considérant comme une voie d’attaque possible le dimanche 12 décembre.

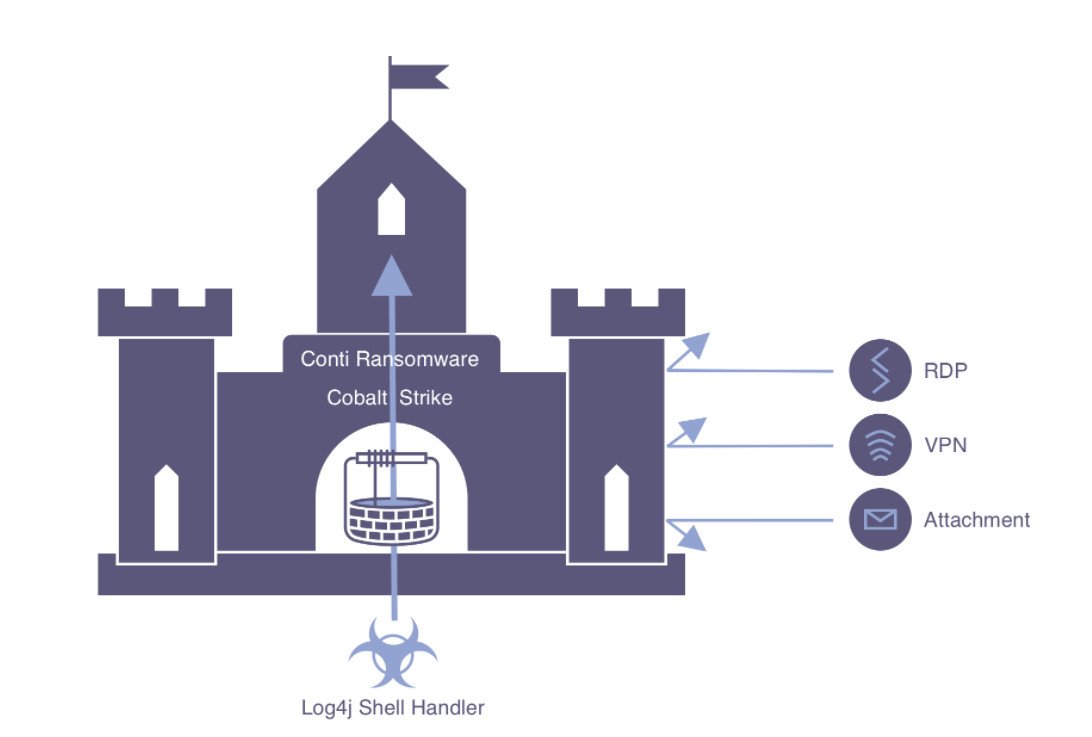

Le gang a commencé à chercher de nouvelles victimes le lendemain, leur objectif étant un mouvement latéral vers les réseaux VMware vCenter, la société de cybercriminalité et de perturbation contradictoire Advanced Intelligence (AdvIntel) partagé avec EZpublish-france.fr.

Des dizaines de fournisseurs ont été affectés par Log4Shell et se sont précipités pour corriger leurs produits ou fournir des solutions de contournement et des mesures d’atténuation aux clients. VMware est l’un d’entre eux, répertoriant 40 produits vulnérables.

Bien que la société ait fourni des atténuations ou des correctifs, un correctif pour les versions de vCenter concernées n’est pas encore disponible.

Les serveurs vCenter ne sont normalement pas exposés à l’Internet public, il existe des scénarios dans lesquels un attaquant pourrait exploiter le problème :

« Un acteur malveillant disposant d’un accès réseau à un produit VMware impacté peut exploiter ce problème pour obtenir le contrôle total du système cible et/ou effectuer une attaque par déni de service » – VMware

AdvIntel dit que les membres du gang de ransomware Conti ont manifesté leur intérêt à tirer parti de Log4Shell pour leurs opérations en utilisant l’exploit public.

Log4Shell pour se déplacer latéralement

Dans un rapport partagé avec EZpublish-france.fr, la société note que « c’est la première fois que cette vulnérabilité entre dans le radar d’un grand groupe de ransomware ».

« L’exploitation actuelle a conduit à de multiples cas d’utilisation à travers lesquels le groupe Conti a testé les possibilités d’utiliser l’exploit Log4J » – AdvIntel

Alors que la plupart des défenseurs se concentrent sur le blocage des attaques Log4Shell sur les appareils exposés à Internet, l’opération de ransomware Conti montre comment la vulnérabilité peut être utilisée pour cibler les appareils internes qui peuvent ne pas recevoir autant d’attention.

Les chercheurs ont confirmé que les affiliés au ransomware Conti avaient déjà compromis les réseaux cibles et exploité les machines Log4j vulnérables pour accéder aux serveurs vCenter.

Cela signifie que les membres du ransomware Conti se sont appuyés sur un vecteur d’accès initial différent (RDP, VPN, hameçonnage par courrier électronique) pour compromettre un réseau et utilisent actuellement Log4Shell pour se déplacer latéralement sur le réseau.

Conti est un groupe russophone qui est dans le jeu des ransomwares depuis longtemps, étant le successeur du tristement célèbre Ryuk.

Le gang est responsable de centaines d’attaques, son site de fuite de données répertoriant à lui seul plus de 600 entreprises victimes qui n’ont pas payé de rançon. A ceux-ci s’ajoutent d’autres entreprises qui ont payé l’acteur pour faire décrypter leurs données.

Entreprise de cybersécurité Estimations Groupe-IB qu’environ 30% des victimes de ransomware choisissent de payer pour restaurer leurs fichiers à l’aide de l’outil de décryptage de l’attaquant.

Récemment, l’Australian Cyber Security Center (ACSC) a publié une alerte concernant le ransomware Conti ciblant plusieurs organisations dans le pays. L’une des victimes était le fournisseur d’électricité CS Energy.

Frontier Software, un fournisseur de logiciels de paie utilisé par le gouvernement australien, a également été touché par Conti, la violation ayant conduit à l’exposition des données de dizaines de milliers d’employés du gouvernement.

Plus récemment, EZpublish-france.fr a appris que le gang avait frappé McMenamins, une chaîne de brasseries et d’hôtels en Oregon (Portland) et à Washington, aux États-Unis.

Le ransomware Conti opère sous ce nom depuis juin 2020. Selon les informations d’AdvIntel, le groupe a extorqué plus de 150 millions de dollars à ses victimes au cours des six derniers mois.

Dans une position récente