SunCrypt, une opération de ransomware en tant que service (RaaS) qui a pris de l’importance à la mi-2020, serait toujours active, même à peine, alors que ses opérateurs continuent de travailler pour donner à sa souche de nouvelles capacités.

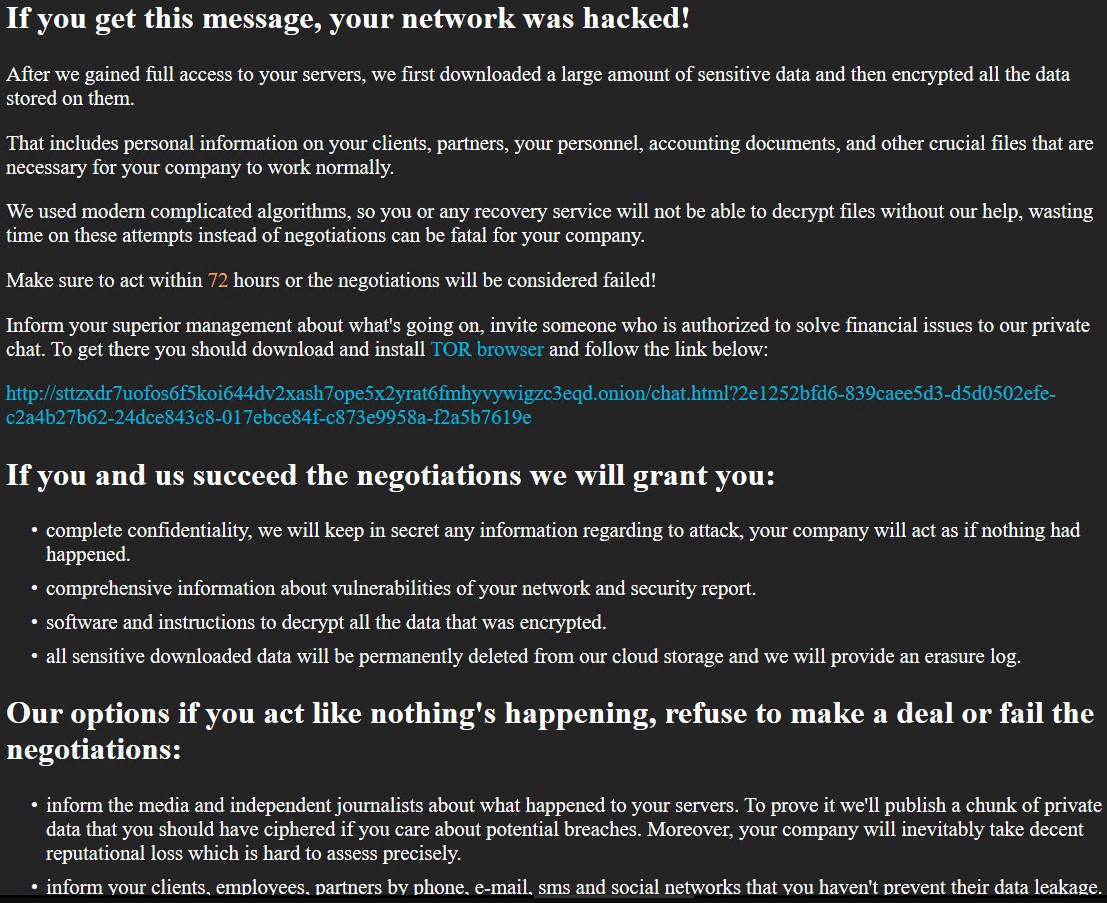

SunCrypt a été l’un des premiers pionniers de la triple extorsion, y compris le cryptage de fichiers, la menace de publication de données volées et les attaques DDoS (déni de service distribué) contre des victimes non payantes.

Malgré cela et l’absence de restrictions de ciblage éthiques au sein du programme d’affiliation, SunCrypt n’a pas réussi à devenir plus grand qu’un petit RaaS privé d’un cercle fermé d’affiliés.

Selon un rapport de Laboratoires Minervecette stagnation n’a pas empêché les auteurs de logiciels malveillants de travailler sur une nouvelle et meilleure version de leur souche, que les analystes ont analysée pour déterminer ce qui a changé.

Nouvelles fonctionnalités de SunCrypt

Les nouvelles fonctionnalités de la variante SunCrypt 2022 incluent l’arrêt du processus, l’arrêt des services et le nettoyage de la machine pour l’exécution du ransomware.

Ces fonctionnalités existent depuis longtemps sur d’autres souches de ransomwares, mais pour SunCrypt, ce sont des ajouts très récents. Comme le commente Minerva, cela donne l’impression qu’il est encore dans une phase de développement précoce.

L’arrêt du processus inclut les processus gourmands en ressources qui peuvent bloquer le chiffrement des fichiers de données ouverts, tels que WordPad (documents), SQLWriter (bases de données) et Outlook (e-mails).

La fonction de nettoyage est activée à la fin de la routine de chiffrement, à l’aide de deux appels d’API pour effacer tous les journaux. Bien qu’un soit suffisant, l’auteur en a probablement utilisé deux pour la redondance. Une fois tous les journaux effacés, le ransomware se supprime du disque à l’aide de cmd.exe.

L’une des anciennes fonctionnalités importantes conservées dans la nouvelle version est l’utilisation de ports de complétion d’E / S pour un chiffrement plus rapide via le threading de processus.

En outre, SunCrypt continue de chiffrer les volumes locaux et les partages réseau, et maintient toujours une liste d’autorisation pour le répertoire Windows, boot.ini, les fichiers dll, la corbeille et d’autres éléments qui rendent un ordinateur inutilisable s’ils sont chiffrés.

Activité et perspectives

Selon les statistiques des soumissions à ID Ransomware, qui donnent une bonne idée de l’activité des souches de ransomware, SunCrypt chiffre toujours les victimes mais semble avoir une activité limitée.

Le groupe peut cibler des entités de grande valeur et garder les négociations sur le paiement de la rançon privées, sans attirer l’attention des forces de l’ordre et la couverture médiatique.

Minerva mentionne Migros comme l’une des récentes victimes de SunCrypt, la plus grande chaîne de supermarchés de Suisse employant plus de 100 000 personnes.

En résumé, SunCrypt est sans aucun doute une menace réelle qui n’a pas encore été fissurée, mais il reste à voir si le RaaS deviendra quelque chose de plus important.